Zapewnienie bezpieczeństwa procesu i ochrony danych produkcyjnych kluczowym czynnikiem sukcesu Industry 4.0

| Prezentacje firmowe ArtykułyIdeą platformy Industry 4.0 jest stworzenie systemów sterowania zdolnych do zarządzania rozproszoną inteligencją w sposób scentralizowany i przyjazny dla użytkownika. Instalacje można dzielić na niezależnie funkcjonujące jednostki, którymi można zarządzać. Przy obowiązujących w całym systemie danych procesowych, granice dzielące poszczególne moduły funkcjonalne można dostosować do zadań związanych ze sterowaniem, jak również do zadań związanych z zapewnieniem bezpieczeństwa personelowi obsługującemu daną maszynę.

W inteligentnej fabryce przyszłości (smart factory) zabezpieczenia będą musiały zapewnić nie tylko ochronę człowieka i maszyny, ale także niezbędną elastyczność i dyspozycyjność procesu produkcyjnego, co wymagać będzie zupełnie innego podejścia do bezpieczeństwa i ochrony danych produkcyjnych.

Dane i skuteczna ich wymiana będą w przyszłości definiować proces produkcyjny. Wzrasta poziom złożoności instalacji oraz liczba urządzeń współpracujących ze sobą w ramach różnych sieci, a ich poprawna praca jest kluczem do osiągnięcia jak największej wydajności fabryki. Skutkiem zdecentralizowania wszystkich funkcji jest wzrost zapotrzebowania na zapewnienie bezpieczeństwa komunikacji, gdzie w równej mierze uwzględnione są aspekty bezpieczeństwa (bezpieczeństwa maszyn), jak i wymagania dotyczące ochrony danych produkcyjnych (zabezpieczenie procesu).

Dzięki inteligentnemu procesowi produkcji realizowanemu zgodnie z ideą Industry 4.0 fabryka przyszłości charakteryzuje się możliwością istotnego zwiększenia efektywności i łatwą adaptacją wydajności, dokładnie odzwierciedlającej aktualną sytuację w zakresie zamówień. Jej celem jest wytwarzanie zindywidualizowanych produktów, z wykorzystaniem struktury kosztowej charakterystycznej dla produkcji masowej nawet w przypadku bardzo małych partii.

Aby cele te zostały spełnione, zmianie muszą ulec zasady budowania maszyn. Muszą one mieć strukturę modułową, zdolną do szybkiej modyfikacji w trakcie wykonywania czynności produkcyjnych. Do ich obsługi niezbędne są zdecentralizowane systemy sterowania oraz wydajna komunikacja sieciowa, do której podłączeni są liczni abonenci i przez którą można przesyłać znaczne ilości danych. Wymagane są również: zastosowanie innowacyjnych koncepcji bezpieczeństwa oraz zabezpieczenie danych produkcyjnych, które muszą być dostosowywane po zakończeniu każdej modyfikacji w procesie produkcyjnym.

Pojęcie "bezpieczeństwo" odnosi się tutaj do funkcjonalnego bezpieczeństwa maszyn lub, innymi słowy, do ochrony ludzi i środowiska przed zagrożeniami stwarzanymi przez maszyny. Wymaga ono, aby zagrożenia resztkowe związane z instalacją lub maszyną nie przekraczały akceptowalnych wartości. Dotyczy to zarówno zagrożeń dla otoczenia zakładu (np. szkody ponoszone przez środowisko), jak i wewnątrz zakładu lub maszyny (np. wobec pracowników zakładu).

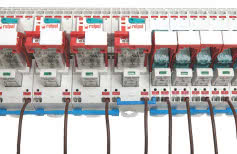

Obecnie większość maszyn i linii produkcyjnych jest zaprojektowana w ten sposób, że jedyną opcją w przypadku wystąpienia zagrożenia jest natychmiastowe przerwanie zasilania i definitywne zatrzymanie maszyny. Najczęściej osiąga się to dzięki wykorzystaniu dodatkowych urządzeń wykonawczych oraz takich urządzeń jak na przykład przekaźniki bezpieczeństwa.

Takie podejście jest jednak w wysokim stopniu oparte na sprzęcie, a tym samym statyczne, co oznacza, że nie jest szczególnie odpowiednie dla inteligentnych procesów produkcji, w których występuje ciągła potrzeba zmieniania konfiguracji instalacji. Kolejne niedogodności związane są ze skutkami definitywnego wyłączenia instalacji; mogą powodować m.in. utratę wydajności czy wydłużenie czasów przestoju spowodowane bardziej złożonymi procedurami ponownego uruchomienia.

PODEJŚCIE DYNAMICZNE

Systemy produkcyjne, do których dążymy, stanowią struktury systemów o wysokim stopniu integracji, angażujące osoby o różnych specjalnościach, systemy IT oraz elementy automatyzacji i maszyny; pomiędzy częściowo autonomicznymi komponentami systemów technicznych zachodzi aktywna i często ważna w danej chwili wymiana danych i informacji - bezpieczeństwo staje się krytycznym czynnikiem sukcesu

Pojawiają się zatem alternatywne koncepcje bezpieczeństwa dynamicznego oparte na zintegrowanym podglądzie zmieniających się procesów automatyzacji odpowiedzialnych za zapewnienie ciągłości produkcji i wymagań bezpieczeństwa funkcjonalnego. Zmienia to pogląd na samo bezpieczeństwo - traktowane jest ono bardziej jako funkcja w całym procesie niż jako jedno stałe zachowanie wynikające z możliwości zastosowanego sprzętu.

Przy takim podejściu, opracowanym przed wprowadzeniem koncepcji Industry 4.0, można bezpiecznie sterować procesem i obsługiwać go bez konieczności przerywania go każdorazowo w przypadku wystąpienia błędu. Jednak podejście dynamiczne można wdrożyć skutecznie tylko wtedy, gdy bezpieczeństwo funkcjonalne jest uwzględnione już na etapie opracowywania założeń funkcjonalnych i projektowych.

W przeciwnym wypadku może okazać się, że niezbędne będą modyfikacje kolejności poszczególnych etapów produkcji lub nawet całego procesu, co często uniemożliwia znalezienie optymalnych rozwiązań i może przyczyniać się do zwiększenia kosztów.

BEZPIECZEŃSTWO STAJE SIĘ "RUCHOMYM CELEM"

W sytuacji gdy bezpieczeństwo maszyny zostało potwierdzone przez producenta, a jej użytkownik potwierdził ten stan przed jej pierwszym uruchomieniem, w zasadzie nie powinien martwić się już o kwestie bezpieczeństwa, o ile maszyna nie została poddana istotnym modyfikacjom i pracuje ciągle w ten sam niezmieniony sposób.

Inteligentna produkcja zgodna z ideą Industry 4.0 wymaga jednak dysponowania fabrykami o strukturze modułowej, umożliwiającymi na przykład produkcję na jednej maszynie różnych typów produktów. Stawia to nowe wyzwania bezpieczeństwu funkcjonalnemu, które musi być zapewnione nawet wtedy, gdy zmianie uległ proces produkcyjny lub jego część. W inteligentnej fabryce powinna istnieć możliwość dokonywania szybkich, elastycznych zmian konfiguracji modułowych instalacji lub modyfikowania sposobu, w jaki są one ze sobą połączone z jednoczesnym zagwarantowaniem bezpieczeństwa procesu.

Walidacja w odniesieniu do rozwiązań odpowiedzialnych za zapewnienie bezpieczeństwa musi uwzględniać tę (wynikową) elastyczność, gdyż wszelkie kompilacje nieuwzględnione podczas nadawania znaku CE nie będą mogły być stosowane w praktyce, ograniczając tym samym elastyczność linii. Nie będzie bowiem technicznych ani prawnych możliwości zachowania zależności

CEModułu1 + CEModułu2 = CECałej maszyny!

Funkcjonalna zaleta koncepcji maszyny modułowej jest tutaj oczywista. Zyskuje się na elastyczności procesu produkcyjnego, z jednoczesnym wzrostem możliwości standaryzacji na poziomie funkcjonalnym. Najwyższy jej poziom można uzyskać, gdy granice różnych modułów charakteryzują się identyczną strukturą - niezależnie od tego, czy moduł obsługuje funkcję mechaniczną, elektryczną, funkcje sterowania, funkcje bezpieczeństwa czy służy do wizualizacji.

Istniejące do tej pory rozwiązania technologiczne nie były w stanie spełnić tych oczekiwań. Różne przepisy i regulacje dotyczące modułowości są częściowo wynikiem "klasycznej" architektury bezpieczeństwa. Zalety modułowości są często negowane przez sztywną - i tam, gdzie to możliwe, wciąż realizowaną w sposób sprzętowy - koncepcję bezpieczeństwa. Elektryczne systemy związane z bezpieczeństwem prawie zawsze oferują tylko jeden model działania w sytuacji powstania zagrożenia - nawet jeśli system jest oparty na jednostkach swobodnie programowalnych.

Podstawowym elementem współczesnej architektury sterowania jest prawie całkowite odrzucenie systemowych uwarunkowań. Użytkownicy muszą mieć pełną swobodę dostosowywania swoich systemów, odpowiednio do wymaganego przez nich poziomu optymalizacji i modułowości procesów produkcyjnych. Przy takim założeniu użytkownicy uzyskują nowe poziomy swobody.

System sterowania PSS 4000 firmy Pilz zapewnia podejście pod kątem modułowości i elastyczności, które są jego podstawowymi funkcjami. Umożliwia on zarządzanie wszystkimi zmiennymi procesu - w tym funkcjami bezpieczeństwa - w całkowitym oderwaniu od uwarunkowań sprzętowych. Wszystkie zmienne stają się automatycznie dostępne dla wszystkich systemów sterowania w systemie automatyzacji rozproszonej.

POZIOM ŁĄCZENIA URZĄDZEŃ W SIEĆ WZRASTA I MA CORAZ WIĘKSZY WPŁYW NA WYDAJNOŚĆ FABRYKI

Statyczna strategia bezpiecznego wyłączania w momencie wywołania funkcji bezpieczeństwa lub w momencie zaistnienia błędu stanie się w przyszłości mniej akceptowalna. Procesy stają się coraz bardziej dynamiczne i zapotrzebowanie na kontrolowany dostęp do procesu wzrasta wraz z rosnącymi wymaganiami dotyczącymi wydajności, stopniowo zmieniając zastosowaną w procesie technologię bezpieczeństwa.

Obecne systemy komunikacyjne stają się coraz bardziej otwarte i uwzględniają najróżniejsze zależności. W rezultacie zakłady produkcyjne, które kiedyś pracowały jako niezależne wyspy, obecnie korzystając z możliwości, jakie dają współczesne rozwiązania komunikacyjne, stają się elementem globalnej sieci wytwórczej, a rozwiązania odpowiedzialne za produkcję łączą się ze światem IT.

Łatwo więc sobie wyobrazić, że w przypadku niepodjęcia żadnych kroków mających na celu zapewnienie bezpieczeństwa zarówno instalacja, jak i maszyny stają się łatwym celem cyberataków. Stopień połączenia ich w sieć zwiększa poziom skomplikowania systemu oraz administrowania nim. W związku z tym wzrasta również ryzyko nieuprawnionego lub niezauważonego dostępu.

Ochrona dotyczy zarówno zabezpieczenia instalacji lub maszyny przed nieuprawnionym dostępem z zewnątrz, jak również zabezpieczenia wrażliwych danych przed sfałszowaniem, utratą lub nieuprawnionym dostępem od wewnątrz. Zagrożeniami tymi są również umyślne ataki oraz nieumyślne incydenty naruszające istniejące zabezpieczenia.

Głównym wymogiem dotyczącym ochrony danych produkcyjnych, w przeciwieństwie do bezpieczeństwa funkcjonalnego, jest konieczność ciągłego przystosowywania się i aktualizacji zaimplementowanych mechanizmów ochrony do bieżących zagrożeń. Wirusy, robaki, trojany itp. niezmiennie podlegają ewolucji, a niedostateczne zabezpieczenie może w konsekwencji uniemożliwić produkcję, a także zablokować działanie wszystkich elementów funkcjonalnych.

Aby móc elastycznie reagować na odpowiednie scenariusze zagrożeń, konieczne jest wdrożenie wielopoziomowej strategii bezpieczeństwa, zawierającej w swojej strukturze elementy automatyzacji. Odnosi się to również do sieci, za pomocą których poszczególne moduły mogą komunikować się między sobą, ale także z innymi sieciami lub na przykład z systemem planowania zasobów przedsiębiorstwa ERP (Enterprise Resource Planning).

POUFNOŚĆ W PRZECIWIEŃSTWIE DO DOSTĘPNOŚCI

Wymagania nakładane przez sfery technologii informatycznej i automatyzacji na ochronę istotnie się między sobą różnią. Podczas gdy poufność informacji stanowi najwyższy priorytet w środowisku biurowym, dostępność danych jest najważniejsza w obszarze produkcyjnym, gdyż stanowi bazę dla zapewnienia płynnego procesu produkcyjnego. Aktualnie tworzony jest projekt normy międzynarodowej (IEC 62443), której celem jest zharmonizowanie podejścia dla obu tych światów.

Jak można ochronić aplikacje bezpieczeństwa przed zagrożeniami ze strony cyberświata? Najprościej mówiąc poprzez połączenie różnych środków bezpieczeństwa, a także opracowanie i wdrożenie wspólnych wytycznych, które muszą być bezwzględnie przestrzegane przez wszystkie zaangażowane strony.

W przypadku łączenia instalacji w sieć receptą na sukces jest "głęboka obrona". Jednym z podstawowych elementów, który był wykorzystywany od czasów budowy zamków średniowiecznych, jest model ochrony typu "stref i kanałów", który jest już zdefiniowany w normie IEC 62443. Wymaga on podziału sieci automatyzacji na różne strefy, wewnątrz których urządzenia mogą komunikować się między sobą.

Wymiana danych z urządzeniami znajdującymi się w innych strefach możliwa jest wyłącznie poprzez pojedyncze przesyłanie danych monitorowane za pośrednictwem bezpiecznego routera lub systemu firewall, blokującego wszystkie nieistotne informacje. Nawet gdyby atakujący mógł wniknąć do jednej strefy, zagrożone byłyby tylko należące do niej urządzenia, a inne pozostałyby bezpieczne.

KOMPLEKSOWA OCHRONA APLIKACJI

Innym środkiem ochrony aplikacji jest przygotowanie systemów bezpieczeństwa na cyberataki. We współczesnych systemach sterowania związanych z bezpieczeństwem wszystkie sygnały i dane komunikacyjne są wielokrotnie testowane, zanim zostaną gdzieś przesłane czy też wykorzystane do podjęcia konkretnych działań. Tak więc wszelkie próby manipulacji można wykryć o wiele wcześniej, niż w przypadku innych metod komunikacji.

Jednak to wszystko nie jest wystarczające. Dlatego też w firmie Pilz zostaną w przyszłości opracowane produkty gwarantujące jeszcze lepszą ochronę zgodnie z normą IEC 62443-4-1. Takie aspekty, jak scenariusze zagrożeń, mocne i słabe punkty protokołów lub metod szyfrowania, są przez nas uwzględniane już na wczesnych etapach związanych z projektowaniem nowych rozwiązań

Punktem wyjścia jest komponent systemu SafetyNET oparty na sieci Ethernet, który działa jako system firewall i w przeciwieństwie do typowych systemów firewall wymagających rozbudowanej konfiguracji, jest uruchamiany z wykorzystaniem specyficznych dla danej aplikacji ustawień domyślnych zgodnych z zasadą plug-and-play. Wspiera on również procedurę automatycznego uwierzytelniania maszyn, co jest częścią inteligentnego systemu produkcyjnego.

Jednakże nawet najlepsze środki ochrony będą bezużyteczne, jeśli nie zostaną wdrożone w praktyce lub, co gorsza, jeśli będą celowo neutralizowane często z powodu ignorancji lub braku zrozumienia, czy też gdy ich wdrożenie wymaga zbyt dużo czasu. Zatem same środki techniczne są niewystarczające - muszą być wsparte przez środki organizacyjne i działalność szkoleniową.

Podczas gdy bezpieczeństwo i ochrona danych produkcyjnych stanowią dwa oddzielne obszary ściśle ze sobą powiązane, to automatyzacja i bezpieczeństwo wciąż zbliżają się do siebie. Początkowo były one fizycznie oddzielone, tak więc odpowiednie systemy nie mogły na siebie wpływać, i kluczowym problemem był tu brak informacji zwrotnej. Aby współpraca obu systemów była możliwa, konieczne było ponoszenie dodatkowych nakładów związanych z okablowaniem, synchronizacją i administracją nimi.

W związku z tym przed kilku laty opracowano rozwiązania fizycznie ze sobą połączone, zawierające specjalne mechanizmy gwarantujące bezpieczeństwo funkcjonalne, niewymagające informacji zwrotnych. System sterowania PSS 4000 jest jednym z przykładów ilustrujących, w jaki sposób granice pomiędzy funkcjami bezpieczeństwa i sterowania standardowego coraz bardziej zanikają. Bariery te są coraz słabsze dzięki zbiorowi instrukcji, który można wykorzystywać w sposób identyczny zarówno na potrzeby bezpieczeństwa, jak i automatyzacji, a także dzięki programowaniu zgodnemu z normą IEC 61131-3.

Może on być wykorzystywany do tworzenia programów związanych z bezpieczeństwem, programów do zadań automatyzacji lub ich kombinacji. Bardzo rzadko użytkownicy żądają wyraźnego rozgraniczenia, natomiast wysoko cenią sobie wyraźne rozróżnienie pomiędzy tymi obszarami odpowiedzialności.

PODSUMOWANIE

Obszary bezpieczeństwa i ochrony danych produkcyjnych w coraz większym stopniu tworzą integralną część ogólnego funkcjonowania maszyn i linii produkcyjnych. Dlatego też należy od samego początku poświęcić im uwagę. Jeśli któreś podfunkcje mają być wzajemnie połączone, aby mogły zapewnić optymalny efekt, to nie można ich po prostu łączyć w dowolny sposób i na dowolnym etapie projektu. Ostatecznie, wyzwanie polega na połączeniu wszystkich funkcji w jeden system, realizujący spójną strategię bezpieczeństwa, niezależnie od konfiguracji maszyny i konfiguracji linii, co jest jednym z podstawowych założeń idei Industry 4.0.

Pomiędzy ochroną danych procesowych i bezpieczeństwem funkcjonalnym występują wyraźne podobieństwa z punktu widzenia normalizacji i procesu technologicznego: nie można dopuścić, aby nieodpowiednie środki bezpieczeństwa zmniejszały dyspozycyjność instalacji i maszyn.

Jeśli chodzi o wdrożenie odpowiednich środków ochrony w obu obszarach, wiele procesów i doświadczeń związanych z bezpieczeństwem funkcjonalnym można przenieść jednoznacznie na obszar ochrony danych. Bezpieczeństwo maszyn wiąże się z zabezpieczaniem inwestycji i bezpieczeństwem prawnym. Wynika to częściowo z konieczności spełniania norm i standardów. W rezultacie takie terminy jak "poziom nienaruszalności bezpieczeństwa (SIL)" są wyraźnie zdefiniowane na całym świecie, dzięki czemu możliwe jest również przeprowadzenie jednolitego podziału na klasy zagrożeń i dokonanie oceny ryzyka.

Podobne podejście można też więc zastosować w obszarze ochrony danych. W przyszłości wymagane jednak będzie wprowadzenie dalszych wskaźników oceniających i wprowadzenie standaryzacji w obszarze opisującym wzajemne oddziaływanie bezpieczeństwa i ochrony danych produkcyjnych. Tym niemniej bardzo ważne będzie również rozważenie potrzeb użytkownika, który będzie oczekiwał elastycznego i bezpiecznego środowiska pracy, co jest jednym z założeń koncepcji Industry 4.0.

Pilz Polska

www.pilz.pl