Cyberbezpieczeństwo w systemach automatyki przemysłowej

| Energetab 2021 PLC, HMI, OprogramowanieW erze ciągłego postępu technologicznego i digitalizacji codziennie na horyzoncie pojawiają się nowe wyzwania dotyczące bezpieczeństwa systemów informatycznych oraz, coraz częściej, także systemów OT (Operational Technology). Grupa firm skupionych wokół tego problemu, Charter of Trust, informuje, że w ciągu ostatnich dwóch lat nawet 68% firm zatrudniających poniżej stu pracowników padło ofiarą działań podejmowanych przez cyberprzestępców. W samych Niemczech wygenerowało to straty bliskie 43 mld euro, związane z przestojami w produkcji, awariami infrastruktury czy pokryciem okupów za odszyfrowanie dysków zainfekowanych ransomware.

Czasy, kiedy systemy automatyki przemysłowej były układami hermetycznymi i odseparowanymi od świata zewnętrznego, minęły bezpowrotnie. Coraz częściej pojawia się potrzeba integracji z aplikacjami zarządzającymi produkcją, bazami danych czy nawet podłączaniem ich do Internetu – w celu komunikacji z chmurami obliczeniowymi oraz zdalnego dostępu dla serwisantów. Niewłaściwa implementacja takich funkcjonalności może otworzyć cyberprzestępcom drzwi do instalacji przemysłowej i – w zależności od jej typu oraz stopnia krytyczności – doprowadzić do zagrożenia na skalę wykraczającą nawet poza mury przedsiębiorstwa.

Weźmy za przykład wydarzenia ostatnich lat, takie jak pojawienie się w 2010 r. Stuxnetu, pierwszego robaka infekującego instalacje przemysłowe. Świat usłyszał o nim po ataku na Irański zakład wzbogacania paliwa jądrowego w pobliżu miejscowości Natanz. Robak modyfikował częstotliwość prądu w przekształtnikach napędzających wirówki z uranem – w taki sposób, by spowodować ich uszkodzenie. Pojawia się więc realne ryzyko cyberataku mogącego doprowadzić w swoich skutkach do katastrofy na miarę awarii w Czarnobylu czy Fukushimie. Innym przykładem lokalnego zagrożenia jest włamanie do systemów stacji uzdatniania wody na Florydzie, kiedy to nieznanemu sprawcy udało się zwiększyć stężenie NaOH regulującego poziom pH wody ponad stukrotnie! Co ciekawe, po tym wydarzeniu Departament Cyberbezpieczeństwa działający przy KPRM wydał listę rekomendacji dla sektora wodno-kanalizacyjnego, mających na celu zwiększenie bezpieczeństwa takich systemów (należących do infrastruktury krytycznej). Można się z nią zapoznać pod następującym odnośnikiem: rekomendacje w zakresie cyberbezpieczeństwa dla branży wod-kan.

Defense in depth

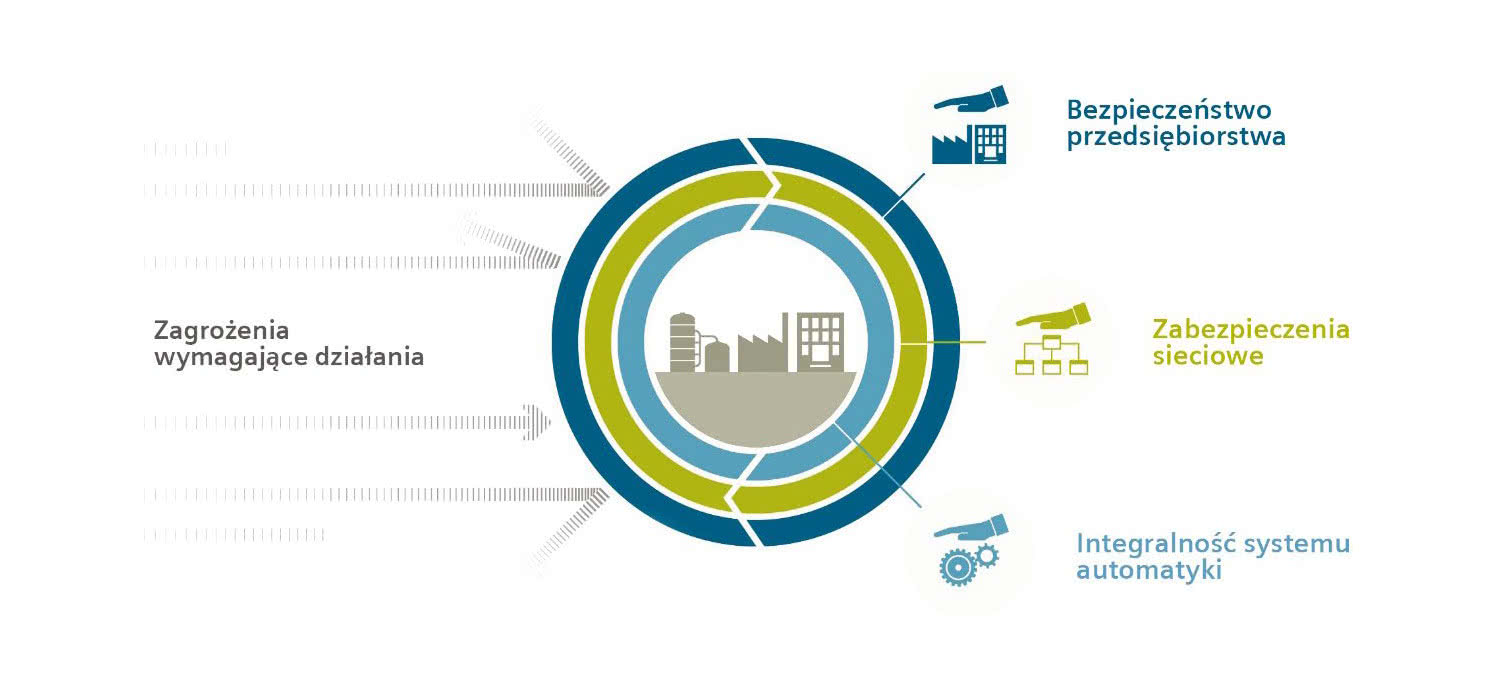

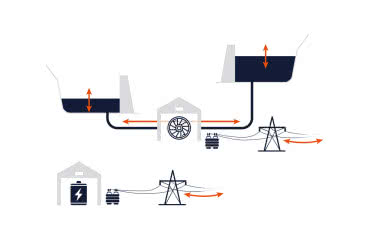

Według organów ścigania sprawca cyberataku na Florydzie skorzystał z narzędzia TeamViewer, aby dostać się do komputera sterującego parametrami wodociągu. Nie jest jasne, w jaki sposób udało mu się pozyskać identyfikator i hasło, pewne pozostaje natomiast, że cały system nie był odpowiednio zabezpieczony przed niepowołanym dostępem. Niestety, praktyka pokazuje, że tego typu sytuacje mogą zdarzać się częściej, biorąc pod uwagę, jak dużo urządzeń automatyki przemysłowej dostępnych jest publicznie w sieci Internet i jak wiele z nich pozbawiono podstawowej formy ochrony w postaci bezpiecznych haseł. Internetowa wyszukiwarka Shodan zwraca prawie 97 tys. wyników opisanych tagiem ics (Industrial Control System) i ponad 49 tys. publicznych adresów IP z otwartym portem 102 (domyślny dla urządzeń automatyki SIMATIC), z czego 466 znajduje się w Polsce (dane z sierpnia 2021 r.). Część z nich pozwala dostać się do webserwera w sterowniku lub wizualizacji HMI bez żadnych ograniczeń. Niezwykle istotne jest więc, aby tworząc projekt aplikacji, wprowadzać możliwie jak najwięcej zabezpieczeń na każdym jej poziomie – takie podejście nazywamy Defense in Depth. W odniesieniu do systemów automatyki idea ta sprowadza się do trzech podstawowych założeń, które ilustruje zamieszczona poniżej grafika.

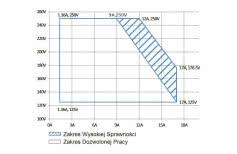

Integralność programu i konfiguracji może być zapewniona poprzez wdrażanie mechanizmów ochrony know-how, zabezpieczanie dostępu do urządzeń odpowiednio skomplikowanymi hasłami, definiowanie poziomów dostępu dla użytkowników i przydzielanie tylko tych uprawnień, które są naprawdę niezbędne. Każde z wymienionych założeń może zostać zrealizowane z wykorzystaniem domyślnych funkcjonalności dostępnych w urządzeniach SIMATIC i środowisku inżynierskim TIA Portal, które informuje nas także (w momencie kompilacji) o tym, czy wdrożyliśmy odpowiedni poziom ochrony. Istotne jest także to, że sterowniki SIMATIC nowej generacji w zasadzie nie pozwalają na ominięcie zabezpieczeń. Złamanie hasła dostępowego staje się praktycznie niemożliwe, jeśli oczywiście ustalimy je zgodnie z obowiązującymi zasadami. Według Hive systems, stosując metodę łamania kodów dostępu brute- -force, przy aktualnie dostępnej mocy obliczeniowej pojedynczego komputera, odgadnięcie hasła składającego się z 10 znaków, małych i wielkich liter oraz jednej cyfry i znaku specjalnego zajęłoby około pięciu lat. Niezwykle istotne w dbaniu o bezpieczeństwo instalacji jest także utrzymywanie aktualnych wersji firmware urządzeń, w których eliminowane są wykryte podatności i potencjalne błędy mogące wpłynąć na poziom ochrony. Te z kolei możemy na bieżąco monitorować w bazie Siemens ProductCERT.

Zabezpieczenie sieci przemysłowych realizujemy poprzez stosowanie przeznaczonych dla przemysłu, bezpiecznych komponentów sieciowych, tworzenie stref ograniczonego zaufania, czyli DMZ, integrację systemów wykrywania i ochrony przed włamaniem (IDS/IPS) oraz wykorzystywanie mechanizmów zabezpieczających przed niepowołanym dostępem z zewnątrz (zapory sieciowe, uwierzytelnianie użytkowników, VPN).

Ochrona na poziomie przedsiębiorstwa jest zapewniana dzięki wdrażaniu odpowiednich procedur oraz ciągłemu zwiększaniu świadomości personelu poprzez szkolenia i warsztaty dotyczące cyberbezpieczeństwa.

Ochrona danych i informacji

W dobie digitalizacji coraz częściej w systemach automatyki wdrażane są rozwiązania Internetu Rzeczy, takie jak archiwizacja danych w systemach nadrzędnych czy komunikacja z chmurą obliczeniową. Dane gromadzone z systemów produkcyjnych mogą stanowić ogromną wartość dla ich właściciela. Pozwalają wykonywać analizę informacji, prowadzącą m.in. do określania wąskich gardeł w produkcji oraz wdrażania rozwiązań zwiększających wydajność i generujących oszczędności. Zagrożeniem jest jednak przejęcie ich przez nieuczciwą konkurencję. Ponadto, łącząc się z systemem nadrzędnym, bardzo często musimy uwierzytelnić się za pomocą nazwy użytkownika i hasła. Niezwykle ważne jest więc właściwe zabezpieczenie tych danych na linii OT – IT. Z pomocą przychodzi szyfrowanie za pomocą protokołu kryptograficznego TLS (Transport Layer Security). TIA Portal pozwala na obsługę certyfikatów TLS zarówno na poziomie konkretnych urządzeń (np. sterowników PLC), jak i całego projektu, dzięki wygodnemu menadżerowi dostępnemu w ramach globalnych opcji zabezpieczeń projektu. Certyfikaty mogą być następnie wykorzystane do szyfrowania transmisji przy pomocy dostępnych protokołów komunikacyjnych, takich jak OPC UA, TCP, MQTT czy HTTPS.

Nowa wersja TIA Portal V17 pozwala wykorzystać mechanizmy kryptograficzne nie tylko w komunikacji programowej, ale także w wymianie informacji na linii PLC – HMI. Dzięki temu nawet jeśli zabezpieczenie sterownika hasłem nie obejmuje komunikacji z panelem HMI, konieczne będzie uwierzytelnienie się panelu za pomocą certyfikatu TLS rozpoznawalnego dla sterownika. Funkcjonalność ta wprowadza zupełnie nowy poziom zabezpieczeń, niedostępny dotychczas w konwencjonalnych systemach automatyki.

Co dalej?

Stały rozwój systemów automatyki i coraz bardziej widoczne zacieranie się granicy między światem OT i IT sprawia, że właściwe dbanie o ochronę instalacji przemysłowych staje się kluczowe. Podane na początku artykułu przykłady dotyczą co prawda infrastruktury krytycznej, z którą nie wszyscy automatycy mają na co dzień styczność. Nie zapominajmy jednak, że nasze rodzime fabryki i przedsiębiorstwa korzystające z układów automatyki również mogą stać się celem ataku, choćby mającego na celu wymuszenie okupu (ransomware), uszkodzenie maszyn czy wygenerowanie strat dających przewagę nieuczciwej konkurencji, np. poprzez zatrzymanie produkcji. Widzimy więc, że są to zagadnienia, których nie możemy bagatelizować. Niezwykle ważne jest ciągłe podnoszenie kwalifikacji oraz zdobywanie wiedzy dotyczącej cyberbezpieczeństwa i właściwej ochrony urządzeń, z których korzystamy. W pracy automatyków są to nie tylko stacje inżynierskie, ale też sterowniki, panele HMI, komputery przemysłowe i systemy SCADA. Szczegółowe informacje dotyczące mechanizmów bezpieczeństwa w urządzeniach z rodziny SIMATIC można znaleźć na stronach wsparcia technicznego oraz w bibliotece szkoleń i webinarów.

Dodatkowe informacje:

Artur Nowocień

Siemens

www.siemens.pl/apc