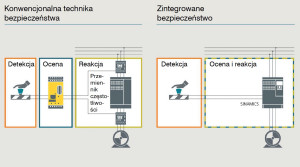

Integrację bezpieczeństwa funkcjonalnego można realizować na dwa sposoby: poprzez zastosowanie w urządzeniach dodatkowych funkcji, które zapewnią spełnianie odpowiednich norm, lub poprzez integrację oprogramowania układu sterowania z elementami układu bezpieczeństwa. Sposoby integracji oraz liczba oferowanych rozwiązań są przy tym różne i zależne od producenta automatyki. Oferty tych ostatnich obejmują też od pojedynczych linii produktów, aż po kompleksowe rozwiązania sprzętowe i programistyczne.

Integrację bezpieczeństwa funkcjonalnego można realizować na dwa sposoby: poprzez zastosowanie w urządzeniach dodatkowych funkcji, które zapewnią spełnianie odpowiednich norm, lub poprzez integrację oprogramowania układu sterowania z elementami układu bezpieczeństwa. Sposoby integracji oraz liczba oferowanych rozwiązań są przy tym różne i zależne od producenta automatyki. Oferty tych ostatnich obejmują też od pojedynczych linii produktów, aż po kompleksowe rozwiązania sprzętowe i programistyczne.

Rozdział pomiędzy standardowymi elementami układów sterowania a tymi przeznaczonymi do zapewnienia bezpieczeństwa jest podyktowany w dużej mierze podwyższonymi kosztami, wynikającymi z konieczności spełnienia norm bezpieczeństwa. Tam, gdzie wymagane jest zapewnienie odpowiedniego poziomu nienaruszalności bezpieczeństwa (SIL) oraz poziomu zapewnienia bezpieczeństwa (PL), zwiększony wydatek jest uzasadniony.

Gdyby wszystkie elementy układów sterowania miały spełniać te wymogi, koszty byłyby zbyt duże. Nie wszystkie elementy układu sterowania mają wpływ na poziom bezpieczeństwa, więc mogą być one budowane przy użyciu standardowych komponentów. Dotyczy to zarówno urządzeń, jak i software’u.

SPRZĘTOWE FUNKCJE BEZPIECZEŃSTWA

Celem stosowania układów bezpieczeństwa jest wyeliminowanie zagrożenia spowodowanego działaniem maszyny. Zwykle usunięcie zagrożenia jest osiągane przez zatrzymanie pewnych elementów wykonawczych maszyny. Układy bezpieczeństwa realizują również inne funkcje związane z uniemożliwieniem operatorowi przedostania się do strefy zagrożenia lub usunięciem szkodliwego czynnika z miejsca, gdzie przebywają ludzie.

Celem stosowania układów bezpieczeństwa jest wyeliminowanie zagrożenia spowodowanego działaniem maszyny. Zwykle usunięcie zagrożenia jest osiągane przez zatrzymanie pewnych elementów wykonawczych maszyny. Układy bezpieczeństwa realizują również inne funkcje związane z uniemożliwieniem operatorowi przedostania się do strefy zagrożenia lub usunięciem szkodliwego czynnika z miejsca, gdzie przebywają ludzie.

Na przykład blokada rygla elektrozamka uniemożliwiającego otwarcie osłony bądź uruchomienie awaryjnej wentylacji. W takim przypadku można spodziewać się, że funkcje bezpieczeństwa mogą zostać zaimplementowane w urządzeniach mających bezpośredni wpływ na uruchomienie/zatrzymanie elementów wykonawczych maszyn. W szczególności są to elementy układów sterujących takie jak sterowniki i układy I/O, aparatura łączeniowa bądź urządzenia energoelektroniczne zasilające silniki.

Bezpieczne zatrzymanie oznacza, że dany element wykonawczy musi zatrzymać się w kontrolowany sposób, w zależności od wymaganej kategorii zatrzymania, w wyniku zadziałania układu bezpieczeństwa wywołanego na przykład wciśnięciem przycisku bezpieczeństwa lub przekroczeniem przez operatora kurtyny bezpieczeństwa. Pewność zadziałania układu bezpieczeństwa jest osiągana przez zastosowanie odpowiednich dla kategorii bezpieczeństwa środków. Wykorzystywane są układy o odpowiednich parametrach mechanicznych i elektrycznych, które są w razie konieczności dublowane.

Zastosowanie aparatury mającej wbudowane funkcje bezpieczeństwa pozwala na zaoszczędzenie miejsca w szafie sterowniczej i redukcję kosztów zakupu sprzętu - zmniejsza się liczba instalowanych urządzeń. To z kolei jest związane ze zmniejszeniem liczby połączeń elektrycznych, a więc skróceniem czasu prefabrykacji układu sterowania.

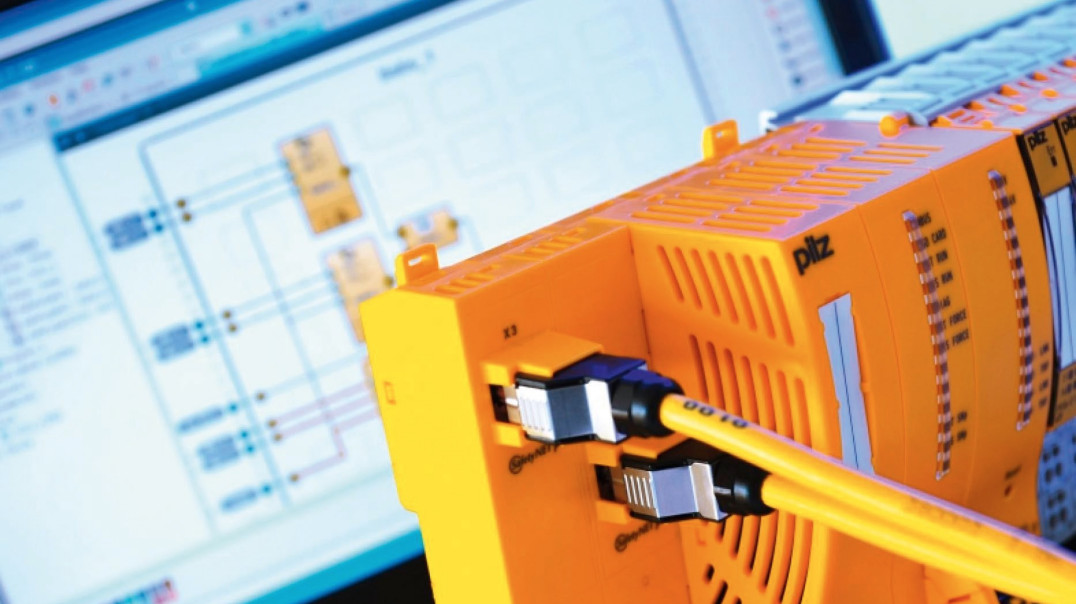

URZĄDZENIA PROGRAMOWALNE

W przypadku urządzeń programowalnych integracja może polegać na wykorzystaniu sprzętu jednocześnie do obsługi sterowania maszyną oraz realizacji funkcji bezpieczeństwa, na przykład dzięki zastosowaniu urządzeń o budowie modułowej ze wspólną szyną komunikacyjną. Moduły są odpowiednio programowane w zależności od przeznaczenia. Ponadto infrastruktura komunikacyjna łącząca elementy układu sterowania może zostać użyta do transmisji danych z układu safety z wykorzystaniem specjalnych protokołów równolegle do pozostałych komunikatów.

Samodzielne programowalne urządzenia bezpieczeństwa są konfigurowane z wykorzystaniem specjalnie dla nich przeznaczonych narzędzi konfiguracyjnych. Taka niezależność z jednej strony pozwala na zachowanie integralności układu bezpieczeństwa, z drugiej zaś strony wydłuża czas potrzebny na zaprogramowanie systemu sterowania i utrudnia przesyłanie sygnałów z układu bezpieczeństwa do PLC obsługującego maszynę. Kolejnym sposobem integracji jest zastosowanie jednego środowiska deweloperskiego do programowania układów sterowania równolegle z funkcjami bezpieczeństwa.

STEROWNIKI PROGRAMOWALNE

Sterowniki bezpieczeństwa mogą być dwóch rodzajów. Jedne realizują tylko funkcje bezpieczeństwa, drugie przeznaczone są do łączenia funkcji bezpieczeństwa i standardowego programu sterującego maszyną w jednym urządzeniu. Integracja sterowania i bezpieczeństwa w PLC umożliwia skrócenie czasu poświęconego na programowanie, ale również prefabrykację i uruchomienie układu sterowania oraz zmniejszenie wymaganego miejsca w szafach sterowniczych.

Dostępnych jest wiele sterowników Safety PLC spełniających wymogi bezpieczeństwa zawarte w normie PN-EN 61508 Bezpieczeństwo funkcjonalne elektrycznych/elektronicznych/programowalnych elektronicznych systemów związanych z bezpieczeństwem. Najważniejszymi z wymagań są redundancja osiągana na przykład poprzez zastosowanie dwóch procesorów oraz funkcje autodiagnostyki pozwalające na wykrywanie błędów w programie oraz uszkodzeń po stronie sprzętu i okablowania (wykrywanie zwarcia lub przerwania obwodu).

Konieczność sprostania bardziej rygorystycznym wymogom niż dla zwykłych PLC ma duży wpływ na cenę, dlatego za każdym razem należy ocenić, czy korzyści możliwe do osiągnięcia przez zastosowanie Safety PLC przeważają nad większym kosztem w stosunku do zwykłego PLC i przekaźników bezpieczeństwa. W przypadku konieczności wydzielenia różnych stref bezpieczeństwa i dużej ilości elementów wchodzących w skład układu bezpieczeństwa zastosowanie Safety PLC może mieć uzasadnienie ekonomiczne.

W przypadku postawienia na Safety PLC należy mieć na uwadze, że samo użycie takiego sterownika nie zapewnia wymaganej kategorii bezpieczeństwa. W dalszym ciągu niezbędne jest stosowanie odpowiednich elementów układu bezpiecznego zatrzymania maszyny oraz napisanie programu w taki sposób, że funkcje realizujące sterowanie w trakcie normalnej pracy nie mogą obniżać niezawodności układu bezpieczeństwa.

Dla rozbudowanych i skomplikowanych układów sterowania wydaje się więc celowe zastosowanie oddzielnych sterowników. Środowiska deweloperskie niektórych producentów (np. Siemens, B&R, Beckhoff) pozwalają na łatwą integrację programów kilku sterowników w ramach jednego projektu, dzięki czemu możliwa jest maksymalizacja niezawodności układu bezpieczeństwa przy zachowaniu prostoty integracji i programowania. Liczba dostępnych wariantów pozwala na wybranie najlepszego z punktu widzenia funkcjonalności, kosztu i czasu wdrożenia.

MODUŁY SAFETY DO ZDALNYCH SYSTEMÓW I/O

W szafach sterowniczych rozproszonych systemów sterowania instalowane są układy I/O (wejść/wyjść) razem z urządzeniami realizującymi funkcje bezpieczeństwa, takimi jak przekaźniki czy sterowniki bezpieczeństwa. Aby informacja o stanie urządzeń bezpieczeństwa była dostępna w cyfrowym systemie sterowania, wymagane jest albo stosowanie sterowników safety z możliwością komunikacji, albo podłączanie styków pomocniczych z urządzeń bezpieczeństwa do wejść dwustanowych układów I/O w celu monitorowania stanu.

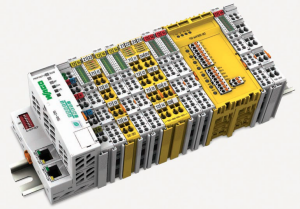

Pierwsza możliwość jest kosztowna, druga natomiast daje dość ograniczone możliwości przekazywania informacji diagnostycznych. Producenci zdalnych systemów I/O wyszli naprzeciw potrzebom rynku, tworząc moduły bezpieczeństwa kompatybilne z istniejącymi rozwiązaniami. Przykładami są moduły bezpieczeństwa WAGO z serii 750 oraz moduły Weidmüller z linii u-remote. Jedne i drugie pozwalają na osiągnięcie klas bezpieczeństwa SIL 3, Kat. 4, PL e.

Dostępne są moduły różnego typu: wejść, wyjść i mieszane. Pojedynczy moduł mający zarówno wejścia, jak i wyjścia może z powodzeniem zastąpić standardowy przekaźnik bezpieczeństwa (z możliwością resetu po zadziałaniu włącznie), mając nad nim tę przewagę, że informacja o stanie jego wejść/wyjść i informacje diagnostyczne są dostępne po protokole komunikacji. Istnieją również moduły zasilające, które po zadziałaniu układu bezpieczeństwa wyłączają zasilanie części wykonawczej kolejnych podłączonych modułów I/O.

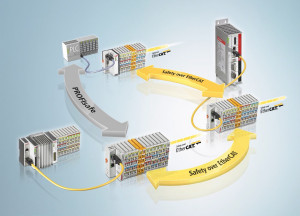

Z punktu widzenia komunikacji integracja jest realizowana przez użycie magistrali obsługującej również standardowe moduły, wykorzystywane są natomiast protokoły komunikacji bezpieczeństwa (PROFIsafe, FailSafe over EtherCAT, itp.). Konfiguracja modułów jest wykonywana za pośrednictwem standardowych narzędzi służących do obsługi całego systemu.

PROTOKOŁY KOMUNIKACJI

Opracowano protokoły komunikacji służące do transmisji danych związanych z bezpieczeństwem funkcjonalnym wykorzystujące istniejącą infrastrukturę komunikacyjną przeznaczoną do przesyłania pozostałych danych pomiędzy elementami układu sterowania. Taki sposób komunikacji nazywany jest Black Channel Communication w odróżnieniu od White Channel, gdzie wykorzystywana jest specjalnie przygotowana infrastruktura o tylko jednym przeznaczeniu. To duża oszczędność, ale także zwiększone ryzyko błędów w komunikacji, stąd też rygorystyczne wymagania co do wykrywania nieprawidłowości w komunikacji.

Jednym z oferowanych rozwiązań jest profil PROFIsafe do wykorzystania w sieciach Profibus i Profinet. Stosowane jest seryjne numerowanie telegramów bezpieczeństwa mające zapewnić, że dane docierają kompletne i w odpowiedniej kolejności. Ponadto wykorzystywany jest watchdog pilnujący, czy dane docierają w określonym czasie.

Specjalny adres unikalny dla nadawcy i odbiorcy umożliwia wykrywanie błędnie skierowanych telegramów. Poza tym stosowana jest suma kontrolna CRC, co umożliwia wykrywanie uszkodzonych danych. Dodatkową korzyścią jest zwiększona odporność na próby ingerencji w układ sterowania z zewnątrz, co ma znaczenie w kwestii ochrony przed cyberatakami.

Możliwości jest więcej. Kolejny protokół tego typu to Safety over EtherCAT (stosowany przez Beckhoff) - certyfikowany przez TÜV i pozwalający na osiągnięcie poziomu nienaruszalności bezpieczeństwa SIL3. Jeszcze jednym przykładem jest openSAFETY działający tylko w warstwie aplikacji, dzięki czemu może być implementowany w dowolnej sieci komunikacyjnej. Jest on wykorzystywany i promowany m.in. przez B&R.

Do prostszych aplikacji, gdzie wymagane jest przesyłanie niewielkich ilości danych z "prostych" urządzeń, zastosowanie znajduje ASIsafe, czyli specjalna wersja protokołu AS-Interface do obsługi elementów układów bezpieczeństwa takich jak czujniki czy przyciski e-stop. W ofercie Siemensa znajduje się cała gama takich elementów oraz urządzenia Safety Monitor.

Jest to rodzaj przekaźnika bezpieczeństwa wykorzystującego protokół ASIsafe do komunikacji z czujnikami bezpieczeństwa. Urządzenia z ASIsafe mogą komunikować się ze sterownikami SIMATIC wyposażonymi w specjalne moduły służące do konwersji telegramów ASIsafe do PROFIsafe.

NAPĘDY

Idea zintegrowanego bezpieczeństwa dobrze wpisuje się w wymagania co do bezpiecznego zatrzymywania napędów. W standardowych rozwiązaniach wymagane jest stosowanie styczników, które proporcjonalnie do wielkości napędu mogą zajmować dużo miejsca, zwłaszcza jeśli potrzebna jest redundancja. Poza tym wymagane jest również obsłużenie wyjść sterownika/przekaźnika bezpieczeństwa, styków pomocniczych styczników i trochę przewodów, by połączyć układ.

Pominięcie tych wszystkich elementów to znaczna oszczędność czasu i środków. Obsługa bezpiecznego zatrzymania napędu za pomocą wbudowanych funkcji jest możliwa w prostszej wersji przez wykorzystanie specjalnego wejścia dwustanowego. W takie wejście wyposażone są na przykład przemienniki częstotliwości PowerFlex marki Allen Bradley (Rockwell Automation) lub SINAMICS od Siemensa.

Możliwa jest realizacja bezpiecznego zatrzymania kategorii 0 i 1. O wiele szersze możliwości są dostępne z wykorzystaniem protokołu komunikacji, jak w przypadku rozwiązań Siemensa, gdzie po zadziałaniu układu bezpieczeństwa sygnał jest przesyłany ze sterownika SIMATIC do napędu za pośrednictwem protokołu PROFISafe. Oferowana jest pełna gama funkcji bezpiecznego zatrzymania (Safe Torque Off, Safe Stop, itp.) lub uzyskania/monitorowania bezpiecznych parametrów pracy (Safely-Limited Speed, Safe Speed Monitor, itp.).

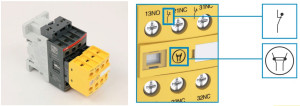

STYCZNIKI

Jednym z kluczowych aspektów bezpieczeństwa elementów maszyn załączanych za pomocą styczników jest posiadanie jednoznacznej i pewnej informacji o aktualnym stanie załączenia stycznika oraz jego awariach (np. zespawanie się styków głównych lub pomocniczych). Jest to możliwe dzięki zastosowaniu wbudowanych na stałe styków pomocniczych o wymuszonym przełączaniu i styków lustrzanych. Styczniki o takiej funkcjonalności znajdują się w ofercie czołowych producentów aparatury łączeniowej. Są to styczniki z serii DILMS od Eatona, AFS od ABB, TESYS D od Schneider Electric.

Nowatorskim rozwiązaniem zaproponowanym przez Siemensa są styczniki należące do linii urządzeń bezpieczeństwa SIRIUS służące do załączania obciążeń od 55 do 250 kW. Nowością jest możliwość bezpośredniego załączania stycznika z wyjść cyfrowych fail-safe. W tradycyjnych układach do bezpiecznego załączania styczników dużej mocy wykorzystywane były dodatkowe przekaźniki w obwodzie zasilania cewki stycznika głównego ze względu na pobór mocy przekraczający możliwości wyjścia fail-safe sterownika. Ominięcie tego ograniczenia pozwala na zlikwidowanie elementów pośredniczących i poprawę niezawodności.

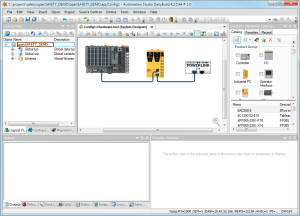

KOMPLEKSOWE ROZWIĄZANIA

Z punktu widzenia projektanta możliwość doboru całego układu sterowania, z urządzeniami związanymi z bezpieczeństwem włącznie, z oferty jednego producenta jest wygodnym rozwiązaniem. Dzięki temu może skorzystać ze spójnej dokumentacji zawierającej odnośniki do odpowiednich urządzeń, nie musi martwić się o kompatybilność komponentów i zachowanie rabatów wynegocjowanych u swojego dostawcy. Taka możliwość jest oferowana przez kilku wiodących producentów automatyki przemysłowej.

W ofercie Siemensa znajduje się dużo rozwiązań zintegrowanego bezpieczeństwa nazywanych zbiorczo Safety Integrated. W skład portfolio produktów wchodzą urządzenia od sterowników PLC i modułów I/O SIMATIC przez sterowanie CNC SINUMERIK po napędy SINAMICS sterowane przez układy SIMOTION.

Narzędzia związane z bezpieczeństwem są zintegrowane ze środowiskiem projektowym TIA Portal. Dzięki SIMATIC STEP 7 Safety Advanced możliwe jest wykorzystanie funkcji fail-safe w tworzonych programach. Ułatwieniem w implementacji funkcji bezpieczeństwa jest dostęp do biblioteki z blokami funkcyjnymi certyfikowanymi przez TÜV.

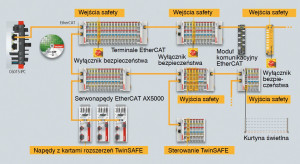

Kolejnym przykładem kompleksowej integracji standardowego systemu sterowania z funkcjami związanymi z bezpieczeństwem jest TwinSAFE od Beckhoffa. TwinSAFE jest rozwiązaniem obejmującym zarówno sprzęt, jak i oprogramowanie realizujące funkcje Safety PLC. Komunikacja bezpiecznych sygnałów jest możliwa dzięki protokołowi Safety over EtherCAT.

Od strony sprzętowej dostępne są zarówno kompaktowe układy Safety PLC (np. EK1960), jak i moduły do standardowych układów I/O (np. EL1957). Urządzenia kompaktowe mogą pracować samodzielnie lub być zintegrowane z całym systemem sterowania. Od strony programowej funkcjonalności TwinSAFE dostępne są jako rozszerzenie możliwości środowiska TwinCAT. Do komunikacji można wykorzystać istniejącą infrastrukturę sieciową.

BEZPIECZEŃSTWO CYFROWE

Dane przesyłane wewnątrz sieci przemysłowych w coraz większym zakresie wykorzystywane są przez systemy znajdujące się poza tymi sieciami; dane z maszyn są integrowane z systemami MES, ERP, itp. Często dochodzi do łączenia sieci OT z IT, stosowane są rozwiązania chmurowe. W konsekwencji rośnie zagrożenie cyberatakami, dlatego poza bezpieczeństwem funkcjonalnym nasuwa się myśl o zapewnieniu bezpieczeństwa cyfrowego.

Dane przesyłane wewnątrz sieci przemysłowych w coraz większym zakresie wykorzystywane są przez systemy znajdujące się poza tymi sieciami; dane z maszyn są integrowane z systemami MES, ERP, itp. Często dochodzi do łączenia sieci OT z IT, stosowane są rozwiązania chmurowe. W konsekwencji rośnie zagrożenie cyberatakami, dlatego poza bezpieczeństwem funkcjonalnym nasuwa się myśl o zapewnieniu bezpieczeństwa cyfrowego.

Dane związane z bezpieczeństwem, kiedy są transmitowane z wykorzystaniem przemysłowych sieci Ethernet równolegle do pozostałych danych z układu sterowania, są narażone w takim samym stopniu, a konsekwencje ataku mogą mieć wpływ na bezpieczeństwo pracowników. Protokoły komunikacji do transmisji danych związanych z bezpieczeństwem na bieżąco monitorujące przesyłane komunikaty są z natury mniej podatne na niektóre rodzaje ataków, jednak nie można traktować ich jako całkowicie bezpiecznych.

Do zapewnienia cyberbezpieczeństwa należy zastosować specjalnie do tego przeznaczone urządzenia. Ciekawym rozwiązaniem jest linia SCALANCE od Siemensa, w skład której wchodzą firewalle zabezpieczające przed niepowołanym dostępem do sieci oraz routery wykorzystywane do komunikacji przez VPN. Podobnie jak inne urządzenia programowalne Siemensa mogą one być zarządzane przez TIA Portal.

ELASTYCZNOŚĆ DUŻĄ ZALETĄ

Nie można spodziewać się, że w możliwej do przewidzenia przyszłości całkowicie znikną znane wszystkim standardowe elementy układów bezpieczeństwa maszyn, których miejsce zajmą urządzenia opisywane w powyższym tekście lub im podobne. Doświadczenie, renoma i zakres stosowalności urządzeń producentów takich jak Pilz są nie do przecenienia. Opisywane rozwiązania należy traktować jako uzupełnienie gamy urządzeń bezpieczeństwa zwiększające elastyczność w projektowaniu i umożliwiające redukcję kosztów tam, gdzie jest to uzasadnione funkcjonalnie i ekonomicznie.

Piotr Ziółkowski