Aktualnie pociągi to jeżdżące serwerownie i podobnie jak automatyka systemów SRK mogą stanowić łakomy cel dla potencjalnych hakerów.

Jak zabezpieczyć pojazdy przed atakiem?

Zacznijmy od początku – w wielu przypadkach automatyka zastosowana w pojeździe to system zaprojektowany z myślą o konkretnym przewoźniku. Aby przygotować atak np. na system hamowania, musielibyśmy mieć dokładną wiedzę na temat tego, jak wszystko zostało w nim skonstruowane. W tym celu należałoby wykorzystać wiele elementów socjotechniki lub pozyskać do współpracy pracownika, który współtworzył rzeczony system. Należałoby też spreparować specjalny malware, służący do odpowiedniego zainfekowania np. systemów hamulcowych, co miałoby doprowadzić do katastrofy.

Przygotowanie takiego ataku jest bardzo pracochłonne i przeprowadzenie go u jednego przewoźnika nie oznaczałoby, że z powodzeniem zastosujemy go u innego. Uderzenie musiałoby być targetowane wyłącznie na konkretną transzę pojazdów, z zaangażowaniem inżynierów pracujących przy projektowaniu poszczególnych podsystemów lub jednego konkretnego – np. wspomnianego układu hamulcowego. Pomijając kwestie przygotowania ataku, pozostaje jeszcze kwestia fizycznego uzyskania dostępu do takiej infrastruktury, aby wstrzyknąć uprzednio przygotowany malware.

Cyberprzestępcy działają inaczej, niż myślimy

Hakerzy często wykorzystują gotowe zasoby, licząc na to, że infrastruktura, do której chcą się dostać, będzie niezabezpieczona bądź nieaktualna.

Jeżeli spojrzymy na to, ile statystycznie przeprowadzono cyberataków, a ile z nich odbyło się z wykorzystaniem tzw. podatności 0-day, to nasze obawy powinniśmy kierować w zupełnie innym kierunku.

W przypadku systemów kolejowych możemy zakładać, że automatyka pojazdu nie będzie tak często (lub na bieżąco) aktualizowana. Nie wynika to z opieszałości zarządzających, a z minimalizowania ryzyka. Wspominałem już wcześniej, że często aplikacje pisane na pojazdy są przeznaczone tylko dla nich i wcześniejsze zweryfikowanie choćby aktualizacji systemu operacyjnego jest po prostu dobrą praktyką. Niezweryfikowana aktualizacja często może zasiać większe spustoszenie w naszym systemie aniżeli cyberatak.

Natomiast, mimo że takie zachowanie rozpatrujemy w kategorii dobrych praktyk, nie zmienia to faktu, iż świadomie wystawiamy naszą infrastrukturę na zagrożenie.

Rozwiązanie ze świata IT – Virtual Patching

To technika używana w sektorze bezpieczeństwa informatycznego. Ma na celu tymczasowe zabezpieczenie systemu lub aplikacji przed znanymi lukami bez konieczności natychmiastowej aktualizacji oprogramowania. Jest to ważne, zwłaszcza gdy nie można natychmiast zaktualizować systemu lub aplikacji z powodu różnych ograniczeń, takich jak:

- wymagane testy,

- utrzymanie ciągłości działania,

- brak dostępności odpowiednich aktualizacji.

Oczywiście mówimy tutaj o ochronie z wykorzystaniem znanych podatności. Atakujący musiałby również mieć wiedzę na temat zainstalowanych urządzeń i w jakiś sposób dostać się do infrastruktury. Jeśli spojrzymy na fakt, że w większości pojazdów mamy już Wi-Fi, to trzeba przyznać, że dostęp ten jest ułatwiony.

W tym miejscu pojawia się temat rzeka, tj. fizyczna i logiczna separacja systemów. Niemniej jednak często we wzorcowych topologiach widzimy, iż Access Pointy włączane są do sieci szkieletowej. Stanowić to może ryzyko dla naszej infrastruktury, w której atakujący jest w stanie uzyskać nieautoryzowany dostęp do paneli HMI czy kamer monitoringu. Do tego celu może wykorzystać znane podatności CVE. Nie potrzebuje przygotowywać wyrafinowanego, specjalnie skonstruowanego ataku – wystarczy wykorzystać znane i gotowe zasoby, aby przygotować choćby atak dywersyjny.

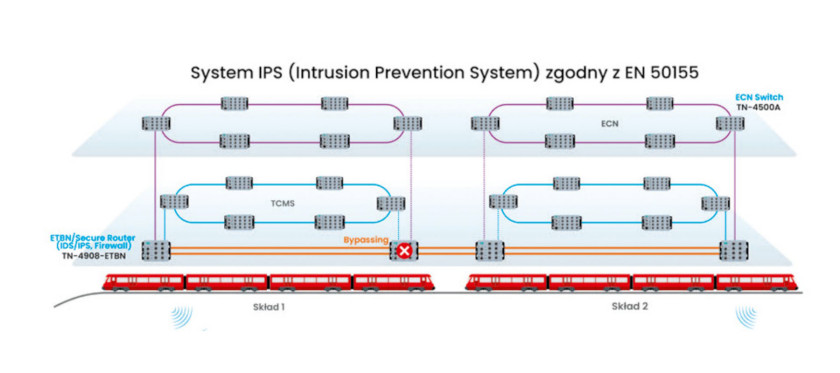

Jeżeli jednak w naszym systemie na routerze brzegowym zastosujemy system IPS (Intrusion Prevention System), wówczas możemy takiemu atakowi zapobiec. System ów, za pośrednictwem predefiniowanych przez administratora reguł, blokuje konkretny rodzaj ruchu sieciowego lub aktywności charakterystycznych dla prób nadużycia z wykorzystaniem znanych luk w oprogramowaniu.

Obalmy ważny mit na temat IPSów

Opisywany wcześniej system nie bazuje na sztucznej inteligencji i wyklucza ryzyko tzw. false positive’ów, czyli błędnej identyfikacji prawidłowej ramki jako zagrożenia lub incydentu.

Reguły zachowania w takim systemie definiujemy i aprobujemy manualnie, zgodnie z naszymi politykami bezpieczeństwa. W przypadku ochrony systemów sterowania możemy dodatkowo wykorzystać DPI (Deep Packet Inspection) dla protokołów przemysłowych. Inspekcja ta umożliwia dokładne i głębokie badanie pakietów danych przesyłanych przez sieć w celu identyfikacji, analizy i kontrolowania ramek wchodzących i wychodzących, aby chronić kluczowe assety.

Istnieje gotowe rozwiązanie

Przykładem opisywanego systemu jest produkt firmy Moxa, korzystający z firewalli serii TN-4900. To pierwszy, kolejowy firewall zgodny z normą cyberbezpieczeństwa przemysłowego IEC 62443-4-2. Pozwala on na realizację opisanych powyżej założeń oraz dodatkową ochronę naszego systemu. Ta realizuje się poprzez wgranie specjalnego oprogramowania realizującego zadania IPS oraz wbudowane w niego funkcje, np. DPI dla protokołów przemysłowych (m.in. Modbus TCP i Profinet).

Ze względu na rozproszoną infrastrukturę pojawia się wyzwanie związane z zarządzaniem takimi urządzeniami. Opisywane rozwiązanie Moxy zapewnia opcję centralnego zarządzania z wykorzystaniem specjalnie przygotowanego oprogramowania MXSecurity. Dzięki niemu możemy poszczególnym urządzeniom nadawać globalne ustawienia zgodne z naszymi politykami bezpieczeństwa – np. predefiniowane dla danej grupy pojazdów lub chroniące konkretne systemy, jak choćby Passenger WiFi.

Oprogramowanie działa centralnie i z jego poziomu jesteśmy w stanie zarządzać całym taborem. Również z jego poziomu wgrywamy aktualne sygnatury bezpieczeństwa na zainstalowane firewalle. Możemy to robić np. w momencie, gdy pociąg zjeżdża do zajezdni. Należy przy tym jednak nadmienić, że aktualizacje sygnatur bezpieczeństwa w przypadku urządzeń OT nie ukazują się tak często, jak np. sygnatury w antywirusach na komputery prywatne – częstotliwość wynosi ok 4‒6 tygodni.

Nie jest to zatem bardzo wymagający system pod względem obsługi administracyjnej. Jednocześnie pozwala nam zabezpieczyć naszą infrastrukturę w przypadku, gdy:

- oczekujemy na zatwierdzenie aktualizacji poszczególnych elementów systemu,

- systemy pracujące na pojeździe nie są już wspierane – np. panele operatorskie z Windowsem 7.

Posiadanie takiego systemu znacznie podniesie bezpieczeństwo pojazdów w stosunku nie tylko do bardziej wyrafinowanych ataków, ale również zagrożeń płynących ze strony haktywistów. Skala uderzeń przeprowadzanych przez takie grupy znacząco wzrosła w ostatnim czasie, co pokazały wspomniane na początku sierpniowe wydarzenia... Jednocześnie warto wiedzieć, że grupy te z reguły opierają się na znanych podatnościach.

Wykorzystanie opisywanego rozwiązania, Intrusion Prevention System, minimalizuje ryzyko ataku. W opisywanej formie dzieje się to jednak bez wpływu na integralność danych, co jest bardzo istotne w systemach automatyki kolejowej.

Michał Łęcki

Elmark Automatyka S.A.

michal.lecki@elmark.com.pl