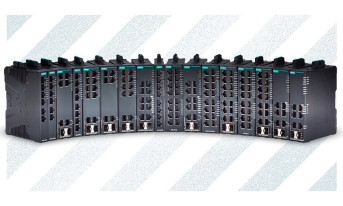

Prześledźmy ten temat na przykładzie przełączników sieciowych. Zacznijmy od najprostszego i najważniejszego ich podziału.

- Switche niezarządzalne – bardzo proste urządzenia, które działają od razu po wyjęciu z pudełka i podłączeniu zasilania. Służą najczęściej do rozszerzenia sieci Ethernet o dodatkowe porty.

- Switche zarządzalne – w podstawowym wariancie działają na takiej samej zasadzie jak switche niezarządzalne, tzn. w oparciu o przełączanie ramek ethernetowych. Są jednak wyposażone w dodatkowe funkcje konfiguracji i ustawień.

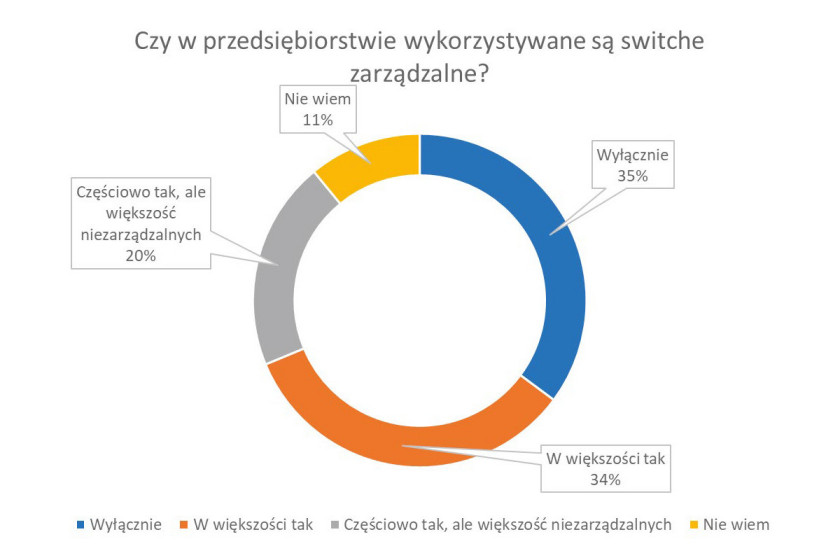

Niestety, wdrażanie tych ostatnich w praktyce nie wygląda zbyt optymistycznie, bo prawdopodobnie aż 1/3 firm nie wie, jakiego rodzaju switchy używa – lub stosuje głównie te niezarządzalne. Wiemy o tym, bo sierpniu 2021 r. udostępniliśmy jako firma Elmark Automatyka anonimową checklistę bezpieczeństwa. 130 respondentów z sektora OT pozwoliło nam stworzyć analizę stanu cybersecurity polskiego przemysłu. Cieszy za to fakt, że kolejna 1/3 firm deklaruje, iż używa wyłącznie urządzeń zarządzalnych, a reszta korzysta z nich przynajmniej w większości.

Wybór przełącznika a (cyber)bezpieczeństwo sieci przemysłowej

Powiedzmy wprost: w przypadku switchy niezarządzalnych nie można w ogóle mówić o bezpieczeństwie!

Urządzenia tego rodzaju są bardzo proste i nie mogą zabezpieczyć sieci nawet przed powstawaniem pętli. Switche zarządzalne mają zaś taki mechanizm. W przypadku aplikacji o wymaganej wysokiej dostępności (czyli m.in. tych przemysłowych) umożliwią zbudowanie redundantnych połączeń i ograniczą ruch broadcastowy, co zminimalizuje skutki pętli.

Jeśli sieć oparta jest na switchach niezarządzalnych, nie mamy możliwości odizolowania od siebie różnych procesów technologicznych – każdy może komunikować się z każdym. Niesie to ryzyko w razie nieautoryzowanego dostępu, bo atakujący będzie miał dostęp z każdego miejsca do wszystkich urządzeń w sieci. W tym zakresie switche zarządzalne umożliwiają konfigurację wirtualnych sieci lokalnych (VLAN), co pozwala odizolować proces A od procesu B. Zabezpieczają sieć przed nieautoryzowanym dostępem. Modele pochodzące od wiodących na rynku producentów pozwalają konfigurować różne typy zabezpieczeń, np.:

- Port Security, czyli prostą funkcję, która umożliwia komunikację na danym porcie fizycznym przełącznika tylko zaufanym adresom MAC;

- możliwość wyłączenia nieużywanych portów;

- bardziej zaawansowany i uniwersalny mechanizm, czyli listę kontroli dostępu (ACL, access control list). To spis zdefiniowanych instrukcji zezwoleń lub zakazów, który jest wykonywany sekwencyjnie – od góry do dołu. Instrukcje zawierają informacje o adresach IP lub adresach MAC, co do których jest podejmowana decyzja o przepuszczeniu bądź odrzuceniu;

- standard IEEE 802.1X, który oferuje obsługę scentralizowanej identyfikacji użytkowników. Protokół 802.1X wymaga kompatybilnych przełączników sieciowych (switchy) oraz mechanizmu uwierzytelniającego.

Przełączniki sieciowe mają wiele funkcji, które można skonfigurować, aby zwiększyć bezpieczeństwo samego urządzenia oraz zabezpieczyć dostęp do sieci. Które wybrać?

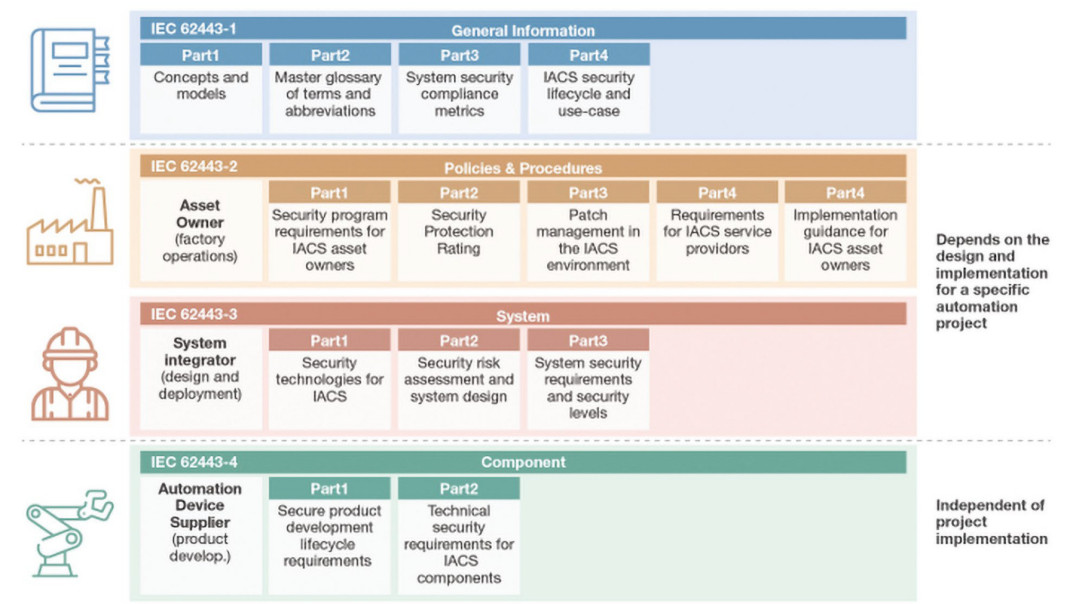

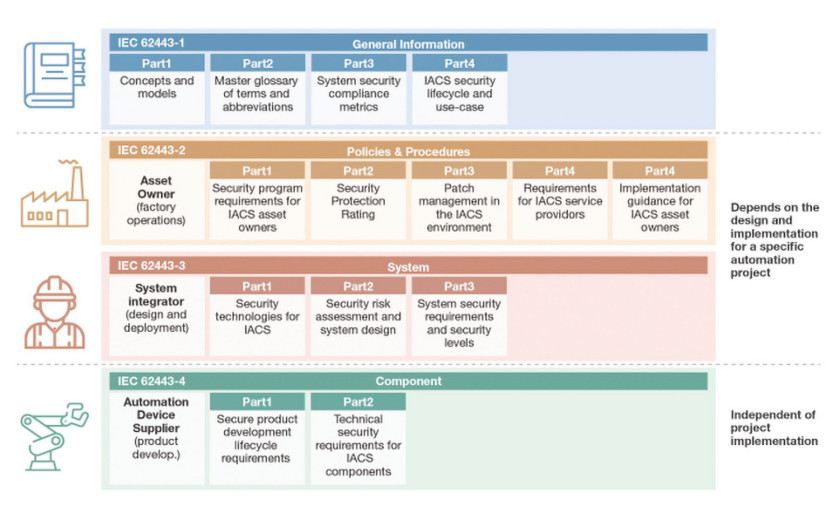

Dobrym wyznacznikiem jest norma IEC 62443, a dokładniej część IEC 62443-4-2.

Czym jest IEC 62443?

W dużym uproszczeniu – to zbiór standardów mających na celu zabezpieczenie automatyki przemysłowej przed cyberatakiem i jego konsekwencjami. Jest to bardzo kompleksowa norma i zapoznanie się ze wszystkim jej zapisami byłoby czasochłonne. Na szczęście ta analiza nie spoczywa na nas, a na producencie. Naszym zadaniem będzie zweryfikowanie, czy on i jego urządzenie mają stosowny certyfikat.

Uproszczony model doboru komponentu możemy oprzeć na dwóch zagadnieniach:

- Część IEC 62443-4-1: Bezpieczeństwo producenta – czy wdrażana jest polityką cyberbezpieczeństwa podczas tworzenia produktów?

- Część IEC 62443-4-2: Bezpieczeństwo komponentu – czy urządzenie, które chcemy wykorzystać, zapewnia funkcjonalnośi pozwalają je odpowiednio zabezpieczyć przed nieautoryzowanym dostępem/atakiem?

To nie wszystko…

Sama zgodność z IEC 62443-4-2 nie oznacza jeszcze końca procesu. Na tym etapie powinniśmy również dopytać (dystrybutora/producenta), do jakiego poziomu bezpieczeństwa (Security Level) jego rozwiązania pozwalają zabezpieczyć nasz system. Punktem wyjścia dla przemysłu jest poziom drugi, czyli ochrona przed celowym nadużyciem za pomocą prostych środków ataku (wszelkich naruszeń uprawnień lub dostępu do urządzeń). Z kolei poziom pierwszy definiować będzie ataki przypadkowe, a trzeci i czwarty – te z użyciem wyrafinowanych metod.

Informacji należy szukać u źródła: u producentów i dystrybutorów sprzętu. Możemy również posiłkować się stronami towarzystw certyfikacyjnych (np. isasecure.org.), do czego serdecznie zachęcam.

Dowiedz się więcej o cyberbezpieczeństwie OT

Powyższy artykuł powstał na bazie wniosków z raportu bezpieczeństwa przemysłowego autorstwa firmy Elmark Automatyka. Zachęcamy do zapoznania się z całością. Ułatwi to zrozumienie najważniejszych zagadnień związanych z cyberbezpieczeństwem przemysłowym. Publikacja jest do pobrania bezpłatnie pod adresem: info.elmark.com.pl/raport

Tomasz Sokół, Elmark Automatyka

Elmark Automatyka

tel. 22 773 79 37

ul. Bukowińska 22 lok. 1B

02-703 Warszawa

elmark@elmark.com.pl

www.elmark.com.pl