Sterowanie

złożonymi procesami technologicznymi oraz przesyłanie dużych ilości

danych we współczesnych, zautomatyzowanych zakładach przemysłowych

byłoby dziś niemożliwe bez wydajnych i odpowiednio zaprojektowanych

sieci przemysłowych. Tego typu sieci charakteryzowały się od początku

swojego istnienia zamkniętą strukturą i zastosowaniem

wyspecjalizowanych protokołów transmisji danych. Jednakże coraz

częściej ich miejsce zajmują rozwiązania o charakterze otwartym,

szczególnie bazujące na standardzie Ethernet.

Sterowanie

złożonymi procesami technologicznymi oraz przesyłanie dużych ilości

danych we współczesnych, zautomatyzowanych zakładach przemysłowych

byłoby dziś niemożliwe bez wydajnych i odpowiednio zaprojektowanych

sieci przemysłowych. Tego typu sieci charakteryzowały się od początku

swojego istnienia zamkniętą strukturą i zastosowaniem

wyspecjalizowanych protokołów transmisji danych. Jednakże coraz

częściej ich miejsce zajmują rozwiązania o charakterze otwartym,

szczególnie bazujące na standardzie Ethernet.

Elementy sieci przemysłowych tworzą skomplikowaną strukturę wzajemnie zależnych od siebie zespołów czujników, rejestratorów, sterowników, komputerów, terminali operatorskich i innych urządzeń. Pomimo złożoności użytkownik oczekuje od nowoczesnego układu sterowania dużego stopnia integracji oraz możliwości monitorowania i optymalizacji całego procesu produkcyjnego z jednego lub kilku wybranych miejsc. W praktyce wiąże się to z koniecznością przesyłania dużych ilości informacji, często między znacznie oddalonymi od siebie węzłami sieci. Co więcej – coraz częstsze jest, że są to połączenia nie tylko pomiędzy urządzeniami sieci lokalnej i biurowej, ale również przez łącza internetowe.

Dotychczas do przekazywania danych w sieciach lokalnych, np. pomiędzy pojedynczymi sterownikami PLC, na szeroką skalę stosowane były protokoły, takie jak np. CAN/CANopen, Modbus, Interbus czy Suconet K. W porównaniu z nimi współczesne rozwiązania oparte na standardzie Ethernet zapewniają większą przepustowość, niższą cenę instalacji i, co najważniejsze, dzięki swojej elastyczności i prostocie konfiguracji stosu protokołów są łatwe do przystosowania dla potrzeb konkretnych aplikacji. Ma to także odzwierciedlenie na rynku, na którym istnieje obecnie duża liczba konkurencyjnych standardów opracowanych dla sieci przemysłowych bazujących na Ethernecie. Powoli zaczynają one również wypierać z rynku dotychczas wykorzystywane rozwiązania zamknięte.

Od ISO do ethernetu przemysłowego

Standard Ethernet ma swoje korzenie w opracowanym w 1978 roku przez Międzynarodową Organizację ds. Standaryzacji (ISO) tzw. wzorcowym modelu łączenia systemów otwartych, nazywanym powszechnie modelem ISO/OSI. Model ten, podzielony na siedem podstawowych warstw, służy do opisu realizowanych funkcji oraz wzajemnych powiązań między oprogramowaniem i sprzętem sieciowym. Zgodnie z wytycznymi modelu ISO/OSI w 1985 roku powstała oryginalna specyfikacja IEEE 802.3 standardu Ethernet w której zdefiniowano jego pierwszą i drugą warstwę – czyli odpowiednio warstwę fizyczną i łącza danych. Należy zaznaczyć, że w normie tej nie mówi się nic na temat wyższych poziomów opisujących mechanizmy komunikacji pomiędzy stacjami.

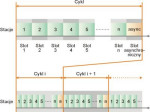

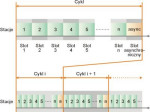

Rys. 1: Technika time-slicing

Ethernet najczęściej kojarzony jest z protokołem TCP/IP i pomimo, że faktycznie większość sieci ethernetowych korzysta z tego protokołu, pojęcia te nie są absolutnie ze sobą tożsame. Dodatkowo, chociaż sieci Ethernet wykorzystujące TCP/IP bardzo dobrze mogą sprawdzać się w zastosowaniach ogólnego przeznaczenia, są one niedeterministyczne i technicznie nieprzystosowane do pracy w czasie rzeczywistym. Stosowana w ich metoda dostępu rywalizacyjnego z nasłuchem, taka jak CSMA/CD czy CSMA/CA, nie daje żadnej gwarancji, że dane docierać będą do miejsca przeznaczenia w jakimkolwiek możliwym do przewidzenia porządku i w określonych odstępach czasu. Tymczasem uzyskanie od sieci odpowiedzi w czasie rzeczywistym jest absolutnie konieczne, jeśli ma ona być wykorzystywana ją do sterowania urządzeniami automatyki przemysłowej. Na potrzeby takich właśnie aplikacji opracowany został Ethernet w wersji przemysłowej. Pod nazwą tą nie kryje się jednak jakikolwiek jednolity standard – poszczególne firmy oferują bardzo zróżnicowane rozwiązania technologiczne, a ich konkurencja przypomina tę, jaka występowała w latach 90. zeszłego wieku na rynku sieci Fieldbus.

Poproszę o czas rzeczywisty!

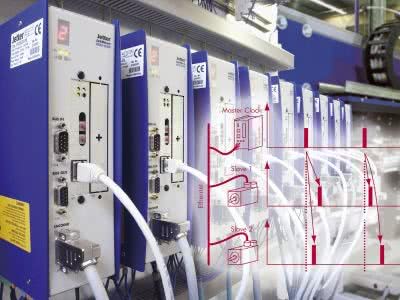

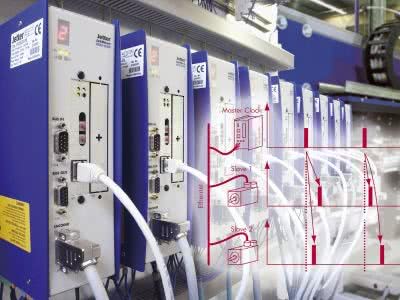

Fot. 1: 8-portowy przemysłowy hub sieciowy10/100Mbps firmy B&R Industrie-Elektronik

Obecnie komitet IEC TC65 rozpatruje co najmniej dziesięć różnych rozwiązań dotyczących zagadnień sieci Ethernet w środowisku przemysłowym. Część standardów jest zgodna tylko z warstwą pierwszą i drugą modelu ISO/OSI, co oznacza, że pomimo kompatybilności sprzętowej, komunikacja między nimi a siecią biurową nie zawsze jest możliwa bez użycia odpowiednich bram dostępowych i konwerterów protokołów. Większość producentów, pomimo, że nie wykorzystuje protokołu TCP/IP, implementuje różne rozwiązania oparte na cyklicznym kanale komunikacyjnym zarezerwowanym dla ruchu typu IP w sieci. Zapewnia on pewną kompatybilność, która przecież, oprócz większej szybkości i niższej ceny instalacji, miała być wedle pierwotnych założeń jedną z głównych zalet standardu Ethernet. Różnice występują też w preferowanym medium komunikacyjnym, którym może być albo zwykła skrętka ekranowana (STP) albo droższe, ale odporne na zakłócenia włókno światłowodowe. Istnieje też szereg zabiegów, jakie stosuje się w celu złagodzenia niepożądanych właściwości, jakie posiada Ethernet oparty o protokół TCP/IP i uzyskania deterministycznego zachowania się sieci. Wyróżnia się trzy główne podejścia, które, dla otrzymania najlepszych efektów, przeważnie stosuje się łącznie:

Tabela 1: Porównanie kilku najpopularniejszych standardów Ethernetu przemysłowego

Pierwszym i najprostszym sposobem jest wykorzystanie sieci o dużej przepustowości, wydajnych przełączników sieciowych oraz maksymalne zoptymalizowanie sieci w warstwie programowej i sprzętowej, przy czym wciąż dotyczy to działań w obrębie protokołu TCP/IP. Niemniej, chociaż przełączniki umożliwiają transmisje w trybie

full-duplex pomiędzy poszczególnymi węzłami, wciąż nie gwarantują one, że komunikacja pozbawiona będzie trudnych do przewidzenia opóźnień. Często okazuje się, że to sam przełącznik może stać wąskim gardłem systemu w momencie, gdy zostaje on przeciążony zbyt dużym ruchem na którejś z gałęzi sieci.

Drugą metodą, która pozwala uczynić Ethernet bardziej deterministycznym, jest implementacja specyfikacji IEEE1588, czyli tzw. protokołu PTP (Precision Time Protocol). Opisuje on metody synchronizacji zegarów i znaczników czasu w rozproszonej sieci za pomocą tzw. telegramów synchronizacyjnych. Każdy pakiet danych przesyłany przez sieć oznakowany jest wtedy stemplem czasowym zawierającym informacje na jego temat – m. in. kiedy został przechwycony lub kiedy powinno zostać rozpoczęte konkretne działanie. Dzięki temu urządzenie może przetwarzać dane zgodnie z zadanym harmonogramem. W zależności od wymaganego poziomu dokładności synchronizacji, zegary z których korzystają urządzenia sieciowe mogą być zaimplementowane już na etapie projektowania układu scalonego lub za pomocą rozwiązań programowych.

Ostatnią z metod, wykorzystywaną między innymi w sieciach Profinet IRT i Ethernet Powerlink, jest tzw. time-slicing. Zaliczana jest ona do drugiej warstwy OSI i umożliwia chronologiczne uporządkowanie danych przesyłanych w sieci poprzez przydzielenie im tzw. „slotów czasowych”. W tym przypadku cykl komunikacyjny jest dzielony na części izochroniczną i asynchroniczną. Dane najbardziej krytyczne z punktu widzenia jakości sterowania mają przydzielony własny slot czasowy, gwarantujący transmisje w czasie rzeczywistym, podczas gdy te mniej istotne przesyłane są kanałem asynchronicznym. Metoda ta zapobiega interferencji między danymi z obu kanałów i zwiększa precyzję komunikacji. Cały proces kontrolowany jest przez jeden nadrzędny węzeł sieci (MN – Managing Node), który nadzoruje ruch w węzłach podporządkowanych (CN – Controlled Node).

Ostatnią z metod, wykorzystywaną między innymi w sieciach Profinet IRT i Ethernet Powerlink, jest tzw. time-slicing. Zaliczana jest ona do drugiej warstwy OSI i umożliwia chronologiczne uporządkowanie danych przesyłanych w sieci poprzez przydzielenie im tzw. „slotów czasowych”. W tym przypadku cykl komunikacyjny jest dzielony na części izochroniczną i asynchroniczną. Dane najbardziej krytyczne z punktu widzenia jakości sterowania mają przydzielony własny slot czasowy, gwarantujący transmisje w czasie rzeczywistym, podczas gdy te mniej istotne przesyłane są kanałem asynchronicznym. Metoda ta zapobiega interferencji między danymi z obu kanałów i zwiększa precyzję komunikacji. Cały proces kontrolowany jest przez jeden nadrzędny węzeł sieci (MN – Managing Node), który nadzoruje ruch w węzłach podporządkowanych (CN – Controlled Node).

Niestety nie we wszystkich standardach Ethernetu przemysłowego wykorzystuje się specyfikację zgodną IEEE1588 i metodę

time-slicing w ten sam sposób. Może to prowadzić do braku kompatybilności komunikacyjnej między dwoma protokołami przemysłowymi, które są w gruncie rzeczy podobne. Pomimo, że urządzenia będą mogły fizycznie odbierać i wysyłać pakiety, i tak nie będzie możliwe ich poprawne przetwarzanie. W związku z tym, przy obecnej liczbie różnych rozwiązań na rynku, marzenie o pełnej ich kompatybilności wydaje się wciąż być nierealne.

Każdy robi po swojemu

Fot. 2: Tetra-Pak zamierza wykorzystać technologie Ethernet Powerlink w procesie modernizacji istniejących już systemów pakowania żywności

Jednym z popularniejszych i dynamicznie rozwijających się standardów Ethernetu przemysłowego jest opracowany w 2001 roku Ethernet Powerlink (EPL) firmy B&R Industrie-Elektronik. Standard kompatybilny jest ze specyfikacja IEEE1588, a dzięki wykorzystaniu metody

time-slicing umożliwia transmisje krytycznych danych przy czasach cyklu 200µs i przy dokładności taktowania przynajmniej 1µs. Ethernet Powerlink jest zgodny ze standardem Ethernet 802.3, przez co może być użytkowany z wykorzystaniem dowolnego standardowego interfejsu sieciowego. W 2003 roku powstała jego druga wersja, a także opracowano warstwę aplikacji zgodną CANopen EN50325-4 dla systemów automatyki. Dawało to użytkownikom dostęp do gotowych profili interfejsów dla standardowych urządzeń sieciowych. Obecnie trwają prace nad trzecią wersją Ethernet Powerlink (EPL V3), a większość znanych firm produkujących osprzęt dla automatyki przemysłowej ma już w swojej ofercie urządzenia kompatybilne z poprzednimi standardami. Duże zainteresowanie technologią Ethernet Powerlink wykazują w szczególności producenci opakowań, którzy reprezentowani są m.in. przez takie firmy, jak Tetra Pak oraz PackSys Global.

Inną platformą komunikacyjną, zdobywającą dużą popularność również w Polsce, jest zaprezentowana w 2003 roku przez niemiecką firmę Beckhoff technologia EtherCAT (Ethernet for Control and Automation Technology). Producentowi udało się w jej przypadku połączyć dużą wydajność transmisji z niskim kosztem wdrażania dzięki użyciu standardowego osprzętu sieciowego i taniego okablowania (skrętka kategorii 5). Tak jak w większości wydajnych technologii tego typu, projektanci zrezygnowali z wykorzystania protokołu TCP/IP. Do synchronizacji zegarów w sieci w przypadku EtherCAT wykorzystuje się metodę zgodną z IEEE1588, która umożliwiła ograniczenie rozstrojenia zegarów do 1µs. Dodatkowo zastosowanie techniki FMMU (Fieldbus Memory Management Unit) w terminalach oraz bezpośredniego dostępu do pamięci (DMA) w przypadku kart sieciowych dało możliwość w pełni sprzętowej obsługi protokołu. Dzięki temu jest ona całkowicie niezależna od takich czynników, jak wydajność procesora czy implementacja programowa. W praktyce EtherCAT umożliwia przesłanie do tysiąca danych binarnych I/O w czasie 30µs, a pojedyncza ramka ethernetowa może zawierać do 1486 bajtów danych procesowych. Bardzo istotną cechą, jaka niewątpliwie przyczyniła się do tak dużej popularności standardu firmy Beckhoff, jest oprócz wysokiej wydajności, duża elastyczność. Sieć może pracować w topologii magistrali, drzewa lub gwiazdy i obsługiwać aż do 65535 urządzeń, zarówno na skrętce jak i kablu światłowodowym. Możliwa jest równoległa współpraca z innymi protokołami sieciowymi, istniejącymi terminalami i osprzętem sieciowym oraz podłączanie i rozłączanie fragmentów sieci „w locie”. Beckhoff oferuje gamę urządzeń do obsługi sieci EtherCAT, takich jak cyfrowe i analogowe terminale, przełączniki, serwonapędy i osprzęt sieciowy, a oferta ta jest stale poszerzana.

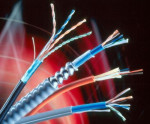

Fot. 3: Przemysłowe kable DataTuff firmy Belden

Inną, nieco starszą technologią, która stworzona została pod koniec lat 90. ubiegłego stulecia przez Echelon Corporation, jest LonWorks. Bazuje ona na warstwowym, pakietowym protokole komunikacyjnym peer-to-peer o nazwie LonTalk. Tak jak protokoły ethernetowe i internetowe, spełnia on wszystkie wytyczne modelu ISO/OSI dotyczące architektury warstwowych protokołów transmisji danych. LonTalk został jednak tak opracowany, aby całkowicie wyeliminować występowanie kolizji pakietów, które są głównym czynnikiem powodującym spadek wydajności układów sterowania. Za pomocą odpowiednich konwerterów LonWorks-to-IP, które wykorzystują metodę tunelowania IP zgodną z normą EIA-852, możliwa jest również komunikacja z Ethernetem, Internetem lub rozległą siecią szkieletową. Pomimo tego, że rozwiązanie to nie daje całkowitej kompatybilności z innymi protokołami bez zastosowania dodatkowych zabiegów, umożliwia pogodzenie wysokiej wydajności z niską ceną i możliwością dostępu do danych sterowanego procesu przemysłowego z zewnątrz firmy. LonWorks jest otwartym, oficjalnie zaakceptowanym standardem ANSI ujętym w wielu międzynarodowych normach, takich jak IEEE1473-L lub wydanej w 2005 roku przez Komisję Europejską normie EN14908 dotyczącej automatyki budynkowej. Szacuje się, że do 2006 roku zainstalowanych zostało około 60 mln urządzeń wykorzystujących technologię LonWorks.

Przemysł oznacza duże wymagania

Tradycyjnym przeznaczeniem sieci Ethernet miały być zastosowania jako sieci komputerowej ogólnego przeznaczenia głównie w budynkach mieszkalnych i biurowych, przy czym zapewniać ona miała uniwersalne medium komunikacyjne dla szeregu rodzajów protokołów sieciowych. Nikt nie przewidywał użytkowania standardowej skrętki miedzianej w ekstremalnych warunkach środowiskowych, jakie bardzo często panują w zakładach przemysłowych. Wysokie temperatury, duża wilgotność, otoczenie agresywne chemicznie i silne zaburzenia elektromagnetyczne są tam bowiem zjawiskami częstymi. Pomimo, że ekranowanie kabli STP lub ScTP chroni je w pewnym stopniu przed większością zaburzeń pochodzenia elektrycznego, wciąż nie zapewnia wymaganego, dostatecznie dużego marginesu niezawodności. W środowisku przemysłowym konieczne staje się stosowanie specjalnie zabezpieczonych przed uszkodzeniem bądź zalaniem, dobrze ekranowanych kabli oraz gniazd o wysokim stopniu ochrony.

Dodatkową metodą umożliwiającą zwiększenie bezawaryjności jest implementacja w urządzeniach kontrolera sieciowego już na etapie projektowania. Odbywa się to poprzez bezpośrednią jego integrację z projektowanym układem scalonym albo skorzystanie z gotowych modułów mikroprocesorowych. Jednym z dostępnych rozwiązań tego typu są korzystające z rdzenia ARM7 lub ARM9 procesory NET+ARM firmy NetSilicon, które oprócz kontrolera Ethernet 100Mb/s umożliwiają również obsługę interfejsów USB i PCI. Podobną konfigurację złożoną z procesora Motorola ColdFire 5270, pamięci Flash, SDRAM i kontrolera 10/100 Ethernet oferuje firma NetBurner. Istnieją również rozwiązania dostępne w postaci gotowych modułów elektronicznych dające szersze możliwości konfiguracji i obsługujące większą ilość zewnętrznych interfejsów – w tym takich jak cyfrowe i analogowe wejścia, porty szeregowe RS-232 i RS-485/422. Przykładem takiego układu jest Net186 firmy AMD.

Dodatkową metodą umożliwiającą zwiększenie bezawaryjności jest implementacja w urządzeniach kontrolera sieciowego już na etapie projektowania. Odbywa się to poprzez bezpośrednią jego integrację z projektowanym układem scalonym albo skorzystanie z gotowych modułów mikroprocesorowych. Jednym z dostępnych rozwiązań tego typu są korzystające z rdzenia ARM7 lub ARM9 procesory NET+ARM firmy NetSilicon, które oprócz kontrolera Ethernet 100Mb/s umożliwiają również obsługę interfejsów USB i PCI. Podobną konfigurację złożoną z procesora Motorola ColdFire 5270, pamięci Flash, SDRAM i kontrolera 10/100 Ethernet oferuje firma NetBurner. Istnieją również rozwiązania dostępne w postaci gotowych modułów elektronicznych dające szersze możliwości konfiguracji i obsługujące większą ilość zewnętrznych interfejsów – w tym takich jak cyfrowe i analogowe wejścia, porty szeregowe RS-232 i RS-485/422. Przykładem takiego układu jest Net186 firmy AMD.

Oddzielne zagadnienie stanowi kwestia fizycznego połączenia istniejących sieci biurowych z sieciami maszyn produkcyjnych. Realizuje się to często poprzez zainstalowanie specjalnych interfejsów przejściowych – tzw. InO (Industrial Outlet). Miejsca, w których przejścia takie będą umieszczone, warto definiować już na etapie planowania zakładu przemysłowego. Interfejs InO łączy kabel sieciowy otoczenia biurowego z okablowaniem zgodnym ze standardem sieci danego zakładu. Obecnie istnieją już określone normami europejskimi rozwiązania umożliwiające tworzenie łatwych w montażu, bezpiecznych i niezawodnych łączy InO. Jednym z nich są oferowane na polskim rynku przez firmę Harting złącza RJ Industrial. Charakteryzują się one wysoką trwałością, odpornością na czynniki zewnętrzne zgodnie ze stopniem ochrony IP67, a ich instalacja jest szybka i nie wymaga stosowania specjalistycznych narzędzi.

Co siedzi w sieci

Poza sprawami odporności na warunki środowiskowe, ważną kwestią, na którą należałoby zwrócić uwagę przy projektowaniu sieci przemysłowych, są zagrożenia zewnętrzne na jakie wystawiona zostaje każda sieć połączona z Internetem. W szczególności narażone mogą być sieci pracujące w oparciu o protokół TCP/IP. Wraz z ich upowszechnianiem się w przemyśle wzrasta przede wszystkim zagrożenie ze strony wirusów i robaków internetowych. Co prawda szkodliwe oprogramowanie tego typu nie jest oczywiście w stanie bezpośrednio zagrozić samym urządzeniom produkcyjnym, może ono jednak bez problemu unieruchomić serwery i stacje robocze używane do monitorowania systemów sterowania bądź gromadzenia danych.

Fot. 4: Komputer przemysłowy CX1000 firmy Beckhoff o budowie modułowej umożliwia dostosowanie go do potrzeb konkretnego użytkownika. Podstawowy moduł wyposażony w procesor kompatybilny z Pentium MMX 266MHz i 64MB pamięci Flash może być rozbudowany o dodatkowe jednostki, takie jak zasilacz UPS, moduły I/O i interfejsy sieciowe

Większe niebezpieczeństwo stanowią zautomatyzowane ataki typu DoS (Denial-of-Service), które pomimo że nie mają bezpośredniego wpływu na samą sieć wewnątrz zakładu, powodują, że staje się ona niedostępna z zewnątrz. W przypadku kontroli lub monitoringu procesów przemysłowych przez Internet tego typu atak jest w stanie skutecznie uniemożliwić nadzór nad procesami i sparaliżować system. W ciągu ostatnich lat nastąpił niesamowity wzrost ataków DoS przeprowadzanych najczęściej dla szantażu. Ich sprawcy bardzo często pozostają całkowicie bezkarni, a zagrożenia nie można bagatelizować chociażby dlatego, że do tej pory nie opracowano żadnej skutecznej metody zabezpieczenia się przed taką agresją.

Ostatnim mogącym wyrządzić potencjalnie najwięcej szkód zagrożeniem jest atak bezpośredni przeprowadzony przez człowieka na terenie zakładu. Klasyczne sieci przemysłowe poprzez samą swoją hermetyczność zapewniały pewien stopień bezpieczeństwa, a potencjalnemu intruzowi dawały bardzo niewielkie pole manewru. Rozległa sieć Ethernet pokrywająca swoim zasięgiem zarówno hale produkcyjne, jak i pomieszczenia biurowe jest już o wiele bardziej interesującym i znacznie łatwiejszym celem. Aby uchronić się od opisanego problemu należy zastosować odpowiednie zabezpieczenia. Podstawowym i najpowszechniej stosowanym sposobem ochrony jest kontrola dostępu za pomocą środków programowych, aczkolwiek stosuje się też rozwiązania sprzętowe.

Fot. 5: Złącze InO RJ Industrial firmy Harting

Standardem w dziedzinie programowej kontroli dostępu w sieciach rozproszonych jest Kerberos. Jądro takiego systemu stanowi pojedynczy, doskonale zabezpieczony serwer na którym umieszczone są informacje na temat praw dostępu i haseł poszczególnych użytkowników. Każda próba komunikacji klient-serwer w obrębie sieci wymaga autoryzacji przez serwer Kerberos, który z założenia jest jedynym, całkowicie bezpiecznym ogniwem systemu. Klient, chcąc uzyskać dostęp do określonego zasobu, przesyła najpierw do bezpiecznego serwera zaszyfrowane zapytanie o dostęp, a w odpowiedzi otrzymuje zaszyfrowany swoim własnym kluczem publicznym komunikat zawierający znacznik czasu (tzw. bilet). Komputer-klient zobowiązany jest zdeszyfrować go własnym kluczem, ponownie zaszyfrować publicznym kluczem bezpiecznego serwera i odesłać z powrotem. Dopiero po otrzymaniu poprawnego biletu i sprawdzeniu, czy znacznik czasu jest wciąż aktualny, serwer Kerberos podejmuje decyzje o przejściu procesu identyfikacji i umożliwia dostęp do określonego zasobu. Kerberos, pomimo że nie jest pozbawiony pewnych słabych punktów, przy nieznacznych nakładach środków zapewnia bardzo dobry poziom bezpieczeństwa sieci, uniemożliwiając nieautoryzowanym użytkownikom i programom dostęp do jej zasobów.

Wiktor Naruszewicz

Sterowanie

złożonymi procesami technologicznymi oraz przesyłanie dużych ilości

danych we współczesnych, zautomatyzowanych zakładach przemysłowych

byłoby dziś niemożliwe bez wydajnych i odpowiednio zaprojektowanych

sieci przemysłowych. Tego typu sieci charakteryzowały się od początku

swojego istnienia zamkniętą strukturą i zastosowaniem

wyspecjalizowanych protokołów transmisji danych. Jednakże coraz

częściej ich miejsce zajmują rozwiązania o charakterze otwartym,

szczególnie bazujące na standardzie Ethernet.

Sterowanie

złożonymi procesami technologicznymi oraz przesyłanie dużych ilości

danych we współczesnych, zautomatyzowanych zakładach przemysłowych

byłoby dziś niemożliwe bez wydajnych i odpowiednio zaprojektowanych

sieci przemysłowych. Tego typu sieci charakteryzowały się od początku

swojego istnienia zamkniętą strukturą i zastosowaniem

wyspecjalizowanych protokołów transmisji danych. Jednakże coraz

częściej ich miejsce zajmują rozwiązania o charakterze otwartym,

szczególnie bazujące na standardzie Ethernet.

Ostatnią z metod, wykorzystywaną między innymi w sieciach Profinet IRT i Ethernet Powerlink, jest tzw. time-slicing. Zaliczana jest ona do drugiej warstwy OSI i umożliwia chronologiczne uporządkowanie danych przesyłanych w sieci poprzez przydzielenie im tzw. „slotów czasowych”. W tym przypadku cykl komunikacyjny jest dzielony na części izochroniczną i asynchroniczną. Dane najbardziej krytyczne z punktu widzenia jakości sterowania mają przydzielony własny slot czasowy, gwarantujący transmisje w czasie rzeczywistym, podczas gdy te mniej istotne przesyłane są kanałem asynchronicznym. Metoda ta zapobiega interferencji między danymi z obu kanałów i zwiększa precyzję komunikacji. Cały proces kontrolowany jest przez jeden nadrzędny węzeł sieci (MN – Managing Node), który nadzoruje ruch w węzłach podporządkowanych (CN – Controlled Node).

Ostatnią z metod, wykorzystywaną między innymi w sieciach Profinet IRT i Ethernet Powerlink, jest tzw. time-slicing. Zaliczana jest ona do drugiej warstwy OSI i umożliwia chronologiczne uporządkowanie danych przesyłanych w sieci poprzez przydzielenie im tzw. „slotów czasowych”. W tym przypadku cykl komunikacyjny jest dzielony na części izochroniczną i asynchroniczną. Dane najbardziej krytyczne z punktu widzenia jakości sterowania mają przydzielony własny slot czasowy, gwarantujący transmisje w czasie rzeczywistym, podczas gdy te mniej istotne przesyłane są kanałem asynchronicznym. Metoda ta zapobiega interferencji między danymi z obu kanałów i zwiększa precyzję komunikacji. Cały proces kontrolowany jest przez jeden nadrzędny węzeł sieci (MN – Managing Node), który nadzoruje ruch w węzłach podporządkowanych (CN – Controlled Node).

Dodatkową metodą umożliwiającą zwiększenie bezawaryjności jest implementacja w urządzeniach kontrolera sieciowego już na etapie projektowania. Odbywa się to poprzez bezpośrednią jego integrację z projektowanym układem scalonym albo skorzystanie z gotowych modułów mikroprocesorowych. Jednym z dostępnych rozwiązań tego typu są korzystające z rdzenia ARM7 lub ARM9 procesory NET+ARM firmy NetSilicon, które oprócz kontrolera Ethernet 100Mb/s umożliwiają również obsługę interfejsów USB i PCI. Podobną konfigurację złożoną z procesora Motorola ColdFire 5270, pamięci Flash, SDRAM i kontrolera 10/100 Ethernet oferuje firma NetBurner. Istnieją również rozwiązania dostępne w postaci gotowych modułów elektronicznych dające szersze możliwości konfiguracji i obsługujące większą ilość zewnętrznych interfejsów – w tym takich jak cyfrowe i analogowe wejścia, porty szeregowe RS-232 i RS-485/422. Przykładem takiego układu jest Net186 firmy AMD.

Dodatkową metodą umożliwiającą zwiększenie bezawaryjności jest implementacja w urządzeniach kontrolera sieciowego już na etapie projektowania. Odbywa się to poprzez bezpośrednią jego integrację z projektowanym układem scalonym albo skorzystanie z gotowych modułów mikroprocesorowych. Jednym z dostępnych rozwiązań tego typu są korzystające z rdzenia ARM7 lub ARM9 procesory NET+ARM firmy NetSilicon, które oprócz kontrolera Ethernet 100Mb/s umożliwiają również obsługę interfejsów USB i PCI. Podobną konfigurację złożoną z procesora Motorola ColdFire 5270, pamięci Flash, SDRAM i kontrolera 10/100 Ethernet oferuje firma NetBurner. Istnieją również rozwiązania dostępne w postaci gotowych modułów elektronicznych dające szersze możliwości konfiguracji i obsługujące większą ilość zewnętrznych interfejsów – w tym takich jak cyfrowe i analogowe wejścia, porty szeregowe RS-232 i RS-485/422. Przykładem takiego układu jest Net186 firmy AMD.