DLACZEGO PRACOWNICY FIRMY MIELIBY KOPIOWAĆ SWOJE KARTY?

Pewna firma stosuje system kontroli czasu pracy swoich pracowników. Przykładają swoją kartę przy wejściu i wyjściu z firmy, a system rejestruje czas pracy. Pan A i B powinni być od 8.00 do 16.00, jednak obaj są bumelantami. Pan A przychodzi do pracy punktualnie i na czytniku kontrolującym wejścia i wyjścia odbija kartę swoją, a także kopię karty kolegi B, który notorycznie się spóźnia.

Pan A robi sobie fajrant wcześniej, niż powinien, wychodząc cichaczem z firmy. O godzinie 16.00 pan B również wychodzi z firmy, odbijając swoją kartę oraz kopię karty kolegi A. W ten sposób ich kierownik widzi w systemie czasu pracy, że obaj pracują punktualnie od 8.00 do 16.00, choć w rzeczywistości oszukują pracodawcę, dzięki słabym zabezpieczeniom i chińskim wynalazkom.

ZABEZPIECZANIE PRODUKTÓW

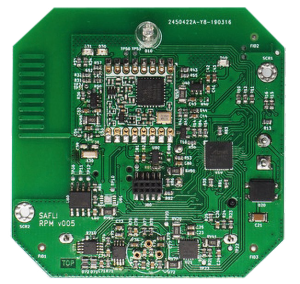

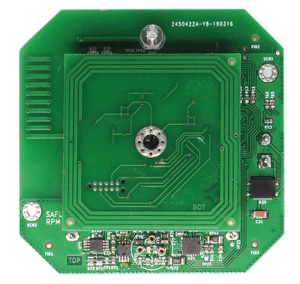

Ciekawym pomysłem zabezpieczenia i kontroli oryginalności produktów jest zaszycie w nich tagu RFID, który w swojej pamięci ma unikalny numer seryjny i podpis cyfrowy wydany przez producenta urządzenia. Tagi stosowane przez firmę SAFLI można odczytać smartfonem wyposażonym w NFC.

Po zakupie nowego produktu, klient mógłby w ten sposób go zarejestrować, aby otrzymać wsparcie pozakupowe, a producent urządzenia w ten sposób może lepiej monitorować swoje produkty i mieć lepszy kontakt z klientem. Ponadto skopiowanie prawidłowo zabezpieczonych tagów karty RFID jest praktycznie niemożliwe, więc producent w ten sposób utrudni wyprowadzanie na rynek podróbek swoich produktów.

BEZPIECZNE KARTY RFID

Karty RFID pierwszej generacji, działające na częstotliwości nośnej 125 kHz, miały jedynie niewielką pamięć, w której był zapisany (teoretycznie) unikalny numer seryjny. Takie tagi są przeznaczone jedynie do znakowania przedmiotów i nie są wyposażone w żadne mechanizmy zabezpieczające przed kopiowaniem. W Internecie można znaleźć pomysłowe urządzenia wykonane przez hobbystów, które udają kartę o numerze wprowadzonym z klawiatury.

Współczesne karty MIFARE Ultralight, MIFARE DESFire oraz MIFARE Plus mają wbudowany procesor oraz pamięć danych ogólnego przeznaczenia do wykorzystania przez użytkownika. Istnieje możliwość, by skonfigurować prawa dostępu do pamięci - w zależności od potrzeb można ustalić, by pamięć była zawsze dostępna do odczytu, a nigdy do zapisu, a także można zabezpieczyć odczyt i/lub zapis hasłem całości pamięci lub wybranych fragmentów. Dodatkowo, karty DESFire oraz MIFARE Plus mogą zaszyfrować dane przesyłane między procesorem karty a czytnikiem, aby uniemożliwić ich podsłuchanie.

Czytniki SAFLI obsługują liczne typy kart, działające na częstotliwości 13,56 MHz. Zakres obsługiwanych komend zaczyna się od niskopoziomowych poleceń zgodnych z normą ISO/IEC 14443-3, przez obsługę poleceń typowych dla poszczególnych typów kart, opisanych w ich datasheetach, aż do obsługi specyficznych aplikacji i konfiguracji karty, praw dostępu do pamięci, kluczy, podpisów cyfrowych, itp.

Prosty program SAFLI dla systemu Windows umożliwia wygodne skonfigurowanie karty osobom, które nie mają żadnego doświadczenia z kartami RFID. Możliwa jest także bezpośrednia komunikacja z czytnikiem przez USB, RS-232, a także bezprzewodowo przez Bluetooth, Wi-Fi oraz LoRa. Czytniki wyposażone są w wiersz poleceń i można nimi sterować za pomocą prostych tekstowych komend, dzięki czemu integracja z innymi systemami jest szybka i bezproblemowa.

KRYPTOGRAFIA TO PODSTAWA

Czytniki firmy SAFLI przy każdej komunikacji z kartą i z serwerem wykonują trzy operacje, które są filarami współczesnej kryptografii:

- Autentykacja - aby odbiornik mógł potraktować otrzymaną wiadomość poważnie, musi najpierw przeprowadzić weryfikację, czy nadawca wiadomości jest rzeczywiście tym, za kogo się podaje;

- Kontrola integralności - zawsze istnieje ryzyko, że pomiędzy nadawcą i odbiorcą jest ktoś trzeci, kto modyfikuje przesyłane wiadomości;

- Szyfrowanie - w czasach, kiedy transmisję Wi-Fi oraz Bluetooth można przechwycić amatorskim radiem HackRF One, niezwykle ważne jest skuteczne szyfrowanie wiadomości.

Wysoki poziom bezpieczeństwa zapewniają profesjonalne algorytmy kryptografii krzywych eliptycznych ECC (np. podpis cyfrowy ECDSA), wykonywane przez zaawansowany procesor kryptograficzny wbudowany w każdy czytnik firmy SAFLI, działający niezależnie od procesora podstawowego. Ponadto procesor kryptograficzny przed rozpoczęciem pracy weryfikuje, czy do procesora głównego wgrane jest oryginalne oprogramowanie, które nie jest zmodyfikowane przez hakera.

Należy pamiętać, że czytnik kart jest tylko pośrednikiem między kartą a serwerem, który podejmuje działania w zależności od tego, co karta ma zapisane w swojej pamięci. Bezpieczny system powinien mieć zabezpieczone wszystkie komponenty składowe, a także wszystkie kanały komunikacji pomiędzy tymi komponentami.

SAFLI Global Electronics B.V.