Ostrzeżenia przed cyberatakami na systemy sterowania i automatyki były ogłaszane już dawno. Podejmowano również ich pojedyncze próby (patrz: ramka). Dopiero jednak w 2010 roku nastąpił w tym zakresie prawdziwy przełom.

Ostrzeżenia przed cyberatakami na systemy sterowania i automatyki były ogłaszane już dawno. Podejmowano również ich pojedyncze próby (patrz: ramka). Dopiero jednak w 2010 roku nastąpił w tym zakresie prawdziwy przełom.

Wykryty wtedy Stuxnet był pierwszym publicznie znanym robakiem, który stworzono specjalnie w celu zainfekowania i zdestabilizowania systemów sterowania w przemyśle. Zaatakował on tysiące komputerów na całym świecie, czym wzbudził sporą sensację, stając się też źródłem teorii spiskowych na temat jego twórców i przeznaczenia.

Robak wywołał także ogromne poruszenie wśród osób, które odpowiadały za bezpieczeństwo systemów informatycznych w przemyśle. Okazało się bowiem, że dotychczasowe zabezpieczenia są niewystarczające, przez co komputery mogą stać się najsłabszym ogniwem oraz furtką do ataków z zewnątrz, nawet w przypadku wyspecjalizowanych i drogich systemów automatyki. Przerażało też to, że nim Stuxneta udało się zidentyfikować, działał on w ukryciu być może nawet przez ponad rok.

JAK ATAKOWAŁ STUXNET?

Stuxnet atakował prawdopodobnie za pośrednictwem pamięci USB. Dzięki temu mógł infekować także komputery obsługujące główny system sterowania zakładem, które właśnie ze względów bezpieczeństwa zwykle nie są podłączane do Internetu. Wykorzystując wcześniej nieznane luki bezpieczeństwa w systemie Windows (zero day exploits) rozprzestrzeniał się po sieci lokalnej, instalując m.in. sterowniki o nazwach mrxnet.sys i mrxcls.sys.

Pliki te nie były identyfikowane przez system jako potencjalnie złośliwe oprogramowanie, ponieważ miały certyfikat bezpieczeństwa podpisany prawdziwymi cyfrowymi kluczami prywatnymi wykradzionymi z firm Realtek oraz JMicron. Jeżeli robak na zainfekowanym komputerze nie wykrył instalacji systemu SCADA WinCC lub oprogramowania Step 7, nie robił zupełnie nic.

W przeciwnym wypadku Stuxnet m.in. zmieniał nazwę pliku s7otbxdx. dll, znajdującego się w katalogu zawierającym pliki używane w realizacji komunikacji pomiędzy Simatic Managerem a sterownikami S7, na s7otbxdsx.dll. Potem w folderze tym umieszczany był fałszywy plik s7otbxdx. dll, dzięki któremu robak mógł wprowadzać złośliwy kod do sterowników programowalnych.

JAKIE SZKODY MÓGŁ SPOWODOWAĆ STUXNET?

Celem działania robaka były głównie sterowniki z serii S7-417 i projekty określonego typu. Selektywność uznano za cechę wyróżniającą Stuxnet. Przeprogramowanie sterowników uniemożliwiało właściwe sterowanie przebiegiem procesów przemysłowych, prowadząc do ich rozregulowania. Jednocześnie zmiany w kodzie były ukrywane przed operatorami systemu. Nie można było ich też cofnąć ani nadpisać.

Celem działania robaka były głównie sterowniki z serii S7-417 i projekty określonego typu. Selektywność uznano za cechę wyróżniającą Stuxnet. Przeprogramowanie sterowników uniemożliwiało właściwe sterowanie przebiegiem procesów przemysłowych, prowadząc do ich rozregulowania. Jednocześnie zmiany w kodzie były ukrywane przed operatorami systemu. Nie można było ich też cofnąć ani nadpisać.

W efekcie mimo całkowitej utraty kontroli obsługa nie była w stanie nic zauważyć ani też na czas interweniować. Z zainfekowanego komputera wirus próbował również przesyłać dane na zewnętrzny serwer, a także pobierać stamtąd aktualizacje i rozkazy. Oprócz możliwości sabotażu pracy zakładu Stuxnet mógł być zatem wykorzystywany w działalności szpiegowskiej.

Przypuszcza się, że twórcami Stuxnetu byli specjaliści wspierani przez rządy Stanów Zjednoczonych i Izraela, a ich celem była elektrownia jądrowa w Iranie. Prawdopodobnie jednak ofiarą tego robaka padły również inne zakłady, m.in. elektrownia nuklearna w Rosji.

Gdy Stuxnet nie stanowił już zagrożenia, spodziewano się, że rozwiązania w nim wykorzystane mogą stanowić inspirację i bazę dla innych wirusów tego rodzaju. Było to tym bardziej prawdopodobne, że oprogramowanie firmy Microsoft jest powszechnie używane w przemyśle.

Przed Stuxnetem...Ostrzeżenia przed cyberatakami na przemysłowe systemy sterowania, a nawet ich pojedyncze próby, ogłaszano i podejmowano już od dawna, jeszcze przed odkryciem Stuxnetu. Takimi były m.in.: Elektrownia jądrowa Ignalina, Litwa, 1992 Maroochy Shire, Australia, 2000 Dokonał tego, jeżdżąc po okolicy i przesyłając błędne komendy sterujące. Dzięki temu m.in. spowodował, że pompy nie pracowały właściwie, a do centralnego komputera nie docierały sygnały alarmowe. W wyniku jego działań kilkaset tysięcy litrów surowych (nieoczyszczonych) ścieków rozlało się w różnych miejscach, w tym w parkach, na placach i do rzek. Za swój czyn pracownik ten został skazany na więzienie i musiał pokryć koszty usuwania ścieków. Elektrownia jądrowa Davis-Besse, USA, 2003 Następnie zainfekował sieć zakładową tego ostatniego. Ta z kolei była połączona, bez firewalla, z systemem SCADA elektrowni. Po wniknięciu tam SQL Slammer wygenerował ruch sieciowy o tak dużym natężeniu, że zablokował system, który zbierał dane m.in. z instalacji chłodzenia reaktora, czujników temperatury oraz mierników promieniowania. Był on niedostępny przez kilka godzin. Szczęśliwie podczas tych problemów reaktor był wyłączony. |

CO BYŁO KOLEJNE?

Zdaniem ekspertów nie należało się też sugerować tym, że atak za pomocą Stuxnetu został wymierzony w produkty konkretnego producenta, w tym wypadku sterowniki i oprogramowanie Siemensa. Naśladowcy twórców tego wirusa za cel mogli równie dobrze przyjąć rozwiązania oferowane przez innych producentów podzespołów systemów sterowania. Jeżeli dodatkowo mutacje Stuxnetu byłyby jeszcze bardziej wyrafinowane, mogłyby wyrządzić dużo więcej szkody niż ich pierwowzór.

Jak się okazało, nie pomylono się. Wkrótce poważnym zagrożeniem dla cyberbezpieczeństwa systemów przemysłowych stał się robak Duqu. To złośliwe oprogramowanie wykryto w 2011 roku (patrz: ramka).

Pod względem struktury i koncepcji Duqu był podobny do Stuxneta - fragmenty kodu źródłowego obydwu były nawet identyczne. Nie można było jednak stwierdzić, czy twórcy Duqu byli autorami Stuxnetu, czy tylko mieli dostęp do jego kodu. Pewne było natomiast to, że nowy robak miał zupełnie inny cel niż jego poprzednik.

Zdaniem ekspertów Duqu był nakierowany głównie na pozyskiwanie danych, przede wszystkim dokumentacji projektowej, od dostawców komponentów systemów automatyki przemysłowej. Informacje w ten sposób zebrane mogły w przyszłości umożliwić cyberataki podobne do tego przeprowadzonego przy użyciu Stuxnetu. Przypuszcza się, że Duqu został m.in. użyty w 2011 roku w ataku na irańskie elektrownie jądrowe.

...po StuxnecieUpowszechnienie się informacji o cyberzagrożeniach czyhających na systemy przemysłowe, o których więcej zaczęto mówić po "sukcesie" Stuxnetu, bynajmniej nie onieśmieliło przestępców. Podejmowali i w dalszym ciągu podejmują oni próby przejęcia kontroli nad zakładami przemysłowymi. Dalej przedstawiamy przykłady cyberincydentów, do których doszło po 2010 roku: Bowman Avenue Dam, USA, 2013 Korea Hydro and Nuclear Power, Korea Południowa, 2014 Część tych danych hakerzy udostępnili w Internecie. Oprócz tego przestępcy próbowali szantażować zaatakowaną firmę. Najpierw żądali wyłączenia reaktorów pod groźbą ich zniszczenia, a potem domagali się pieniędzy za niepublikowanie lub nieodsprzedanie reszty nielegalnie pozyskanych informacji. Zarządzający elektrowniami nie ulegli tym żądaniom. W zamian publicznie oskarżyli o dokonanie ataku Koreę Północną, która jednak temu zaprzeczyła. Dostawcy energii, Ukraina, 2015 |

JAK SIĘ BRONIĆ?

Przykłady dotychczasowych cyberincydentów w przemyśle dowodzą pomysłowości przestępców, którzy wykorzystując m.in. ludzką nieuwagę lub ciekawość, wprowadzali do atakowanych systemów złośliwe programy za pośrednictwem nośników pamięci albo specjalnie przygotowanych linków. Ponieważ wszystkich możliwości nie da się przewidzieć, najlepszym rozwiązaniem jest wdrożenie tzw. strategii ochrony warstwowej (defense in depth).

Przykłady dotychczasowych cyberincydentów w przemyśle dowodzą pomysłowości przestępców, którzy wykorzystując m.in. ludzką nieuwagę lub ciekawość, wprowadzali do atakowanych systemów złośliwe programy za pośrednictwem nośników pamięci albo specjalnie przygotowanych linków. Ponieważ wszystkich możliwości nie da się przewidzieć, najlepszym rozwiązaniem jest wdrożenie tzw. strategii ochrony warstwowej (defense in depth).

Polega ona na stosowaniu wielu różnych poziomów zabezpieczeń. Jeśli jedna z blokad zostanie ominięta, pojawia się następna, co spowalnia lub powstrzymuje atak. Zazwyczaj stosuje się ochronę mieszaną, która łączy metody utrudniające fizyczny dostęp do chronionych zasobów i techniki programowe. Te pierwsze opiszemy w następnych rozdziałach. Przykłady zabezpieczeń informatycznych to z kolei firewalle, szyfrowanie danych i programy antywirusowe. Skutecznym rozwiązaniem jest też koncepcja tzw. białych list (whitelisting).

Jest to metoda odwrotna do tej stosowanej w programach antywirusowych, które bazują na tzw. czarnych listach znanych zagrożeń. W tym wypadku tworzony jest natomiast wykaz bezpiecznych aplikacji, a każda próba uruchomienia programu spoza tej listy traktowana jest jak atak.

Dzięki temu oprogramowanie nieautoryzowane jest automatycznie blokowane. Uważa się, że gdyby metoda białych list była stosowana powszechnie, można by zapobiec infekcji Stuxnetem, a w przyszłości skutecznie uniemożliwić także kolejne ataki typu zero day.

Jaki cel mieli twórcy Duqu?Pod koniec 2011 roku firma Symantec otrzymała od laboratorium, które zajmuje się bezpieczeństwem systemów informatycznych na jednym z węgierskich uniwersytetów, informację o odkryciu nowego zagrożenia w europejskiej cyberprzestrzeni. Robaka nazwano Duqu, od przedrostka DQ tworzonych przez niego plików. W związku z podobieństwem do Stuxnetu uznano, że oba wirusy z dużym prawdopodobieństwem stworzyły te same osoby albo ktoś, kto miał dostęp do kodu źródłowego tego pierwszego. Po zbadaniu Duqu stwierdzono jednak, że miał on inny cel niż poprzednik. Okazało się, że było to oprogramowanie złośliwe typu RAT (Remote Access Trojan), które za zadanie miało wykradanie informacji oraz dokumentacji technicznej dotyczącej infrastruktury oraz systemów przemysłowych i nie tylko. Ułatwiłyby one w przyszłości ataki o mechanizmie podobnym do sposobu, w jaki działał Stuxnet. Elementy składowe Dzięki temu obecność i aktywność Duqu mogły pozostawać przez dłuższy czas niezauważone przez programy antywirusowe. Ponadto w jednej z wersji pliki wirusa miały certyfikat bezpieczeństwa podpisany prawdziwymi cyfrowymi kluczami prywatnymi, które wykradziono pewnej firmie z Tajwanu. Umożliwiało to ominięcie zabezpieczeń, które blokują pliki pochodzące z niezaufanych źródeł. Jak atakował Duqu? Skonfigurowano je tak, aby przekierowywały połączenia na inne serwery, które kierowały je na kolejne, przez co trudno było zlokalizować pierwotny, z którego kierowano atakiem. Z tego ostatniego przesyłano też dodatkowe programy szpiegujące, m.in. rejestrujące naciśnięcia klawiszy, pobierano skradzione dane oraz wysyłano i odbierano nieszkodliwe pliki wyłącznie po to, aby generować sztuczny ruch sieciowy. Choć Duqu nie miał zdolności samopowielania się, jego rozprzestrzenianiem się na inne komputery w tej samej sieci kierowano za pośrednictwem zdalnego serwera. Robaka zaprogramowano tak, by po 30 dniach automatycznie sam usunął się z systemu. Dzięki temu, jeżeli atakujący utracili kontrolę nad zainfekowanym komputerem, na przykład w wyniku wyłączenia jednego z serwerów pośredniczących, po miesiącu wszelkie ślady zewnętrznej ingerencji były zacierane. |

BIAŁE CZY CZARNE?

Ważną zaletą metody białych list jest to, że nie wymaga wcześniejszej wiedzy o zagrożeniu. Niestety występują też komplikacje hamujące jej rozpowszechnianie się, z których główna związana jest z koniecznością ciągłego aktualizowania wykazu. W związku z tym, że potrzeby oraz wymagania użytkowników w zakresie oprogramowania ciągle się zmieniają, a wiele aplikacji należy systematycznie uaktualniać, zarządzanie takim wykazem z czasem staje się wyzwaniem.

Prezydent Iranu Mahmoud Ahmadinejad odwiedzający zakład wzbogacania uranu w Natanz; obiekt ten był jednym z celów ataku z wykorzystaniem robaka Stuxnet |

Na szczęście problem ten dotyczy w większym stopniu komputerów osobistych niż systemów sterowania i automatyki w przemyśle. W ich przypadku bowiem stosuje się zupełnie inne podejście w zakresie zmian i aktualizacji oprogramowania, rzadziej modyfikując raz skonfigurowany system. Skuteczność koncepcji białych list można dzięki temu jeszcze zwiększyć, dzieląc dany system na segmenty, dla których tworzone są niedługie i bardzo szczegółowe wykazy.

Zaleca się, aby zgodnie z zasadą ochrony warstwowej, nie rezygnować całkowicie z oprogramowania antywirusowego na rzecz metody białych list. Taka decyzja może bowiem mieć poważne konsekwencje, jeśli zanim powstanie wykaz w komputerze, zostanie zainstalowana złośliwa aplikacja, która następnie zostanie uznana za dozwoloną. Jeżeli wówczas regularnie uruchamiany będzie skaner antywirusowy, z czasem na pewno wykryje zagrożenie.

KOMUNIKACJA JEDNOKIERUNKOWA

Drugą metodą jest komunikacja jednokierunkowa, którą realizuje się na poziomie sprzętowym. Polega ona na wykorzystaniu specjalnych urządzeń (tzw. data diodes), które pozwalają na przepływ informacji w sieci tylko w jednym kierunku, tzn. bez kanału zwrotnego.

W takim układzie jedną stroną łącza jest nadajnik, ale bez odbiornika, a drugą urządzenie skonfigurowane odwrotnie. Metoda ta do tej pory była wykorzystywana głównie w systemach bezpieczeństwa w wojsku oraz w sieciach rządowych, jednak w obliczu cyberzagrożeń zainteresowanie nią coraz częściej wykazuje przemysł, a przede wszystkim energetyka, w tym nuklearna.

Łączność jednokierunkową najczęściej wdraża się w takim przypadku na styku system sterowania - sieć informatyczna przedsiębiorstwa. Ponieważ większość przemysłowych protokołów komunikacyjnych wykorzystuje łączność dwukierunkową, należy zastosować dodatkowe rozwiązania, które symulują transmisję danych w obu kierunkach.

W tym celu wykorzystuje się najczęściej specjalistyczne oprogramowanie, które symuluje przesył lub odbiór informacji w zależności od wymagań danej konfiguracji. Dzięki takiemu zabezpieczeniu personel wciąż ma dostęp do niezbędnych informacji, ale atak z zewnątrz jest znacznie utrudniony.

Na przykład Stuxnet, chociaż byłby w stanie rozpowszechnić się w tak chronionej sieci, jednak nie mógłby aktualizować się ani wysyłać danych na zewnętrzne serwery. Największą wadą tej metody jest dość duży koszt realizacji. W ramce przedstawiamy też inne zalecenia, których wdrożenie poprawia cyberbezpieczeństwo zakładów przemysłowych.

SKALA I TYPY ZAGROŻEŃ

W roku 2014 amerykańska organizacja Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) została poinformowana o 245 cyberincydentach, do których doszło w USA. Większość ataków dotknęła przemysł energetyczny i produkcyjny, w tym producentów komponentów systemów sterowania. W przypadku tych ostatnich celem hakerów było szpiegostwo.

W roku 2014 amerykańska organizacja Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) została poinformowana o 245 cyberincydentach, do których doszło w USA. Większość ataków dotknęła przemysł energetyczny i produkcyjny, w tym producentów komponentów systemów sterowania. W przypadku tych ostatnich celem hakerów było szpiegostwo.

Do ICS-CERT zgłaszano różne zdarzenia. Były to m.in. te, których celem było uzyskanie nieautoryzowanego dostępu do komponentów systemów automatyki i SCADA przez Internet, ataki, które wykorzystywały luki bezpieczeństwa typu 0-day w sprzęcie i w oprogramowaniu systemów sterowania oraz incydenty, które polegały na zainfekowaniu złośliwym oprogramowaniem systemów niepodłączonych do Internetu (air-gapped). Doniesiono oprócz tego o atakach typu SQL injection wykorzystujących luki w zabezpieczeniach aplikacji internetowych i ukierunkowanych, spersonalizowanych, poprzedzonych wywiadem, atakach typu spear phishing.

Na pewno w rzeczywistości wydarzyło się więcej cyberincydentów. Nie wszystkie są jednak zgłaszane. Przyczyny tego mogą być różne. Jedną z głównych jest obawa o negatywny publiczny odbiór takiego zdarzenia i posądzenie o niekompetencję ze strony klientów i firm współpracujących z zaatakowanym przedsiębiorstwem. Organizacje takie jak m.in. ICS-CERT zachęcają jednak do tego, żeby zgłaszać wszystkie cyberincydenty. Dzięki temu sposób działania hakerów można poddać analizie, co ułatwia ochronę przed ich przyszłymi atakami.

Badania poszczególnych przypadków są przydatne przy tworzeniu norm. Przykład takiego dokumentu to globalny standard cyberbezpieczeństwa zakładów przemysłowych ISA/IEC-62443, wcześniej znany pod nazwą ISA99.

Jak zapewnić cyberbezpieczeństwo w zakładzie?

|

PO CO BRONIĆ DOSTĘPU DO MASZYN?

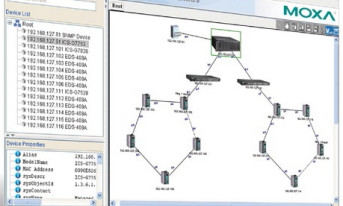

Rys. 1. Działanie robaka Stuxnet

System kontroli fizycznego dostępu do zasobów zakładu przemysłowego, którymi mogą być zarówno pojedyncze maszyny, jak i hale produkcyjne, laboratoria lub magazyny, składa się z wielu komponentów, sprzętowych i programowych. Ich zadaniem jest najpierw zidentyfikowanie osoby, która chce wejść do strefy chronionej albo zamierza uruchomić strzeżoną maszynę, a potem autoryzowanie jej dostępu do tego konkretnego zasobu, czyli potwierdzenie jej uprawnień do wykonania danej czynności.

Jeżeli chodzi o maszyny, to kontrolę dostępu wprowadza się zwłaszcza w przypadku tych urządzeń, od których operatorów wymaga się specjalnych kompetencji i maszyn drogich, których zniszczenia z powodu błędów nieuprawnionych użytkowników chce się uniknąć. Dotyczy to też urządzeń niebezpiecznych.

Przykłady pomieszczeń chronionych to natomiast m.in. clean roomy, tzn. sterylne sale, o kontrolowanej atmosferze, z których korzysta się m.in. w przemyśle farmaceutycznym, biomedycznym oraz produkcji elektroniki. Dostęp do nich musi być pod ścisłym nadzorem, ponieważ osoby w nich przebywające powinny zachować szczególne środki ostrożności, aby nie zanieczyścić ich, produktów w nich przechowywanych ani procesów w nich realizowanych.

Inny przykład to strefy, w których występuje zagrożenie wybuchem albo pożarem, na przykład w kopalniach, rafineriach i zakładach chemicznych. Kontrolę dostępu wprowadza się oprócz tego w laboratoriach oraz pracowniach projektowych. Wejście do nich osób niepowołanych umożliwia bowiem kradzież własności intelektualnej.

METODY IDENTYFIKACJI

Specyfika chronionego zasobu warunkuje właściwą metodę identyfikacji. Te mogą być różne. W dużym uproszczeniu użytkownik może być przez system kontroli dostępu rozpoznawany na podstawie tego, co wie, co ma albo czym jest.

To pierwsze dotyczy sytuacji, w której osoba starająca się o dostęp do danego zasobu wprowadza na klawiaturze przypisaną jej kombinację znaków, przeważnie cyfr. Wyższy poziom bezpieczeństwa zapewnia połączenie kodu z inną formą potwierdzania tożsamości. Jeśli kod jest stosowany samodzielnie, liczba wszystkich możliwych kombinacji musi być wielokrotnie większa od liczby kodów przypisanych poszczególnym użytkownikom. Unika się wtedy przypadkowego odgadnięcia właściwego zestawu znaków przez intruza.

W drugim przypadku osoba starająca się o dostęp posługuje się jakimś elementem, na przykład kluczem, którym otwiera zamek lub czymś, co zbliża lub wprowadza do czytnika. Może to być karta zbliżeniowa albo breloczek lub karta z wbudowanym tagiem RFID.

Technologia RFID od niedawna jest w przemyśle coraz popularniejsza. Do jej zalet zalicza się m.in.: brak ruchomych części w czytnikach, które przy intensywnej eksploatacji mogłyby się psuć (w odróżnieniu od zamków) oraz niski koszt znaczników. Oprócz tego, w przeciwieństwie do kart magnetycznych, które można rozmagnesować, tagi trudno zniszczyć, skopiować albo zmienić ich zawartość. W znacznikach RFID można ponadto zapisać o wiele więcej danych, które łatwo można zmieniać. W jednym znaczniku, który należy do danego operatora, można na przykład przypisać mu różne uprawnienia do obsługi różnych maszyn.

JAK BRONIĆ DOSTĘPU DO MASZYN, A JAK DO POMIESZCZEŃ?

W identyfikacji w oparciu na tym, czym użytkownik jest, wykorzystywane są natomiast jego cechy biometryczne. O ile znaczniki RFID sprawdzają się w kontroli dostępu do maszyn przemysłowych, o tyle warunki, jakie panują w środowisku produkcyjnym, nie są optymalne w przypadku skanerów biometrycznych.

W identyfikacji w oparciu na tym, czym użytkownik jest, wykorzystywane są natomiast jego cechy biometryczne. O ile znaczniki RFID sprawdzają się w kontroli dostępu do maszyn przemysłowych, o tyle warunki, jakie panują w środowisku produkcyjnym, nie są optymalne w przypadku skanerów biometrycznych.

Pyły, oleje, środki chemiczne i inne zanieczyszczenia przemysłowe mogą bowiem zostawiać ślady na soczewkach tych urządzeń, uniemożliwiając lub fałszując odczyt cech biometrycznych. Poza tym jest to droższa metoda kontroli dostępu. W związku z tym w przemyśle znajduje zastosowanie głównie w ochronie pomieszczeń o specjalnym przeznaczeniu.

Dalej porównujemy metody kontroli dostępu na podstawie danych biometrycznych. Przedstawiamy też cechy biometryczne, na podstawie których można jednoznacznie identyfikować ludzi.

Modernizacja systemu monitoringu wizyjnego zmniejszyła liczbę nocnych włamań

Problemy z nocnymi włamaniami Zintegrowane zarządzanie ochroną Mniej włamań dzięki kamerom działającym w nocy Modernizacja systemu telewizji przemysłowej poprawiła wykrywalność sprawców włamań, szczególnie tych nocnych. Dzięki temu znacząco zmniejszyła się też ich liczba. |

BIOMETRIA W KONTROLI DOSTĘPU

Dane biometryczne identyfikują każdego człowieka jednoznacznie, dzięki czemu ich zestawianie z wcześniej zapisanym wzorcem jest powszechnie stosowaną metoda kontroli dostępu. Przykładowe unikatowe cechy ludzi to: wygląd tęczówki oka, linie papilarne, geometria twarzy i geometria dłoni.

Cechy biometryczne w systemach kontroli dostępu można wykorzystywać do weryfikacji albo identyfikacji tożsamości. W pierwszym przypadku osoba, której dane trzeba potwierdzić, najpierw sama się identyfikuje, podając na przykład kod dostępu lub wkładając kartę magnetyczną do czytnika.

Następnie jej określona cecha biometryczna jest mierzona, przykładowo po przyłożeniu oka do skanera fotografuje się tęczówkę. Wówczas system sprawdza, czy jej wygląd jest zgodny z wzorcem, który w bazie danych jest przypisany danej osobie. Ta metoda jest szybsza, gdyż nie wymaga porównywania odczytów skanera z kolejnymi rekordami w bazie danych, do momentu znalezienia tego pasującego.

Takie podejście jest stosowane w drugiej metodzie. Podczas identyfikacji cechę biometryczną mierzy się nieznanemu użytkownikowi. Następnie przeszukuje się bazę danych. Jeżeli znajdzie się pasujący rekord, można ustalić jego dane osobowe. Im więcej jest użytkowników, tym dłużej trwa ich identyfikacja. Z drugiej strony w tym przypadku wymagany jest tylko skaner cechy biometrycznej, podczas gdy do weryfikacji potrzebny jest dodatkowy sprzęt, na przykład czytnik kart magnetycznych.

|

JAK WYBRAĆ NAJLEPSZĄ KAMERĘ PRZEMYSŁOWĄ?

Uzupełnieniem systemów kontroli dostępu są systemy monitoringu wizyjnego. Ułatwiają one identyfikowanie osób wchodzących i tych opuszczających teren zakładu, śledzenie ich dalszego przemieszczania się, sprawdzanie zajętości pomieszczeń i lokalizowanie maszyn, materiałów i innych zasobów przedsiębiorstwa. O przydatności danych rejestrowanych przez system telewizji przemysłowej decyduje przede wszystkim wybór właściwych kamer. Ułatwia go wcześniejsze znalezienie odpowiedzi na kilka podstawowych pytań.

Uzupełnieniem systemów kontroli dostępu są systemy monitoringu wizyjnego. Ułatwiają one identyfikowanie osób wchodzących i tych opuszczających teren zakładu, śledzenie ich dalszego przemieszczania się, sprawdzanie zajętości pomieszczeń i lokalizowanie maszyn, materiałów i innych zasobów przedsiębiorstwa. O przydatności danych rejestrowanych przez system telewizji przemysłowej decyduje przede wszystkim wybór właściwych kamer. Ułatwia go wcześniejsze znalezienie odpowiedzi na kilka podstawowych pytań.

Jednym z nich jest określenie miejsca montażu kamer. Jeżeli będą pracować na zewnątrz budynku, należy wybrać modele wzmocnione, odporne na działania wandali i różne warunki otoczenia, głównie temperaturę (kamery, które mogą działać w bardzo szerokim zakresie temperatur, wyposaża się w grzałki i wentylatory), oraz sprawdzić klasę wodoszczelności. Jeśli kamery będą używane w warunkach silnego zapylenia, wewnątrz i na zewnątrz, ważny jest także stopień pyłoszczelności obudowy.

Czasami przydatna jest możliwość ukrycia przed obserwowanymi osobami kierunku, w jakim w danej chwili zwrócony jest obiektyw kamery. Jest to możliwe w przypadku kamer kopułowych. Ten typ kamer jest także często stosowany wewnątrz pomieszczeń ze względu na walory estetyczne, a na zewnątrz - dzięki wykonaniu wandaloodpornemu.

Rozważyć trzeba też parametry kamer. Jednym z nich jest pole widzenia. Jest to miara tego, jak duży obszar można zobaczyć "okiem" kamery. Jego powierzchnia zależy od ogniskowej soczewki. Im krótsza jest ta ostatnia, tym większe pole widzenia kamery i odwrotnie, im dłuższa jest ogniskowa, tym pole widzenia jest mniejsze.

Kolejnym ważnym parametrem jest rozdzielczość kamery. Jest ona miarą zdolności do rozróżnienia szczegółów na obrazie. Im jest większa, tym lepsza jest jakość obrazu. Można na nim dostrzec wówczas takie detale, jak rysy twarzy lub numery rejestracyjne. Trzeba przy tym pamiętać, że obrazy o dużej rozdzielczości są przechowywane w plikach o dużych rozmiarach. Następną kwestią jest możliwość rejestrowania obrazu przy braku naturalnego światła, czyli w nocy.

DYSKRETNY MONITORING

Można to zrealizować na jeden z dwóch sposobów. Pierwszy z nich polega na zamontowaniu dodatkowych lamp albo/i reflektorów, które oświetlą monitorowane obiekty. Użycie źródeł światła widzialnego pozwala na uzyskanie obrazu kolorowego. Poza tym ten sposób ma jednak kilka bardzo istotnych wad.

Po pierwsze dodatkowe odbiorniki prądu zwiększają jego zużycie, a zatem i koszty utrzymania obiektu, tym bardziej, im rozleglejszy jest teren objęty nadzorem. Dodatkowe oświetlenie wymaga również nadzoru, konserwacji, napraw i okresowej wymiany podzespołów. Zadania te angażują personel i generują kolejne wydatki.

Najważniejsze jest jednak to, że zamontowanie źródeł światła widzialnego uwidacznia kamery, a przez to zdradza, że miejsce to jest pod obserwacją. Wandale, złodzieje i inne osoby, które nie chcą się znaleźć w zasięgu kamery, mogą dzięki temu bardzo łatwo ominąć oświetlone, a tym samym kontrolowane, części obiektu.

Jeśli skuteczność ochrony zależy od tego, jak dobrze uda się ukryć to, że obiekt jest monitorowany albo po prostu wymagana jest w tej kwestii jak największa dyskrecja, lepiej jest zainwestować w kamery wyposażone w oświetlacz, który emituje promieniowanie o długości fali w zakresie podczerwieni (IR). Można również zbudować system monitoringu wykorzystujący kamery i oddzielne reflektory podczerwieni. Promienniki IR zwykle włączają się automatycznie po zapadnięciu zmroku, kiedy kamera przełącza się w tryb nocny, czarno-biały.

FUNKCJE OPROGRAMOWANIA

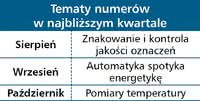

Tematy numerów w najbliższym kwartale

Przydatne są także różne funkcje, które poprawiają jakość obrazu, na przykład redukują szumy w obrazie spowodowane ruchem kamery i wyostrzają go, niwelując tym samym wpływ na przykład zmian oświetlenia lub silnego podświetlenia obiektu obserwacji.

Na użyteczność obrazów rejestrowanych przez system telewizji przemysłowej ma oprócz tego wpływ oprogramowanie używane do obsługi kamer. Ważne jest m.in. to, z ilu kamer jednocześnie można za jego pośrednictwem obserwować obrazy, jakie rozwiązania zastosowano, żeby ograniczyć ilość miejsca zajmowanego na dysku przez zapisywane materiały (na przykład różne techniki kompresji, włączanie nagrywania tylko wtedy, kiedy zostanie wykryty jakiś ruch, automatyczne usuwanie najstarszych nagrań) i aby opisać obraz (znaczniki czasowe, możliwość dodania opisu przez operatora). Przydatne opcje to również możliwość wykonania stop-klatki i przybliżenia obrazu (zoom), nawet jeśli kamera nie ma takiej funkcji.

Monika Jaworowska

Jeden z włoskich producentów stali wiele lat temu zainstalował w swoich zakładach produkcyjnych systemy monitoringu wizyjnego z kamerami analogowymi. Za ich pośrednictwem kontrolowano pracę hut i ich otoczenie.

Jeden z włoskich producentów stali wiele lat temu zainstalował w swoich zakładach produkcyjnych systemy monitoringu wizyjnego z kamerami analogowymi. Za ich pośrednictwem kontrolowano pracę hut i ich otoczenie. Kamil Wachowicz

Kamil Wachowicz