Przemysłowy software w epoce redefinicji

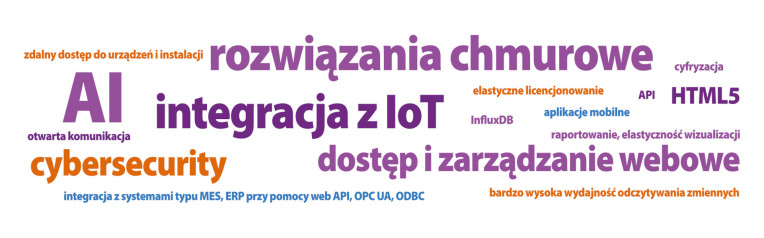

Ostatnie lata przyniosły wyraźną zmianę w podejściu do rozwoju oprogramowania przemysłowego. Systemy SCADA/HMI, niegdyś skupione przede wszystkim na podstawowych funkcjach wizualizacji i kontroli, coraz częściej ewoluują w kierunku otwartych, inteligentnych i zintegrowanych środowisk cyfrowych. Wśród wskazań respondentów badania (rys. 6) wyraźnie wybijają się tematy, które jeszcze kilka lat temu traktowano w przemyśle z dużą rezerwą, a dziś stają się realnym przedmiotem wdrożeń i planów inwestycyjnych.

Na pierwszy plan wysuwa się bez wątpienia sztuczna inteligencja, która powoli przestaje być modnym hasłem, a zaczyna funkcjonować jako praktyczne narzędzie analizy danych, detekcji anomalii czy prognozowania awarii. Jej rosnąca obecność w oprogramowaniu SCADA i systemach zarządzania produkcją znajduje szczególne zastosowanie w takich obszarach, jak predictive maintenance czy dynamiczna optymalizacja procesów.

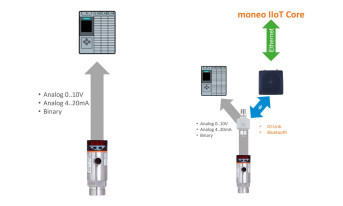

Drugim wyraźnym trendem jest wdrażanie rozwiązań chmurowych oraz integracja z technologiami IoT. Przemysł coraz śmielej sięga po modele zdalnego zarządzania, zwłaszcza w kontekście rozproszonych instalacji i pracy wielooddziałowej. Systemy SCADA przestają być lokalnym narzędziem operatora hali – stają się komponentem większego środowiska cyfrowego, zasilanego danymi z różnych poziomów zakładu.

Obok tego pojawia się również webowy dostęp i zarządzanie przez przeglądarkę, co staje się standardem w nowoczesnych architekturach IT/OT, a także coraz większe zainteresowanie kwestiami cyberbezpieczeństwa. Bezpieczna komunikacja, segmentacja sieci oraz kontrola uprawnień to dziś już nie tylko dobre praktyki, ale wręcz warunki konieczne do realizacji projektów w wymagających środowiskach produkcyjnych.

Wśród innych nowości pojawiają się takie elementy, jak technologia HTML5, która usprawnia tworzenie uniwersalnych interfejsów niezależnych od platformy sprzętowej, otwarte API, cyfryzacja procesów, elastyczne modele licencjonowania, a także integracja z nadrzędnymi systemami MES i ERP przy wykorzystaniu nowoczesnych protokołów w rodzaju OPC UA, ODBC czy Web API. Interesującym sygnałem jest też pojawienie się wskazań na InfluxDB – nowoczesną bazę danych czasowych, wykorzystywaną w systemach o bardzo wysokiej wydajności rejestrowania zmiennych.

Wacław Bylina

ASKOM

W jaki sposób rozwiązujecie Państwo kwestie bezpieczeństwa danych w systemach przemysłowych?

ASKOM rozwija swoje oprogramowanie klasy SCADA, czyli Asix, od ponad 30 lat. Kiedyś kwestie bezpieczeństwa danych nie miały takiego znaczenia, zwłaszcza w czasach, gdy aplikacje tej klasy pracowały jako izolowane stacje robocze lub ograniczały połączenia do niewielkiej liczby komputerów w jednym projekcie. Dziś sytuacja wygląda zupełnie inaczej: inwestorzy wymagają wymiany dużych ilości danych, często z użyciem sieci WWW, co pociąga za sobą konieczność odpowiedniej ochrony tych przesyłanych danych. Nierzadko mają one strategiczne znaczenie dla naszych klientów, często chodzi o dane poufne. Do tego dochodzą formalne wymagania związane z wdrażanymi normami i przepisami dotyczącymi cyberbezpieczeństwa. Musieliśmy zatem zaopatrzyć nasze oprogramowanie w odpowiednie narzędzia. Zacznijmy od podstaw:

Uprawnienia dostępu i logowanie

Asix umożliwia precyzyjne określenie uprawnień dostępu do wybranych danych, obszarów aplikacji, wykonywania czynności sterujących oraz zapisywania logów tych czynności i zdarzeń niepożądanych. Do tego należy dołożyć blokadę funkcji systemu MS Windows dla nieuprawnionych osób. Nawet jeśli użytkownik ma do tych funkcji dostęp, to ich użycie jest monitorowane.

Archiwizacja

Od samego początku dane archiwalne w formacie asixowym są bezpieczne – format ten jest poufny i nikomu nieudostępniany. Ba! W samej firmie znają go nie więcej niż dwie osoby, zatem analiza tych danych bez naszego oprogramowania jest niemożliwa, tak jak i poddawanie ich modyfikacjom – dane archiwalne są więc rzetelne.

Komunikacja między stacjami aplikacji Asix

Już wiele wersji temu wprowadziliśmy kompresję danych przesyłanych między stacjami roboczymi. Pierwotnym powodem były kwestie ekonomiczne i wydajnościowe. W obecnej wersji te dane są skomprymowane z hasłem, zapisanym w aplikacji i niedostępnym w postaci odkodowanej – hasło jest zapisane, jako "zahaszowane". Zatem podsłuchanie i przechwycenie transmisji danych nie daje dostępu do przesyłanej informacji.

Komunikacja w sieci WiFi

To oczywiste, że Asix może działać w sieciach WiFi. W takim przypadku możliwe jest skorzystanie z mechanizmu WPA2-PSK szyfrowania połączeń w sieciach bezprzewodowych. To mechanizm dostępny w każdej licencji Asix.

HTTPS z certyfikatami SSL

Terminale WWW, dające dostęp do aplikacji z użyciem przeglądarki WWW w technologii HTML5, korzystają z danych bieżących i archiwalnych wystawionych przez serwer aplikacji. Mamy tu opcję użycia protokołu HTTPS, dodatkowo z wykorzystaniem certyfikatów SSL. Możliwe staje się zatem przypisanie certyfikatów do poszczególnych stacji asixowych. ASKOM nie jest dostawcą certyfikatów SSL – zajmują się tym inne firmy, a Asix jedynie z tych certyfikatów korzysta.

Inne mechanizmy

Segmentacja sieci, korzystanie z tuneli, wyznaczanie stref DMZ – to standardowe podejście do kwestii bezpieczeństwa. Jednak nie jest ono związane bezpośrednio z naszym oprogramowaniem, lecz z filozofią budowania sieci i konfiguracji połączeń między stacjami roboczymi.

Rozbudowa funkcji raportowania, dostępność aplikacji mobilnych, elastyczność wizualizacji oraz przeniesienie logiki sterowania na poziom edge computing – to kolejne elementy składające się na obraz dynamicznie rozwijającego się krajobrazu software’owego, w którym granica między wizualizacją, analizą i decyzją operacyjną staje się coraz mniej wyraźna. To nie tylko zmiana narzędzi – to zmiana całej filozofii pracy z danymi w przemyśle.