GPS W AKCJI

Dane o lokalizacji operatora korzystającego z przenośnego HMI są w technologii Geo-Intelligence wykorzystywane m.in. do ograniczania informacji, które są mu udostępniane, tylko do tych najważniejszych. W praktyce oznacza to, że pracownik przebywający w pobliżu konkretnej maszyny nie musi już przeglądać szeregu danych w poszukiwaniu tych, które jej dotyczą.

Dane o lokalizacji operatora korzystającego z przenośnego HMI są w technologii Geo-Intelligence wykorzystywane m.in. do ograniczania informacji, które są mu udostępniane, tylko do tych najważniejszych. W praktyce oznacza to, że pracownik przebywający w pobliżu konkretnej maszyny nie musi już przeglądać szeregu danych w poszukiwaniu tych, które jej dotyczą.

Zamiast tego smartfon lub tablet "wie", że znajduje się teraz na przykład przy napędzie o konkretnym numerze i od razu wyświetla informacje tylko o tym urządzeniu. Dodatkowo operator, który wcześniej określił graniczną odległość, na przykład podając jej promień, może sprawdzić, jakie inne napędy znajdują się w sąsiedztwie tego omawianego.

Oprócz tego dzięki Geo-Intelligence informacje alarmowe trafiają tylko do tych odbiorców, którzy mogą w da

nym przypadku zadziałać najszybciej oraz najefektywniej. W tym celu najpierw analizowane są kompetencje poszczególnych pracowników. To, do czyjego smartfonu lub tabletu zostanie przesłany dany komunikat, zależy ostatecznie od odległości, jaka dzieli osoby o odpowiednich uprawnieniach lub umiejętnościach od miejsca wymagającego ich interwencji.

DODAJ DO ULUBIONYCH: APP STORE, GOOGLE PLAY, WINDOWS PHONE

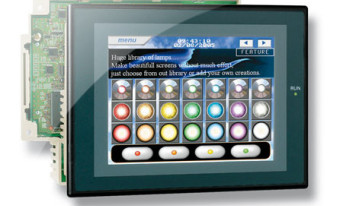

Rys. 1. W aplikacji Proficy Mobile wdrożono technologię Geo-Intelligence, która dzięki GPS-owi w HMI kojarzy informację z lokalizacją

Technologia Geo-Intelligence została wdrożona w aplikacji Proficy Mobile (rys. 1). Można ją pobrać za darmo z serwisów AppStore oraz Google Play. Ten pierwszy udostępnia Proficy Mobile w wersji na iPada z systemem operacyjnym iOS 4.3 lub w wersji późniejszej. Aplikacja z serwisu Google Play jest z kolei przeznaczona dla tabletów z systemem operacyjnym Android w wersji 4 lub wyższej. W tych sklepach internetowych, jak również na stronie windowsphone.com/store, znaleźć można też inne mobilne aplikacje przemysłowe.

Przykładem jest i-View (rys. 2) firmy ProSoft, którą udostępniono (odpłatnie) w App Store (działa ona na trzech typach urządzeń: iPhone, iPod touch oraz iPad). Korzystając z i-View, można za pośrednictwem sieci Wi-Fi lub sieci komórkowej nadzorować instalacje przemysłowe, których częścią są sterowniki PLC/PAC obsługujące protokoły EtherNet/IP oraz Modbus TCP.

W wersji dla urządzeń z systemami operacyjnymi Android oraz iOS dostępna (odpłatnie lub jako darmowa wersja 30-dniowa) jest również aplikacja Remote HMI opracowana przez firmę Pro-face. Służy ona do zdalnego nadzorowania paneli operatorskich serii GP4000. Bezpłatnie z serwisu App Store można natomiast pobrać program Everywhere App firmy COPA-DATA, który zapewnia zdalny dostęp do danych z systemu zenon HMI/SCADA. Everywhere App został także napisany w wersji dla urządzeń mobilnych z systemem operacyjnym Windows Phone. Przykłady innych "HMI app" przedstawiono w ramce.

|

BEZPIECZEŃSTWO JEST PRIORYTETEM

Rys. 2. Aplikacja i-View firmy ProSoft

Pewnym ograniczeniem przenośnych HMI jest ich zasilanie. Od paneli operatorskich oczekuje się gotowości do użycia na okrągło, niestety bateria każdego smartfonu lub tabletu w końcu się rozładuje. Aby uniknąć problemów z tym związanych, należy monitorować jej poziom. Trzeba także zaplanować harmonogram ładowania tych urządzeń, tak aby zawsze były sprawne. Ponadto urządzenia w wersji dla przemysłu są często wyposażone w dwa komplety baterii (z opcją hot-swap), na co warto zwrócić uwagę przy ich zakupie.

Dużo poważniejszą kwestią - i głównym argumentem wszystkich sceptycznych wobec używania tych urządzeń jako HMI - jest bezpieczeństwo. Można je rozumieć dwojako - w odniesieniu do ochrony samych smartfonów i tabletów w środowisku pracy, które nie jest dla nich "naturalne", oraz w kontekście zabezpieczenia danych i systemów sterowania.

Zalety tych urządzeń używanych jako przemysłowe panele operatorskie tracą bowiem na znaczeniu, jeżeli stają się one furtką dla różnych złośliwych działań. Sparaliżowanie systemu sterowania zakładem przemysłowym oprócz strat w tym pierwszym ma poważne konsekwencje dla jego najbliższego otoczenia, na przykład gdy dojdzie do wybuchu lub wycieku szkodliwych substancji.

Skutków awarii elektrowni jądrowej w skali globalnej nikomu wyjaśniać nie trzeba. A to właśnie znajdująca się w Iranie

elektrownia tego typu była jednym z celów dla wirusa o nazwie Stuxnet, który kilka lat temu zburzył spokój wszystkich odpowiedzialnych za bezpieczeństwo systemów informatycznych w przemyśle. Co ciekawe - to złośliwe oprogramowanie wnikało do systemów sterowania i automatyki niepodłączonych do Internetu przez przenośne...  Metoda zarządzania Kaizen Gemba łączy w sobie dwie koncepcje. Pierwsza z nich, której nazwa powstała z połączenia dwóch słów w języku japońskim: kai - zmiana oraz zen - dobro, i oznacza: "zmianę na lepsze" - polega na ciągłym doskonaleniu. W proces ten powinni być zaangażowani wszyscy pracownicy - od kadry zarządzającej zakładem przemysłowym po personel najniższego szczebla.

Metoda zarządzania Kaizen Gemba łączy w sobie dwie koncepcje. Pierwsza z nich, której nazwa powstała z połączenia dwóch słów w języku japońskim: kai - zmiana oraz zen - dobro, i oznacza: "zmianę na lepsze" - polega na ciągłym doskonaleniu. W proces ten powinni być zaangażowani wszyscy pracownicy - od kadry zarządzającej zakładem przemysłowym po personel najniższego szczebla.

Zmiany nie muszą być znaczące - w zasadzie najlepiej sprawdza się metoda małych kroków podejmowanych regularnie z inicjatywy różnych osób. W dłuższej perspektywie korzyści z nich płynące mogą być duże. Ich koszty są natomiast stosunkowo małe, ponadto z reguły łatwo (i tanio) można takie drobne modyfikacje cofnąć. Kaizen jest alternatywą dla zmian wprowadzanych szybko i od razu na dużą skalę, które bywają ryzykowne (trudno się z nich wycofać, dużo kosztują, mogą się spotkać z oporem personelu).

Gemba w języku japońskim oznacza miejsce, gdzie wykonywana jest właściwa praca. W zakładzie przemysłowym jest to hala produkcyjna, w której wytwarzane są produkty lub realizowany jest dany proces. Zgodnie z opisywaną metodą zarządzania osoby decyzyjne powinny być jak najbliżej gemby.

W razie wystąpienia jakiegoś problemu to właśnie tam, u jego źródła można uzyskać najwięcej użytecznych informacji. Pochodzą one "z pierwszej ręki", tzn. od osób, które "pracują w gembie" na co dzień, lub są wnioskami wyciągniętymi przez kierowników na podstawie ich własnej obserwacji. W rezultacie uzyskuje się pełny pogląd na zaistniałą sytuację. Pozwala to szybko zidentyfikować przyczyny nieprawidłowości, a potem wdrożyć odpowiednie środki zaradcze. Takie podejście jest alternatywą dla zwykle mało efektywnego zarządzania zza biurka.

PEWNE ŹRÓDŁO TO BEZPIECZNA APLIKACJA

Problem złośliwego oprogramowania (malware) nie omija również urządzeń mobilnych. Według danych U.S. Government Accountability Office tylko na przełomie niespełna roku, od lipca 2011 do maja 2012, liczba różnych wariantów takich programów na smartfony, tablety i inne urządzenia przenośne na całym świecie zwiększyła z około 14 tys. do 40 tys. sztuk. Oznacza to wzrost o około 185%! Wynik ten robi wrażenie tym bardziej, że GAO w tej analizie z oczywistych powodów mogło uwzględnić tylko to te wirusy, robaki i inne szkodliwe programy, które udało się zidentyfikować.

Problem złośliwego oprogramowania (malware) nie omija również urządzeń mobilnych. Według danych U.S. Government Accountability Office tylko na przełomie niespełna roku, od lipca 2011 do maja 2012, liczba różnych wariantów takich programów na smartfony, tablety i inne urządzenia przenośne na całym świecie zwiększyła z około 14 tys. do 40 tys. sztuk. Oznacza to wzrost o około 185%! Wynik ten robi wrażenie tym bardziej, że GAO w tej analizie z oczywistych powodów mogło uwzględnić tylko to te wirusy, robaki i inne szkodliwe programy, które udało się zidentyfikować.

Dlatego, podobnie jak w przypadku komputerów stacjonarnych, w smartfonach i tabletach warto korzystać tylko z aplikacji z pewnych źródeł. Te dla przemysłu, które można pobrać z Internetu, są najczęściej przygotowywane przez firmy z branży automatyki, na przykład dostawców "zwykłego" oprogramowania HMI/SCADA.

Ich autorami są też przedsiębiorstwa specjalizujące się w pisaniu programów dla urządzeń mobilnych, ale niezwiązane z przemysłem oraz niezależni deweloperzy. Przewiduje się, że ze względów bezpieczeństwa z czasem pierwsza grupa całkowicie zdominuje pozostałych twórców. Wtedy także z pewnością powstaną sklepy internetowe tylko ze sprawdzonymi aplikacjami mobilnymi dla przemysłu.

OCHRONA SIECI BEZPRZEWODOWEJ

Przenośne HMI z systemami sterowania i automatyki najczęściej komunikują się za pośrednictwem sieci Wi-Fi. Ograniczenie dostępu do niej osobom niepowołanym jest trudniejsze niż w przypadku sieci kablowych. Środki bezpieczeństwa, jakie w tym celu trzeba przedsięwziąć w przemyśle, nie różnią się jednak zbytnio od tych, które wdraża się w standardowych sieciach Wi-Fi. Są to m.in.: zabezpieczenie hasłem panelu konfiguracyjnego punktów dostępowych, filtrowanie fizycznych adresów urządzeń sieciowych (MAC) oraz szyfrowanie danych. O skuteczności tego ostatniego decyduje zastosowany standard szyfrowania.

Przenośne HMI z systemami sterowania i automatyki najczęściej komunikują się za pośrednictwem sieci Wi-Fi. Ograniczenie dostępu do niej osobom niepowołanym jest trudniejsze niż w przypadku sieci kablowych. Środki bezpieczeństwa, jakie w tym celu trzeba przedsięwziąć w przemyśle, nie różnią się jednak zbytnio od tych, które wdraża się w standardowych sieciach Wi-Fi. Są to m.in.: zabezpieczenie hasłem panelu konfiguracyjnego punktów dostępowych, filtrowanie fizycznych adresów urządzeń sieciowych (MAC) oraz szyfrowanie danych. O skuteczności tego ostatniego decyduje zastosowany standard szyfrowania.

Obecnie wybierać można właściwie tylko między dwoma metodami: WPA (Wi-Fi Protected Access) oraz WPA2, przy czym większe bezpieczeństwo zapewnia ta druga. WPA jest standardem przejściowym między starszym WEP ( Wired Equivalent Privacy), z którego ze względu na łatwość złamania zabezpieczeń już w ogóle nie zaleca się korzystać, a najnowszym WPA2. W WPA największa zmiana w stosunku do WEP polegała na wprowadzeniu dwóch nowych mechanizmów: uwierzytelniania oraz kluczy dynamicznych. W WPA2 poziom bezpieczeństwa podniesiono, przede wszystkim wprowadzając szyfrowanie AES.

Włamanie się do odpowiednio chronionej sieci Wi-Fi nie jest proste, ale niestety nie jest niewykonalne. Najsłabszym ogniwem zawsze jest człowiek - pewnych zachowań ludzi, celowych lub niezamierzonych, które ułatwiają złamanie zabezpieczeń, nigdy nie da się wykluczyć. Trzeba to uwzględnić, decydując się na użycie przenośnego panelu operatorskiego w przemyśle.

Protokoły sterowania PLC i innymi urządzeniami polowymi w systemach automatyki przemysłowej nie wymagają uwierzytelniania. Ich bezpośrednie włączenie do sieci bezprzewodowej nie jest zatem zalecane. W zamian warto wykorzystać pośredni węzeł sieci (HMI lub SCADA) jako bramę między urządzeniem przenośnym pracującym w sieci bezprzewodowej a PLC podłączonym do sieci kablowej. Zyskuje się w ten sposób dodatkowe zabezpieczenie, które atakujący musi pokonać, nawet jeżeli uda mu się włamać do sieci Wi-Fi. W ramce przedstawiamy kwestię bezpieczeństwa w sieciach Bluetooth, drugim najczęściej używanym kanale komunikacji w mobilnych HMI.

Bluetooth - też popularny w przemyśle

Obecnie w wersji szybkiej i energooszczędnej Zagrożenia Tryby bezpieczeństwa W drugim trybie uwierzytelnianie przeprowadza się już po, natomiast w trybie trzecim - przed nawiązaniem połączenia. Zaleca się korzystanie z takiej metody, która w danym urządzenia zapewnia najwyższy poziom bezpieczeństwa. W węzłach sieci zgodnych z Bluetooth BR (Basic Rate), EDR i HR jest to tryb trzeci. Dla Bluetooth 2.1 + EDR i wersji późniejszych domyślny jest tryb 4, który jest modyfikacją trybu 2 polegającą na jego rozszerzeniu o mechanizm Secure Simple Pairing (SSP). |

Maciej Urban

Maciej Urban Bluetooth to otwarty standard łączności na krótkie odległości, gdzie transmisja ma miejsce w paśmie ISM 2,4 GHz. Dwa lub więcej urządzeń komunikujących się w jednym kanale tworzy pikosieć. Każde z nich może w niej pełnić funkcję węzła nadrzędnego (master) lub podrzędnego (slave). W danej pikosieci ten pierwszy jest tylko jeden, natomiast aktywnych węzłów podrzędnych maksymalnie jest siedem. Kilka pikosieci może się łączyć tworząc sieć rozproszoną (scatternet).

Bluetooth to otwarty standard łączności na krótkie odległości, gdzie transmisja ma miejsce w paśmie ISM 2,4 GHz. Dwa lub więcej urządzeń komunikujących się w jednym kanale tworzy pikosieć. Każde z nich może w niej pełnić funkcję węzła nadrzędnego (master) lub podrzędnego (slave). W danej pikosieci ten pierwszy jest tylko jeden, natomiast aktywnych węzłów podrzędnych maksymalnie jest siedem. Kilka pikosieci może się łączyć tworząc sieć rozproszoną (scatternet).