JAK SIĘ BRONIĆ?

Przykłady dotychczasowych cyberincydentów w przemyśle dowodzą pomysłowości przestępców, którzy wykorzystując m.in. ludzką nieuwagę lub ciekawość, wprowadzali do atakowanych systemów złośliwe programy za pośrednictwem nośników pamięci albo specjalnie przygotowanych linków. Ponieważ wszystkich możliwości nie da się przewidzieć, najlepszym rozwiązaniem jest wdrożenie tzw. strategii ochrony warstwowej (defense in depth).

Przykłady dotychczasowych cyberincydentów w przemyśle dowodzą pomysłowości przestępców, którzy wykorzystując m.in. ludzką nieuwagę lub ciekawość, wprowadzali do atakowanych systemów złośliwe programy za pośrednictwem nośników pamięci albo specjalnie przygotowanych linków. Ponieważ wszystkich możliwości nie da się przewidzieć, najlepszym rozwiązaniem jest wdrożenie tzw. strategii ochrony warstwowej (defense in depth).

Polega ona na stosowaniu wielu różnych poziomów zabezpieczeń. Jeśli jedna z blokad zostanie ominięta, pojawia się następna, co spowalnia lub powstrzymuje atak. Zazwyczaj stosuje się ochronę mieszaną, która łączy metody utrudniające fizyczny dostęp do chronionych zasobów i techniki programowe. Te pierwsze opiszemy w następnych rozdziałach. Przykłady zabezpieczeń informatycznych to z kolei firewalle, szyfrowanie danych i programy antywirusowe. Skutecznym rozwiązaniem jest też koncepcja tzw. białych list (whitelisting).

Jest to metoda odwrotna do tej stosowanej w programach antywirusowych, które bazują na tzw. czarnych listach znanych zagrożeń. W tym wypadku tworzony jest natomiast wykaz bezpiecznych aplikacji, a każda próba uruchomienia programu spoza tej listy traktowana jest jak atak.

Dzięki temu oprogramowanie nieautoryzowane jest automatycznie blokowane. Uważa się, że gdyby metoda białych list była stosowana powszechnie, można by zapobiec infekcji Stuxnetem, a w przyszłości skutecznie uniemożliwić także kolejne ataki typu zero day.

Jaki cel mieli twórcy Duqu?Pod koniec 2011 roku firma Symantec otrzymała od laboratorium, które zajmuje się bezpieczeństwem systemów informatycznych na jednym z węgierskich uniwersytetów, informację o odkryciu nowego zagrożenia w europejskiej cyberprzestrzeni. Robaka nazwano Duqu, od przedrostka DQ tworzonych przez niego plików. W związku z podobieństwem do Stuxnetu uznano, że oba wirusy z dużym prawdopodobieństwem stworzyły te same osoby albo ktoś, kto miał dostęp do kodu źródłowego tego pierwszego. Po zbadaniu Duqu stwierdzono jednak, że miał on inny cel niż poprzednik. Okazało się, że było to oprogramowanie złośliwe typu RAT (Remote Access Trojan), które za zadanie miało wykradanie informacji oraz dokumentacji technicznej dotyczącej infrastruktury oraz systemów przemysłowych i nie tylko. Ułatwiłyby one w przyszłości ataki o mechanizmie podobnym do sposobu, w jaki działał Stuxnet. Elementy składowe Dzięki temu obecność i aktywność Duqu mogły pozostawać przez dłuższy czas niezauważone przez programy antywirusowe. Ponadto w jednej z wersji pliki wirusa miały certyfikat bezpieczeństwa podpisany prawdziwymi cyfrowymi kluczami prywatnymi, które wykradziono pewnej firmie z Tajwanu. Umożliwiało to ominięcie zabezpieczeń, które blokują pliki pochodzące z niezaufanych źródeł. Jak atakował Duqu? Skonfigurowano je tak, aby przekierowywały połączenia na inne serwery, które kierowały je na kolejne, przez co trudno było zlokalizować pierwotny, z którego kierowano atakiem. Z tego ostatniego przesyłano też dodatkowe programy szpiegujące, m.in. rejestrujące naciśnięcia klawiszy, pobierano skradzione dane oraz wysyłano i odbierano nieszkodliwe pliki wyłącznie po to, aby generować sztuczny ruch sieciowy. Choć Duqu nie miał zdolności samopowielania się, jego rozprzestrzenianiem się na inne komputery w tej samej sieci kierowano za pośrednictwem zdalnego serwera. Robaka zaprogramowano tak, by po 30 dniach automatycznie sam usunął się z systemu. Dzięki temu, jeżeli atakujący utracili kontrolę nad zainfekowanym komputerem, na przykład w wyniku wyłączenia jednego z serwerów pośredniczących, po miesiącu wszelkie ślady zewnętrznej ingerencji były zacierane. |

BIAŁE CZY CZARNE?

Ważną zaletą metody białych list jest to, że nie wymaga wcześniejszej wiedzy o zagrożeniu. Niestety występują też komplikacje hamujące jej rozpowszechnianie się, z których główna związana jest z koniecznością ciągłego aktualizowania wykazu. W związku z tym, że potrzeby oraz wymagania użytkowników w zakresie oprogramowania ciągle się zmieniają, a wiele aplikacji należy systematycznie uaktualniać, zarządzanie takim wykazem z czasem staje się wyzwaniem.

Na szczęście problem ten dotyczy w większym stopniu komputerów osobistych niż systemów sterowania i automatyki w przemyśle. W ich przypadku bowiem stosuje się zupełnie inne podejście w zakresie zmian i aktualizacji oprogramowania, rzadziej modyfikując raz skonfigurowany system. Skuteczność koncepcji białych list można dzięki temu jeszcze zwiększyć, dzieląc dany system na segmenty, dla których tworzone są niedługie i bardzo szczegółowe wykazy.

Zaleca się, aby zgodnie z zasadą ochrony warstwowej, nie rezygnować całkowicie z oprogramowania antywirusowego na rzecz metody białych list. Taka decyzja może bowiem mieć poważne konsekwencje, jeśli zanim powstanie wykaz w komputerze, zostanie zainstalowana złośliwa aplikacja, która następnie zostanie uznana za dozwoloną. Jeżeli wówczas regularnie uruchamiany będzie skaner antywirusowy, z czasem na pewno wykryje zagrożenie.

KOMUNIKACJA JEDNOKIERUNKOWA

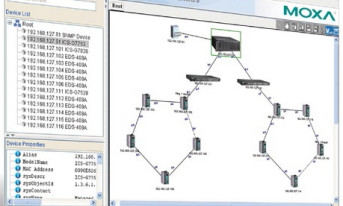

Drugą metodą jest komunikacja jednokierunkowa, którą realizuje się na poziomie sprzętowym. Polega ona na wykorzystaniu specjalnych urządzeń (tzw. data diodes), które pozwalają na przepływ informacji w sieci tylko w jednym kierunku, tzn. bez kanału zwrotnego.

W takim układzie jedną stroną łącza jest nadajnik, ale bez odbiornika, a drugą urządzenie skonfigurowane odwrotnie. Metoda ta do tej pory była wykorzystywana głównie w systemach bezpieczeństwa w wojsku oraz w sieciach rządowych, jednak w obliczu cyberzagrożeń zainteresowanie nią coraz częściej wykazuje przemysł, a przede wszystkim energetyka, w tym nuklearna.

Łączność jednokierunkową najczęściej wdraża się w takim przypadku na styku system sterowania - sieć informatyczna przedsiębiorstwa. Ponieważ większość przemysłowych protokołów komunikacyjnych wykorzystuje łączność dwukierunkową, należy zastosować dodatkowe rozwiązania, które symulują transmisję danych w obu kierunkach.

W tym celu wykorzystuje się najczęściej specjalistyczne oprogramowanie, które symuluje przesył lub odbiór informacji w zależności od wymagań danej konfiguracji. Dzięki takiemu zabezpieczeniu personel wciąż ma dostęp do niezbędnych informacji, ale atak z zewnątrz jest znacznie utrudniony.

Na przykład Stuxnet, chociaż byłby w stanie rozpowszechnić się w tak chronionej sieci, jednak nie mógłby aktualizować się ani wysyłać danych na zewnętrzne serwery. Największą wadą tej metody jest dość duży koszt realizacji. W ramce przedstawiamy też inne zalecenia, których wdrożenie poprawia cyberbezpieczeństwo zakładów przemysłowych.

SKALA I TYPY ZAGROŻEŃ

W roku 2014 amerykańska organizacja Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) została poinformowana o 245 cyberincydentach, do których doszło w USA. Większość ataków dotknęła przemysł energetyczny i produkcyjny, w tym producentów komponentów systemów sterowania. W przypadku tych ostatnich celem hakerów było szpiegostwo.

W roku 2014 amerykańska organizacja Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) została poinformowana o 245 cyberincydentach, do których doszło w USA. Większość ataków dotknęła przemysł energetyczny i produkcyjny, w tym producentów komponentów systemów sterowania. W przypadku tych ostatnich celem hakerów było szpiegostwo.

Do ICS-CERT zgłaszano różne zdarzenia. Były to m.in. te, których celem było uzyskanie nieautoryzowanego dostępu do komponentów systemów automatyki i SCADA przez Internet, ataki, które wykorzystywały luki bezpieczeństwa typu 0-day w sprzęcie i w oprogramowaniu systemów sterowania oraz incydenty, które polegały na zainfekowaniu złośliwym oprogramowaniem systemów niepodłączonych do Internetu (air-gapped). Doniesiono oprócz tego o atakach typu SQL injection wykorzystujących luki w zabezpieczeniach aplikacji internetowych i ukierunkowanych, spersonalizowanych, poprzedzonych wywiadem, atakach typu spear phishing.

Na pewno w rzeczywistości wydarzyło się więcej cyberincydentów. Nie wszystkie są jednak zgłaszane. Przyczyny tego mogą być różne. Jedną z głównych jest obawa o negatywny publiczny odbiór takiego zdarzenia i posądzenie o niekompetencję ze strony klientów i firm współpracujących z zaatakowanym przedsiębiorstwem. Organizacje takie jak m.in. ICS-CERT zachęcają jednak do tego, żeby zgłaszać wszystkie cyberincydenty. Dzięki temu sposób działania hakerów można poddać analizie, co ułatwia ochronę przed ich przyszłymi atakami.

Badania poszczególnych przypadków są przydatne przy tworzeniu norm. Przykład takiego dokumentu to globalny standard cyberbezpieczeństwa zakładów przemysłowych ISA/IEC-62443, wcześniej znany pod nazwą ISA99.

Jak zapewnić cyberbezpieczeństwo w zakładzie?

|