JAK WYBRAĆ SKANER KODÓW KRESKOWYCH?

W procesie etykietowania też mogą zaistnieć czynniki, przez które detal zostanie nieczytelnie albo niewłaściwie oznakowany. Przykładowe przyczyny to zatkanie się dyszy drukarki skutkujące rozmazaniem się tuszu, błąd ludzki albo zablokowanie się etykieciarki, powodujące sklejenie się etykiet.

W procesie etykietowania też mogą zaistnieć czynniki, przez które detal zostanie nieczytelnie albo niewłaściwie oznakowany. Przykładowe przyczyny to zatkanie się dyszy drukarki skutkujące rozmazaniem się tuszu, błąd ludzki albo zablokowanie się etykieciarki, powodujące sklejenie się etykiet.

Kontrola jakości jest zatem koniecznością. Obecnie jest ona zwykle zautomatyzowana w oparciu o informacje na przykład z systemów wizyjnych. Metody oceny i klasyfikacji czytelności oznaczeń na podstawie ich określonych parametrów standaryzuje się. W ramce wyjaśniamy to na przykładzie kodów 1D.

Kontrola jakości powinna być przeprowadzona we właściwym momencie, tj. po oznakowaniu, ale przed pierwszym znaczącym odczytem kodu kreskowego. Do tego ostatniego używane są czytniki. Wybór tego urządzenia powinna poprzedzić analiza jego parametrów w odniesieniu do wymogów aplikacji. Przykładem jest wzór skanowania.

Dostępne są skanery m.in. ze wzorem jednoliniowym, wieloliniowym i wielokierunkowym. Te ostatnie są znacznie droższe od pozostałych, które zresztą w większości zastosowań są wystarczające. Jeżeli stacjonarny czytnik będzie skanował etykiety na detalach w ruchu, powinno się to odbywać na tyle szybko, by możliwy był odczyt zapisanej na nich informacji. Przyjmuje się, że wykonanie już dwóch skanów kodu wystarczy, choć im jest ich więcej, tym lepiej, zwłaszcza jeżeli kod kreskowy jest słabo czytelny.

ILE RAZY CZYTNIK ZESKANUJE KOD?

Rys. 3. Przykładowe ustawienia linii skanowania względem przesuwającej się etykiety

Aby wyznaczyć liczbę skanów, które zostaną wykonane w konkretnym przypadku, można skorzystać z jednego z dwóch wzorów zależnie od wzajemnego położenia linii skanowania i etykiety. Jeżeli są ustawione jak na rys. 3a właściwa formuła to:

N=[(W-L)/S]⋅R-2

gdzie: N - liczba pełnych skanów kodu, R - szybkość skanowania (liczba skanów w sekundzie), S - prędkość (mm/s), z jaką przemieszcza się etykieta, L - długość etykiety (mm), a W - długość linii skanowania (mm). Liczbę 2 odejmuje się od wyniku mnożenia dwóch pierwszych składników równania w celu uwzględnienia niepełnych skanów: pierwszego i ostatniego. Gdy iloczyn ten wynosi 2, należy odjąć 1, co oznacza, że zostanie wykonany jeden pełen skan kodu. Dla następujących wartości: W = 76,2 mm, L = 38,1 mm, S = 254 mm/s oraz R = 200 skanów na sekundę, wykonanych zostanie 28 kompletnych skanów kodu kreskowego.

Dla konfiguracji jak na rysunku 3b obowiązuje wzór:

N=(W/S)⋅R-2

gdzie: N - liczba pełnych skanów kodu, W - wysokość etykiety (mm), S - prędkość (mm/s), z jaką się ona przemieszcza, a R - szybkość skanowania (liczba skanów w sekundzie). Przy następujących wartościach: W = 12,7 mm, S = 254 mm/s oraz R = 200 skanów na sekundę, czytnik odczyta kod 8 razy.

ZNACZNIKI RFID PASYWNE VS. AKTYWNE

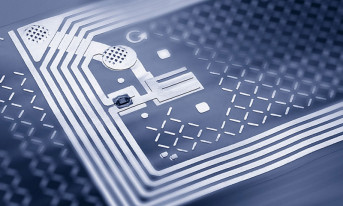

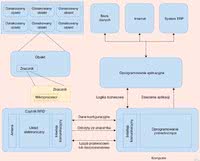

Rys. 4. Komponenty systemu RFID

System RFID tworzą znaczniki (tagi, transpondery) i czytniki (rys. 4). Te pierwsze zbudowane są z układu elektronicznego z pamięcią, w której zapisywane są dane identyfikujące produkt oraz anteny nadającej i odbierającej sygnały radiowe. Komponenty te przymocowuje się do płytki wykonanej z tworzywa sztucznego lub taśmy montowanej na lub wbudowywanej w monitorowany obiekt. Dane ze znaczników są wyświetlane na ekranie czytnika albo są przez niego przesyłane do systemu. Tam są na przykład zapisywane w bazie danych albo dalej przetwarzane.

Jedną z pierwszych decyzji, jakie trzeba podjąć, projektując system RFID, jest wybór rodzaju tagów: aktywnych lub pasywnych. Te pierwsze są zasilane z baterii, dzięki czemu ich sygnał jest silniejszy i emitują go bez udziału czytnika. To natomiast sprawia, że mogą stale nadawać, na przykład swoje dane identyfikacyjne. Oprócz tego są odporniejsze na interferencje, a jeszcze do niedawna tylko ich można było używać w sąsiedztwie metali oraz wody.

Do zalet tagów pasywnych zalicza się z kolei przede wszystkim mniejszy koszt początkowy oraz dłuższą żywotność - bateria tagów aktywnych musi być zwykle wymieniana co kilka lat. Przekłada się to na większy koszt użytkowania tych znaczników. Ponadto tagi pasywne są z reguły mniejsze niż aktywne, co pozwala na znakowanie nimi mniejszych obiektów. Obecnie można już ich używać w pobliżu metali i wody, znacznie zwiększono również pojemność ich pamięci.

System RFID to nie tylko sprzęt

Zadaniem warstwy pośredniczącej jest też filtrowanie danych odbieranych przez skaner RFID, w tym usuwanie tych powtarzających się, niekompletnych i błędnych. Część analityczna systemu RFID składa się z bazy danych oraz oprogramowania aplikacyjnego. W tym drugim zaimplementowana jest logika biznesowa. Przetwarza ono zatem informacje pod kątem wymagań wyższych warstw systemu zarządzania, na przykład magazynem, a w nim zamówieniami, wysyłką, odbiorem, fakturami itp. lub systemu ERP. |

JAK WYBRAĆ ZNACZNIK, A POTEM GO WŁAŚCIWIE ZAMOCOWAĆ?

Wybierając konkretny model znacznika RFID, uzyskać należy kompromis między jego rozmiarem, a zasięgiem odczytu. Zazwyczaj im większy jest rozmiar tagu, tym dłuższy jest jego zasięg odczytu. W pewnych zastosowaniach ten ostatni powinien być odpowiednio długi, na przykład aby zapewnić swobodę operatorowi czytnika skanującego, tagi zamocowano na pojazdach, gdy system RFID służy do nadzoru nad flotą transportową. Jeżeli natomiast znakowane obiekty będą znajdować się bardzo blisko siebie, zbyt długi zasięg odczytu może uniemożliwić ich rozróżnienie.

Wybierając konkretny model znacznika RFID, uzyskać należy kompromis między jego rozmiarem, a zasięgiem odczytu. Zazwyczaj im większy jest rozmiar tagu, tym dłuższy jest jego zasięg odczytu. W pewnych zastosowaniach ten ostatni powinien być odpowiednio długi, na przykład aby zapewnić swobodę operatorowi czytnika skanującego, tagi zamocowano na pojazdach, gdy system RFID służy do nadzoru nad flotą transportową. Jeżeli natomiast znakowane obiekty będą znajdować się bardzo blisko siebie, zbyt długi zasięg odczytu może uniemożliwić ich rozróżnienie.

Nie mniej ważne jest właściwie zamocowanie znaczników. Pokazuje to przykład pewnego centrum logistycznego, w którym do zamocowania jednorazowo bardzo dużej liczby tagów zdecydowano się wynająć pracowników tymczasowych. Wkrótce po zakończeniu przez nich prac zauważono, że większość tagów odpadła od znakowanych obiektów.

Początkowo sądzono, że przyczyną była słaba jakość kleju. Ostatecznie jednak okazało się, że powodem było nieprzeszkolenie pracowników. Bez wyraźnych wskazówek, odnośnie tego, jak należy mocować tagi, zdarzało im się m.in.: przyklejać je na powierzchnie zakrzywione, brudne, nie dociskać przez odpowiednio długi czas oraz odrywać już po aplikacji i przyklejać ponownie.

BEZPIECZEŃSTWO SYSTEMÓW RFID

Systemy RFID narażone są na różnego rodzaju ataki, których celem może być chęć uzyskania nieautoryzowanego dostępu do informacji zapisanych w znacznikach, wprowadzenia w błąd operatorów lub użytkowników systemu przez wprowadzenie do niego fałszywych danych lub uniemożliwienie mu spełniania jego funkcji. W drugim przypadku niezmienny pozostaje numer identyfikacyjny znacznika, przez co czytnik rozpoznaje go prawidłowo i przesłane przez niego informacje traktuje jako wiarygodne.

Systemy RFID narażone są na różnego rodzaju ataki, których celem może być chęć uzyskania nieautoryzowanego dostępu do informacji zapisanych w znacznikach, wprowadzenia w błąd operatorów lub użytkowników systemu przez wprowadzenie do niego fałszywych danych lub uniemożliwienie mu spełniania jego funkcji. W drugim przypadku niezmienny pozostaje numer identyfikacyjny znacznika, przez co czytnik rozpoznaje go prawidłowo i przesłane przez niego informacje traktuje jako wiarygodne.

Alternatywnym rozwiązaniem jest odczyt numeru ID tagu, a następnie użycie go do podszycia się pod dany znacznik z wykorzystaniem urządzenia potrafiącego symulować jego działanie. Dostęp do danych mogą też próbować uzyskać czytniki spoza systemu. Aby sparaliżować jego działanie, atakujący może także wydać komendę dezaktywującą znaczniki. Inne sposoby to: oddzielenie tagu i oznakowanego obiektu i podsłuchanie lub zakłócanie transmisji między znacznikiem a czytnikiem.

Aby zapobiec zdarzeniom takim jak wymienione, konieczne jest wzajemne uwierzytelnienie znacznika i czytnika. Ten drugi rozpoznaje pierwszy na podstawie jego numeru ID. Dodatkowo czytnik może przesyłać pewną, losowo wybraną, każdorazowo inną liczbę, którą znacznik, korzystając z takiego samego klucza szyfrującego, co nadawca, musi odesłać zakodowaną. Popularną metodą identyfikacji czytnika jest natomiast zabezpieczenie dostępu do tagu hasłem.

Przykłady produktów

Ponieważ czas transmisji numeru ID jest krótki, kolizja danych występuje niezwykle rzadko, pomiędzy ograniczoną liczbą znaczników. Zapytanie jest powtarzane wielokrotnie, dzięki czemu prawdopodobieństwo tego, że każdy z tagów przynajmniej raz bez problemu prześle swój numer identyfikacyjny, jest bardzo wysokie. By jeszcze zmniejszyć prawdopodobieństwo wystąpienia kolizji w niektórych implementacjach tej metody, czytnik w kolejnych cyklach zapytań dezaktywuje już rozpoznane znaczniki. W drugiej metodzie skaner RFID kolejno odpytuje tagi o następujących po sobie numerach ID z określonej przestrzeni adresowej. Monika Jaworowska W artykule wykorzystano informacje udostępnione m.in. przez firmy Microscan i Omni-ID.

Spis treści

Powiązane treści

Systemy RFID

Sposoby znakowania urządzeń i elementów infrastruktury

Znakowanie i odczyt oznaczeń. Kompendium znakowania przemysłowego

Marking System - idealne rozwiązanie do każdej aplikacji

Procesor RFID i Master IO-Link w jednym

Etykiety o wysokiej odporności temperaturowej i mechanicznej

Hitmark - uniwersalne rozwiązania w dziedzinie znakowania atramentowego ink-jet

System znakujący bazujący na modułach liniowych WObit

RFID - identyfikacja obiektów w czasie rzeczywistym

RFID - więcej niż identyfikacja

RFID pod naciskiem

Znakowanie produktów

RFID w przemyśle

Rośnie popularność bezprzewodowych czytników RFID

RFID w służbie bezpieczeństwa

Optymalizacja procesu produkcji. Zastosowanie technologii RFID

Drukarki przemysłowe i etykiety

RFID i znakowanie. Część 1 - Kompendium RFID

RFID i znakowanie. Część 2 - Przegląd technik znakowania

Zobacz więcej w kategorii: Temat miesiąca

PLC, HMI, Oprogramowanie

Nowoczesna kontrola jakości, znakowanie i identyfikacja

Zasilanie, aparatura nn

Jak zmniejszać zużycie energii elektrycznej i mediów w produkcji?

Bezpieczeństwo

Bezpieczeństwo robotyki i intralogistyki

Artykuły

Transport szynowy - energoelektronika, automatyka, komunikacja

Artykuły

Nowoczesne wyposażenie produkcji

Roboty

Automatyzacja w przemyśle drzewnym, meblarskim i papierniczym

Zobacz więcej z tagiem: Artykuły

Cała branża automatyki. Twoje pytania.

Poszukuję produktu lub usługi

Chcę skontaktować się z firmą

Mam pytanie ogólne

Zapytania ofertowe

Unikalny branżowy system komunikacji B2B

Znajdź produkty i usługi, których potrzebujesz

Katalog ponad 7000 firm i 60 tys. produktów

|

Na rysunku przedstawiono komponenty kompletnego systemu RFID. Oprócz części sprzętowej, czyli znaczników i czytnika, niezbędna jest część programowa. Składa się na nią m.in. oprogramowanie pośredniczące (middleware) i oprogramowanie aplikacyjne. Pierwsze pełni kilka funkcji - m.in. odpowiada ono za odbiór oraz przesyłanie danych (odczytów znaczników, poleceń konfiguracyjnych) pomiędzy czytnikiem a oprogramowaniem aplikacyjnym.

Na rysunku przedstawiono komponenty kompletnego systemu RFID. Oprócz części sprzętowej, czyli znaczników i czytnika, niezbędna jest część programowa. Składa się na nią m.in. oprogramowanie pośredniczące (middleware) i oprogramowanie aplikacyjne. Pierwsze pełni kilka funkcji - m.in. odpowiada ono za odbiór oraz przesyłanie danych (odczytów znaczników, poleceń konfiguracyjnych) pomiędzy czytnikiem a oprogramowaniem aplikacyjnym. Znakowarka laserowa Integra Fiber

Znakowarka laserowa Integra Fiber Weryfikator kodów Axicon 15000

Weryfikator kodów Axicon 15000 Ręczny czytnik RFID Motorola MC919 0-Z (wersja ze skanerem kodów kreskowych)

Ręczny czytnik RFID Motorola MC919 0-Z (wersja ze skanerem kodów kreskowych) Wyróżnia się dwie techniki: procedurę nadzorowaną przez znaczniki i przez czytnik. Ta pierwsza jest wolniejsza - czytnik rozsyła zapytanie o numer identyfikacyjny do wszystkich znaczników, znajdujących się w jego zasięgu. Każdy z nich odpowiada na to z opóźnieniem trwającym określony, losowo wybrany czas, inny dla każdego tagu.

Wyróżnia się dwie techniki: procedurę nadzorowaną przez znaczniki i przez czytnik. Ta pierwsza jest wolniejsza - czytnik rozsyła zapytanie o numer identyfikacyjny do wszystkich znaczników, znajdujących się w jego zasięgu. Każdy z nich odpowiada na to z opóźnieniem trwającym określony, losowo wybrany czas, inny dla każdego tagu.