Wysoka efektywność wytwarzania, niskie koszty, zapewnianie odpowiedniej jakości, a także różnorodność asortymentu i łatwość zmiany profilu produkcyjnego - to główne cele większości przedsiębiorstw produkcyjnych. Od początku historii przemysłu realizuje się je dzięki innowacyjnym rozwiązaniom technicznym. Wiele z nich okazało się tak przełomowymi, że zapoczątkowały rewolucyjne zmiany w przemyśle, pociągając za sobą również przemiany gospodarcze, społeczne oraz kulturowe.

TECHNOLOGIE, KTÓRE ZMIENIŁY PRZEMYSŁ - HISTORIA REWOLUCJI PRZEMYSŁOWYCH

Pierwsza rewolucja przemysłowa rozpoczęła się pod koniec XVIII wieku i trwała aż do drugiej połowy XIX wieku. Do najważniejszych osiągnięć tego okresu zaliczane jest zastąpienie węgla drzewnego koksem, które przyczyniło się do rozwoju hutnictwa, budowa krosna mechanicznego oraz silnika parowego.

Pierwsza rewolucja przemysłowa rozpoczęła się pod koniec XVIII wieku i trwała aż do drugiej połowy XIX wieku. Do najważniejszych osiągnięć tego okresu zaliczane jest zastąpienie węgla drzewnego koksem, które przyczyniło się do rozwoju hutnictwa, budowa krosna mechanicznego oraz silnika parowego.- Druga rewolucja przemysłowa datowana jest na drugą połowę XIX wieku i początek XX wieku. Wśród przełomowych wynalazków tamtego czasu wymieniane są: silnik spalinowy oraz różne zastosowania elektryczności, takie jak oświetlanie pomieszczeń dzięki wynalezieniu żarówki. Oprócz tego w fabryce samochodów Forda uruchomiono wówczas pierwszą na świecie linię montażową.

- W drugiej połowie XX wieku w przemyśle zaczęto powszechnie korzystać z komputerów i zbudowano, na potrzeby przemysłu motoryzacyjnego, pierwszy sterownik programowalny Modicon. Dzięki temu zaczęto automatyzować procesy produkcyjne, co rozpoczęło trzecią rewolucję przemysłową.

- Wynalazki, które ukształtowały przemysł w obecnej formie, przede wszystkim odciążały ludzi, zwiększając wydajność i szybkość produkcji oraz zmniejszając jej koszty. Dzięki temu możliwa stała się produkcja na masową skalę. Obecnie to już jednak nie wystarczy.

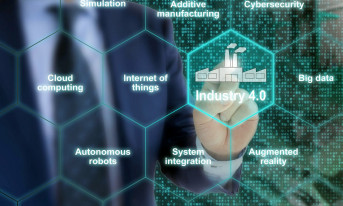

CO PRZYNIESIE CZWARTA REWOLUCJA PRZEMYSŁOWA?

Silna konkurencja i rosnące oczekiwania klientów sprawiają, że nie tylko wciąż trzeba zwiększać efektywność produkcji, ale należy także znaleźć sposób na jej personalizację, czyli wytwarzanie krótkich serii wyrobów zaprojektowanych pod kątem potrzeb konkretnego klienta. Ich cena nie powinna być przy tym większa od ceny towarów produkowanych masowo. To właśnie taka elastyczność ma być efektem czwartej rewolucji przemysłowej.

Środkiem do osiągnięcia tego celu będzie cyfryzacja oraz informatyzacja produkcji. Dzięki nim powstaną systemy cyberfizyczne (cyber-physical systems), z których rozwiną się inteligentne fabryki (Smart Factory), w których maszyny będą się komunikować i podejmować decyzje autonomicznie, a udział ludzi w procesie produkcyjnym zostanie ograniczony do niezbędnego minimum.

Interakcja będzie możliwa nie tylko między maszynami, maszynami i ludźmi, ale też całymi, niezależnymi dotychczas, etapami produkcji. Dzięki temu nie będą one już, jak do tej pory, optymalizowane oddzielnie, lecz współzależnie. W rezultacie łańcuch dostaw stanie się bardziej elastyczny, zaś produkcja jeszcze wydajniejsza i szybsza.

Przemysł 4.0 już tu jest!

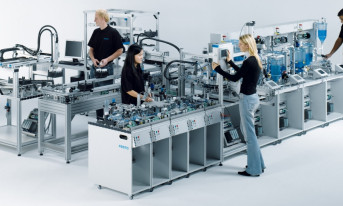

Poszczególne elementy oraz etapy produkcji są bowiem identyfikowane za pomocą znaczników RFID. Dzięki temu dziewięć stacji linii produkcyjnej rozpoznaje, jaki powinien być kolejny etap montażu. System sterowania maszyny (PLC) otrzymuje odpowiednie dane z serwera, a do każdej stacji dostarczana jest wymagana liczba potrzebnych części. Ponadto pracownik, po zalogowaniu się na stanowisku roboczym, może przeczytać na monitorze instrukcje dotyczące danego wariantu produktu oraz informacje o kolejnym kroku, w wybranym języku oraz w postaci dostosowanej do jego kwalifikacji. |

TECHNOLOGIE PRZYSZŁOŚCI ZWIĄZANE Z PRZEMYSŁEM 4.0

Przewiduje się, że czwartą rewolucję przemysłową zapoczątkuje kilka nowych technologii. Na pierwszym miejscu wymieniany jest Internet Rzeczy (Internet of Things). Będą nim przesyłane ogromne ilości danych, wymagane w związku z tym będą zaawansowane metody ich przetwarzania. Dlatego rozwijane są techniki analizy dużych zbiorów danych (Big Data) i chmury obliczeniowe (Cloud Computing). Dla upowszechnienia się Internetu Rzeczy w przemyśle kluczowe znaczenie będzie miało również zapewnienie cyberbezpieczeństwa.

Z informacji z tego źródła będą korzystać m.in. w pełni autonomiczne roboty oraz pojazdy do transportu wewnętrznego. W fabrykach przyszłości człowiek będzie również mógł bezpiecznie współpracować z robotami ramię w ramię.

Do technologii, które umożliwią personalizację produkcji, zalicza się oprócz tego druk addytywny (3D), zaawansowane symulacje, rzeczywistość wirtualną i rozszerzoną. Dopełnieniem wszystkich powyższych będzie pełniejsza integracja systemów informatycznych w obrębie przedsiębiorstwa i na różnych etapach, od produkcji po dystrybucję wyrobów.

Tomasz Haiduk, dyrektor branż przemysłowych w firmie Siemens

Przemysł 4.0 to definicja przemian cyfrowych zachodzących w całej światowej gospodarce

Przemysł 4.0 to definicja przemian cyfrowych zachodzących w całej światowej gospodarce

- Czym jest Przemysł 4.0? Jak należy rozumieć hasło "Przemysł 4.0" - jako realną technologię, koncepcję czy może raczej zbiór technologii zapewniający efekty synergii dla firm przemysłowych?

Przemysł 4.0 to definicja przemian cyfrowych zachodzących w całej światowej gospodarce. Chcemy spopularyzować myślenie o przemyśle w ujęciu holistycznym, bo takie podejście pozwala ludziom zajmującym się technologią spojrzeć w sposób bardziej kompleksowy na rozwiązania dla branży i poszukiwać technologii, które będą się bronić nie tylko w zakresie realizacji bieżących celów, ale także pozwolą przygotować zakład do tego, co niesie przyszłość.

- Jakie są korzyści z wdrażania nowoczesnych rozwiązań zgodnych z koncepcją Przemysłu 4.0?

Należy zauważyć, że czwarta rewolucja przemysłowa jest szansą rozwoju zwłaszcza dla średniej wielkości przedsiębiorstw przemysłowych. W głównej mierze dlatego, że bariera dostępności najnowszych technologii produkcji staje się coraz łatwiejsza do przekroczenia oraz w związku z tym, że szybciej i bardziej elastycznie reagują na potrzeby rynku. Tańsza staje się automatyzacja, roboty przemysłowe są coraz łatwiejsze w programowaniu i w rezultacie koszty inwestycji są coraz niższe.

O tym, jak ważna jest rewolucja cyfrowa i Industry 4.0 dla Siemensa, świadczy m.in. to, że "Cyfrowe Przedsiębiorstwo" jest naszym hasłem podczas najbliższych targów Hannover Messe 2017. Na targach Siemens zaprezentuje, w jaki sposób firmy przemysłowe dowolnej wielkości mogą skorzystać na rewolucji cyfrowej. Motywem przewodnim stoiska, zajmującego 3500 metrów kwadratowych powierzchni w hali 9, będzie stale rozwijana oferta produktów umożliwiających realizację koncepcji pełnej cyfrowości przedsiębiorstwa - "Digital Enterprise".

- Jak wygląda obecny stopień adaptacji rozwiązań zgodnych z Przemysłem 4.0 w polskim przemyśle? Jakie są działania firm i gdzie występują bariery w implementacji omawianych rozwiązań?

Wyniki badań "Smart Industry Polska 2016", które Siemens przeprowadził wspólnie z Millward Brown, wskazują, że polskie przedsiębiorstwa zdają sobie sprawę z rewolucji cyfrowej i robią wszystko, by się na nią przygotować. W ankietowanych firmach przeważała opinia o nowoczesności stosowanych obecnie przez nie systemów sterowania produkcją. Za nowatorskie swoje systemy sterowania uznało łącznie aż 35% badanych.

W większości firm postępuje zatem adaptacja do zmian i przekształcenia mające poprawić konkurencyjność na rynku. Bariery w implementacji Industry 4.0 mogą być różne, ale należałoby się im szczegółowo przyjrzeć poprzez pryzmat profesjonalnie przeprowadzonych badań. Siemens ma w planach realizację takiego badania i chętnie podzieli się jego wynikami w najbliższej przyszłości.

- Jakich firm dotyczy czwarta rewolucja przemysłowa? Czy wdrażanie nowoczesnych rozwiązań IT oraz zmian procesów produkcyjnych jest dzisiaj dla wszystkich wymogiem, aby pozostać na rynku konkurencyjnym?

Wdrażanie nowoczesnych rozwiązań i podnoszenie konkurencyjności produkcji od pewnego czasu jest wymogiem na rynku, a czwarta rewolucja przemysłowa nadała procesowi stałego dostosowywania się przedsiębiorstw do zmian technologicznych dodatkowej dynamiki. Warunkiem koniecznym, by nie "przespać" szansy na sukces w konkurencji na rynku jest uważne śledzenie zmian w technologii i w zachowaniach klientów nie tylko w Polsce, ale zwłaszcza w krajach, które są od naszego bardziej rozwinięte i szybciej podlegają przeobrażeniom.

Industry 4.0 odpowiada za zmiany w praktycznie każdej branży. Od tradycyjnych, takich jak na przykład branża odzieżowa, w której pojawiać się będzie tzw. odzież inteligenta komunikująca się z innymi urządzeniami, w branży AGD, gdzie zaistnieją m.in. inteligentne ekspresy do kawy, lodówki, a skończywszy na motoryzacji, którą czekają zmiany związane z upowszechnieniem się Internetu Rzeczy i postępów sztucznej inteligencji umożliwiającej działanie pojazdów autonomicznych.

Industrial IoT

PRZEMYSŁOWY INTERNET RZECZY

Internet bardzo zmienił nasze codzienne życie, media, handel i inne usługi, na przykład finansowe. Przewiduje się, że podobnie przełomową technologią okaże się Internet Rzeczy (Internet of Things, IoT), w którym bez udziału ludzi, za pośrednictwem globalnej sieci, będą się ze sobą komunikować przedmioty i urządzenia codziennego użytku, na przykład ubrania, pralki, lodówki. Z IIoT (Industrial Internet of Things) będzie się również korzystało w przemyśle. Dzięki globalnemu zasięgowi Internetu interakcja między maszynami i pomiędzy maszynami a ludźmi zyska nowe oblicze.

Internet bardzo zmienił nasze codzienne życie, media, handel i inne usługi, na przykład finansowe. Przewiduje się, że podobnie przełomową technologią okaże się Internet Rzeczy (Internet of Things, IoT), w którym bez udziału ludzi, za pośrednictwem globalnej sieci, będą się ze sobą komunikować przedmioty i urządzenia codziennego użytku, na przykład ubrania, pralki, lodówki. Z IIoT (Industrial Internet of Things) będzie się również korzystało w przemyśle. Dzięki globalnemu zasięgowi Internetu interakcja między maszynami i pomiędzy maszynami a ludźmi zyska nowe oblicze.

Aplikacje przemysłowego Internetu Rzeczy można podzielić na kilka grup. Do pierwszej z nich należy zaliczyć te, w przypadku których pozyskiwanie danych za pośrednictwem sieci IoT zastąpi tradycyjne, zwykle ręczne, metody. Zalety tego rozwiązania w dłuższej perspektywie to mniejsze koszty, oszczędność czasu, dokładniejsze odczyty oraz efektywniejsze wykorzystanie pracowników.

Krzysztof KuźniarzINEE

Pomijając definicje, w dużym uproszczeniu można powiedzieć, że jest to połączenie kilku dotychczasowych obszarów komunikacji w przedsiębiorstwie produkcyjnym w jeden wspólny system oraz idące za tym zmiany w funkcjonowaniu przedsiębiorstwa. Obecnie w typowym, dużym zakładzie produkcyjnym istnieje co najmniej kilka standardów komunikacji np. Profibus, Modbus i Profinet. Oczywiście, spora część danych trafia w taki czy inny sposób do jakiegoś systemu nadrzędnego np. SCADA, a później np. do systemu ERP, ale są to raczej szczątkowe dane, głównie raporty. W inteligentnej fabryce (smart factory) dane procesowe są dostępne z każdego miejsca w zakładzie i poza nim, oczywiście dla uprawnionych osób oraz maszyn i systemów, a większość procesów odbywa się bez udziału człowieka. Rola tego ostatniego ogranicza się do kontroli, zarządzania i wprowadzania większych modernizacji. Niewielkie "dostrajanie" fabryki odbywa się automatycznie na podstawie analizy danych historycznych i bieżących.

Choć brzmi to jak teoria, a dla niektórych jak czysta abstrakcja, koncepcja Przemysłu 4.0 jest już wdrażana w wielu miejscach na świecie. Produkty są znakowane tagami RFID, przez co stają się "widoczne", robot umieszcza je na palecie, autonomiczne pojazdy transportują je do inteligentnych magazynów wysokiego składowania, skąd po otrzymaniu zlecenia np. z systemu ERP magazyn wydaje towar. Wiele firm korzysta z chmur obliczeniowych lub nawet ma własną.

Spokojnie i etapami - wymiana od razu całej infrastruktury raczej nie jest konieczna. Chyba każdy zakład ma dzisiaj sieć Ethernet i ważne jest, żeby podłączyć do niej wszystkie maszyny i systemy sterowania, chociażby pośrednio, a także wdrożyć odpowiednie oprogramowanie. Z pomocą przyjdą tu nowoczesne systemy typu MES oraz standard OPC, a także chmury obliczeniowe i oprogramowanie do analizy dużej ilości danych (BI). |

ZASTOSOWANIA IIOT

O tym, że przynosi to efekty takie jak omawiane, świadczy przykład spoza przemysłu - dotyczący inteligentnych liczników np. energii elektrycznej, wody, ciepła i gazu (smart meters). Dostawcy mediów, zachęceni tymi korzyściami, coraz częściej inwestują we wdrożenia mierników z możliwością autonomicznej, dwukierunkowej komunikacji z serwerami firmy.

O tym, że przynosi to efekty takie jak omawiane, świadczy przykład spoza przemysłu - dotyczący inteligentnych liczników np. energii elektrycznej, wody, ciepła i gazu (smart meters). Dostawcy mediów, zachęceni tymi korzyściami, coraz częściej inwestują we wdrożenia mierników z możliwością autonomicznej, dwukierunkowej komunikacji z serwerami firmy.

Kolejnym zastosowaniem Internetu Rzeczy jest zbieranie danych o stanie wyposażenia i przebiegu procesów produkcyjnych. Analizując je, można wykryć przyczyny zmian wskaźników wydajności, źródła awarii oraz w czasie rzeczywistym obserwować skutki podejmowanych decyzji.

Dane z sieci IoT można także wykorzystać w prognozowaniu wystąpienia problemów w działaniu wyposażenia linii produkcyjnych. W predykcyjnym utrzymaniu ruchu, na podstawie odczytów parametrów maszyn i urządzeń charakteryzujących ich stan i wydajność, analizowanych w połączeniu z danymi archiwalnymi, można zawczasu wykryć oznaki zbliżającej się awarii.

Internet Rzeczy w przemyśle

Inteligentne narzędzia Dzięki czujnikom, pamięci i możliwości komunikacji, rejestrują one działania personelu, analizują je, dopasowują swoje ustawienia, na przykład siłę wkręcania, do potrzeb zadania, i zapisują jego wyniki w bazie danych. Te ostatnie są później analizowane pod kątem poprawy wydajności i jakości montażu. Inteligentne produkty Na podstawie takich danych producent będzie mógł zaoferować swoim klientom nowe usługi, na przykład: zdalny monitoring, dzięki któremu użytkownik będzie informowany o problemach, dostarczanie powiadomień odnośnie do tego, jakie działania powinien on podjąć w danej sytuacji i gromadzenie danych, na przykład o sposobie użycia produktu. Inteligentne produkty będą także w stanie komunikować się z innymi. |

CZYM SĄ DANE TYPU BIG DATA?

Potencjałowi przemysłowego Internetu Rzeczy dorównują wyzwania towarzyszące jego wdrażaniu. Jednym z nich jest ogromna ilość danych, jakie będą za jego pośrednictwem przesyłane. Aby miały wartość, trzeba je odpowiednio przetworzyć, tak aby z szumu informacyjnego wychwycić to, co można wykorzystać w praktyce. Nie będzie to proste, bo dane z IIoT będą specyficzne.

Zalicza się je bowiem do grupy dużych zbiorów danych (Big Data), których gromadzenie, a potem analiza wykracza poza możliwości przedsiębiorstwa, które je pozyskuje. Wynika to z ich ilości, którą liczy się w petabajtach, a nawet większych jednostkach, szybkości transmisji w dwóch kierunkach (nadawanie, odbiór) i różnorodności (dane numeryczne, tekstowe, obraz, wideo).

Na szczęście postęp w zakresie cen oraz technologii pamięci oraz mocy obliczeniowej procesorów umożliwia już implementację technik przetwarzania dużych zbiorów danych, które pozwalają na wykrycie w nich ukrytych wzorców, trendów oraz korelacji między nimi. Braki w firmowej infrastrukturze informatycznej można z kolei przezwyciężyć dzięki chmurze obliczeniowej.

Co hamuje rozwój IIoT?Nie tylko obawy o cyberbezpieczeństwo w sieciach Przemysłowego Internetu Rzeczy hamują jego upowszechnianie się. Kolejną ważną kwestią jest brak standaryzacji. Problemem jest również brak interoperacyjności pomiędzy przyszłymi potencjalnymi węzłami sieci Industrial IoT. W środowisku przemysłowym bowiem czas życia systemów i ich elementów jest znacznie dłuższy niż na przykład w elektronice użytkowej. W związku z tym, że w użyciu nie zawsze są urządzenia kompatybilne z najnowszymi standardami, ich modyfikacja albo wymiana w celu zapewnienia tej zgodności mogą okazać się bardzo kosztowne. Tutaj pojawia się kolejna bariera. Przedsiębiorcy bowiem nie są skłonni do ponoszenia z góry nadmiernych kosztów, jeżeli zwrot z inwestycji nie jest pewny. Technologię tak niedojrzałą i nieprzetestowaną jak Internet Rzeczy można niestety zaliczyć do tego grona. Czynnikiem hamującym jest też coraz silniej odczuwalny w przemyśle brak wykwalifikowanej kadry inżynierskiej. |

ZALETY CHMURY

Różnorodność usług z zakresu cloud computing pozwala wybrać najkorzystniejsze rozwiązanie. Wyróżnić można trzy: dostarczanie przez Internet oprogramowania (Software as a Service, SaaS), platformy (Platform as a Service, PaaS) albo infrastruktury (Infrastructure as a Service, IaaS). Do zalet chmury obliczeniowej zalicza się mniejsze koszty, w porównaniu do zakupu na własność sprzętu i/lub oprogramowania, dostępność zawsze najnowszych rozwiązań, o co dba dostawca usług i skalowalność, czyli możliwość korzystania z zasobów (i płatności za nie) tylko w takim wymiarze, jaki jest aktualnie potrzebny.

Różnorodność usług z zakresu cloud computing pozwala wybrać najkorzystniejsze rozwiązanie. Wyróżnić można trzy: dostarczanie przez Internet oprogramowania (Software as a Service, SaaS), platformy (Platform as a Service, PaaS) albo infrastruktury (Infrastructure as a Service, IaaS). Do zalet chmury obliczeniowej zalicza się mniejsze koszty, w porównaniu do zakupu na własność sprzętu i/lub oprogramowania, dostępność zawsze najnowszych rozwiązań, o co dba dostawca usług i skalowalność, czyli możliwość korzystania z zasobów (i płatności za nie) tylko w takim wymiarze, jaki jest aktualnie potrzebny.

Jak widać, nie brak już rozwiązań technicznych, które pozwolą okiełznać ogromne ilości danych, jakich przepływu można się spodziewać w sieciach IIoT. Większym problemem, który hamuje upowszechnianie się Przemysłowego Internetu Rzeczy, jest kwestia zapewnienia bezpiecznej łączności i zachowania prywatności danych. Im bowiem więcej urządzeń jest podłączonych do Internetu, tym większa jest to zachęta dla ludzi o złych zamiarach do tego, aby podejmować próby ataków hakerskich i tym łatwiejsze staje się ich przeprowadzanie.

Roboty autonomiczne i współpracujące

Dużo nadziei i emocji wywołuje możliwość wykorzystania danych z sieci IIoT do zapewnienia całkowitej niezależności maszynom produkcyjnym. Przykładem tych ostatnich są autonomiczne roboty.

Dużo nadziei i emocji wywołuje możliwość wykorzystania danych z sieci IIoT do zapewnienia całkowitej niezależności maszynom produkcyjnym. Przykładem tych ostatnich są autonomiczne roboty.

CO CECHUJE ROBOTY AUTONOMICZNE?

Są to inteligentne maszyny, które są w stanie wykonywać zadania samodzielnie, bez bezpośredniej kontroli człowieka. Podstawowym wymaganiem, które powinien spełniać taki robot, jest zdolność do zadbania o swój stan.

Aby było to możliwe, robot musi go monitorować, w tym celu wyposaży się go w odpowiednie czujniki, a z wyników pomiarów wyciągać wnioski, co będzie wymagać implementacji w jego układzie sterowania algorytmów uczenia się maszynowego i innych z dziedziny sztucznej inteligencji.

Dzięki samokontroli stanu niepotrzebne będą regularne inspekcje. Co więcej - tak jak w przypadku predykcyjnego utrzymania ruchu, niektórym problemom będzie można zapobiec, nim się jeszcze nimi staną.

|

|

ROBOTY WSPÓŁPRACUJĄCE

Roboty autonomiczne muszą być także wyposażone w czujniki do detekcji otoczenia. Potrzebują ich, aby, po pierwsze, móc zrealizować swoje zadania, a po drugie - aby nie uszkodzić stanowiska pracy i redukować stwarzane zagrożenie. Jeśli chodzi o to ostatnie, to próbkę możliwości robotów autonomicznych dają roboty, które współpracują z ludźmi, ramię w ramię, bez dodatkowych zabezpieczeń, takich jak wygrodzenia i różnego rodzaju blokady.

|

|

Roboty te, dzięki czujnikom siły instalowanym w przegubach, są w stanie wykryć kolizję z innymi obiektami i mogą na nią właściwie zareagować. Dzięki implementacji funkcji szybkiego hamowania i algorytmów detekcji kolizji w kontrolerze i serwonapędom o małej inercji, maszyna taka zwykle natychmiast się zatrzymuje. Może też odsunąć się na bok.

Skutki zderzenia z robotem łagodzi się przez wykończenie jego elementów, m.in. zaokrąglone krawędzie i pokrycie ich miękkimi tworzywami. Ponadto do ich budowy używa się lekkich materiałów i wyposaża je w amortyzowane osłony, które absorbują wstrząsy i zmniejszają oddziaływanie na ciało człowieka podczas hamowania.

Cyberbezpieczeństwo w przemyśle

W rozdziale dotyczącym Przemysłowego Internetu Rzeczy była mowa o możliwych zagrożeniach, w tym ze strony hakerów. Sprawa jest poważna, bowiem celem takich działań w przypadku IIoT może być na przykład szpiegostwo przemysłowe lub chęć uszkodzenia lub zniszczenia majątku konkurencyjnego zakładu produkcyjnego maszyn - na przykład poprzez ich rozregulowanie, albo innej infrastruktury - np. przez wywołanie wybuchu. Przestępcy mogą też zaatakować, żeby zniszczyć, bądź pogorszyć jakość wyrobów, na przykład przez modyfikację ich receptur.

W rozdziale dotyczącym Przemysłowego Internetu Rzeczy była mowa o możliwych zagrożeniach, w tym ze strony hakerów. Sprawa jest poważna, bowiem celem takich działań w przypadku IIoT może być na przykład szpiegostwo przemysłowe lub chęć uszkodzenia lub zniszczenia majątku konkurencyjnego zakładu produkcyjnego maszyn - na przykład poprzez ich rozregulowanie, albo innej infrastruktury - np. przez wywołanie wybuchu. Przestępcy mogą też zaatakować, żeby zniszczyć, bądź pogorszyć jakość wyrobów, na przykład przez modyfikację ich receptur.

Do ataków hakerskich na przemysłowe systemy sterowania i automatyki dochodzi już od dawna. Sztandarowy przykład to robak Stuxnet, który został wykryty w 2010 roku. Prawdopodobnie na skutek przeprogramowania przez niego sterowników PLC doszło do awarii w irańskiej elektrowni jądrowej. W 1992 roku pracownik litewskiej elektrowni nuklearnej wprowadził wirusa do systemu sterowania w jednym z reaktorów.

Z kolei w 2013 roku irańscy hakerzy włamali się do komputera sterującego pracą zapory pod Nowym Jorkiem, a rok później włamano się do sieci zakładowej firmy, która zarządzała elektrowniami nuklearnymi w Korei Południowej. W 2015 hakerzy spowodowali awarię sieci energetycznej na Ukrainie.

Najsłabszym ogniwem okazuje się przeważnie człowiek. Próbuje się temu zaradzić, kontrolując dostęp do kluczowych zasobów zakładu. Poza tym stosuje się firewalle, szyfrowanie danych, programy antywirusowe i... nie podłącza się systemów sterowania i automatyki do sieci korporacyjnej ani Internetu. To ostatnie przeczy idei IIoT. Jeżeli zaś chodzi o pozostałe metody, to przenikanie się świata cyfrowego z fizycznym na tak ogromną skalę wymusi adekwatne rozszerzenie ich zasięgu.

BEZPIECZEŃSTWO W SIECIACH INDUSTRIAL IOT

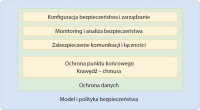

Rys. 1. Główne funkcje bezpieczeństwa w sieciach Przemysłowego Internetu Rzeczy

Cyberbezpieczeństwu w kontekście sieci Przemysłowego Internetu Rzeczy poświęca się coraz więcej uwagi. Organizacje, które powstały, żeby popularyzować IIoT, tworzą specjalne grupy robocze zajmujące się tym tematem. Przykład to jednostka wydzielona w obrębie organizacji Industrial Internet Consortium. Wynikiem prac Security Working Group IIC jest dokument pt. Industrial Internet of Things Security Framework. Wśród autorów tego opracowania znaleźli się przedstawiciele m.in. firm Intel, Fujitsu, General Electric, ABB, Belden, Schneider Electric, IBM, Symantec, Microsoft, Oracle oraz Cisco.

Na rysunku 1 przedstawiono najważniejsze funkcje, które należy zrealizować, aby zabezpieczyć sieci Przemysłowego Internetu Rzeczy. Podzielono je na trzy grupy zobrazowane jako warstwy. Najwyższa z nich obejmuje cztery główne funkcje bezpieczeństwa. Jedną z nich jest ochrona punktu końcowego (Endpoint Protection), czyli każdego elementu sieci IIoT przetwarzającego, wysyłającego i odbierającego dane.

Może on być częścią systemu sterowania lub komponentem sieciowym. Przykłady to: sensory, sterowniki PLC, koncentratory sieciowe i serwery w chmurze obliczeniowej. Poziom ochrony, wymagany i możliwy do uzyskania, determinują specyfika oraz ograniczenia sprzętowe albo programowe punktu końcowego. Bezwzględnie powinien on jednak zapewniać dostępność, poufność oraz integralność funkcji danego urządzenia.

OCHRONA PUNKTU KOŃCOWEGO I INNE FUNKCJE BEZPIECZEŃSTWA

W dokumencie Industrial Internet of Things Security Framework wymieniono kilka zabezpieczeń, które obowiązkowo muszą zostać wdrożone dla punktu końcowego. Należy go m.in. chronić przed ingerencją fizyczną, czyli uniemożliwić jego modyfikację albo kradzież i zapewnić tzw. root of trust, który będzie podstawą do uwiarygodnienia dla sprzętu i/albo oprogramowania urządzenia. Ponadto trzeba umożliwić jego unikalną identyfikację i zadbać, by był właściwie skonfigurowany. Konieczna jest kontrola dostępu oraz aktualizacja oprogramowania. Punkt końcowy powinien być także monitorowany pod kątem anomalii, które mogą być oznaką zewnętrznej ingerencji.

Pozostałe trzy funkcje bezpieczeństwa to: zabezpieczenie komunikacji i łączności (Communications and Connectivity Protection), monitoring oraz analiza bezpieczeństwa (security monitoring and analysis) oraz konfiguracja bezpieczeństwa i zarządzanie (Security Configuration & Management). W modelu z rysunku 1 znajdują się warstwy: ochrony danych (Data Protection) i modelu i polityki bezpieczeństwa (Security Model and Policy).

BEZPIECZNA KOMUNIKACJA, MONITORING I ANALIZA

Według Industrial Internet of Things Security Framework w ramach funkcji zabezpieczenia komunikacji i łączności powinno się zaimplementować środki ochronne, które m.in. zapewnią: nienaruszalność fizycznego połączenia (sieci przewodowej, sieci bezprzewodowej), bezpieczeństwo komunikacji pomiędzy punktami końcowymi za pomocą zabezpieczeń kryptograficznych, ochronę przepływu informacji, na przykład przez segmentację, dzięki której do newralgicznych systemów i sieci docierać będą tylko dane dla nich bezpieczne, monitoring sieci pod kątem niepożądanej ingerencji z zewnątrz (inspekcję pakietów, analizę logów sieci) i kontrolę dostępu do sieci.

Według Industrial Internet of Things Security Framework w ramach funkcji zabezpieczenia komunikacji i łączności powinno się zaimplementować środki ochronne, które m.in. zapewnią: nienaruszalność fizycznego połączenia (sieci przewodowej, sieci bezprzewodowej), bezpieczeństwo komunikacji pomiędzy punktami końcowymi za pomocą zabezpieczeń kryptograficznych, ochronę przepływu informacji, na przykład przez segmentację, dzięki której do newralgicznych systemów i sieci docierać będą tylko dane dla nich bezpieczne, monitoring sieci pod kątem niepożądanej ingerencji z zewnątrz (inspekcję pakietów, analizę logów sieci) i kontrolę dostępu do sieci.

Jeżeli z kolei chodzi o funkcję monitoringu oraz analizy bezpieczeństwa, to wyodrębniono w niej trzy akcje:

- monitoring, obejmujący punkty końcowe i komunikację, zdalne logowania i łańcuch dostaw,

- analizę, której celem jest wykrycie luk w zabezpieczeniach i zagrożeń przez obserwację typowych, dozwolonych operacji w systemie i ich zapamiętywanie oraz wykrywanie działań niedozwolonych,

- działanie.

To ostatnie obejmuje trzy typy reakcji: zapobieganie atakowi poprzez wykrywanie oznak prób jego dokonania, odpowiedź na atak oraz próbę przywrócenia normalnego stanu systemu po ataku i analizę luk, które wykorzystano do jego przeprowadzenia.

Z pełnym opisem tych i pozostałych funkcji bezpieczeństwa i przykładami ich realizacji można się zapoznać na stronie internetowej http://www.iiconsortium.org/IISF.htm, gdzie został udostępniony dokument Industrial Internet of Things Security Framework.

Tomasz Michalski, dyrektor handlowy w Pepperl+Fuchs

Przemysł 4.0 to przełamywanie granic pomiędzy dotychczas odrębnymi systemami w zakładach przemysłowych

Przemysł 4.0 to przełamywanie granic pomiędzy dotychczas odrębnymi systemami w zakładach przemysłowych

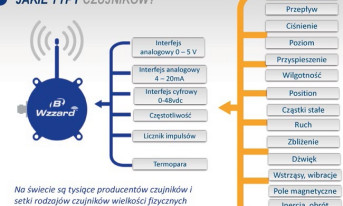

- Jak należy rozumieć hasło "Przemysł 4.0" - jako realną technologię, koncepcję czy może raczej zbiór technologii zapewniający efekty synergii dla firm przemysłowych?

Projekt Przemysł 4.0 niesie nową funkcjonalność, która swoją rewolucyjnością porównywalna jest z wdrożeniem silnika parowego czy linii produkcyjnej. W fabryce przyszłości, dzięki integracji systemów informatycznych, baz danych, układów automatyki i robotyki, procesy będą odbywały się automatycznie. Trend ten potwierdza przyszły rozwój oraz silną pozycję automatyzacji i produkcji przemysłowej.

W nowoczesnych systemach produkcyjnych każda zmiana na nową wersję produktu wymaga wykonania skomplikowanych działań i modyfikacji, które są opłacalne tylko przy dużym nakładzie. Jednym z głównych celów Przemysłu 4.0 jest umożliwienie produktu w małych partiach lub nawet dla pojedynczych klientów w warunkach oraz cenach możliwych do uzyskania tylko w zautomatyzowanej produkcji masowej.

- Czy Industry 4.0 jest dla naszej branży bardziej hasłem z obszaru marketingu, czy obszarem realnego rozwoju?

Z pewnością Przemysł 4.0 jest dla branży automatyki przemysłowej obszarem do realnego rozwoju. Nazwa "Przemysł 4.0" oznacza połączenie przy użyciu sieci wszystkich komponentów, maszyn i instalacji w celu minimalizacji luk w informacjach i nośnikach, optymalizacji procesów i oszczędności cennych zasobów. Wymaga to zastosowania nowych komponentów umożliwiających inteligentną komunikację i integrację. Koncepcja Przemysłu 4.0 stanowi swego rodzaju impuls do prac nad nowymi rozwiązaniami, które spowodują realny rozwój firm i wpasowują się w nową koncepcję. W firmie Pepperl+Fuchs idea ta nosi nazwę "Sensorik 4.0".

- Jaki jest obecny stopień adaptacji rozwiązań zgodnych z Przemysłem 4.0 w Polsce?

Jedynie duża automatyzacja pozwoli naszemu przemysłowi być konkurencyjnym na arenie międzynarodowej. Jak pokazują różnego rodzaju badania i raporty, mamy w tej dziedzinie sporo do nadrobienia. Bez usprawnienia tych zaległości ciężko będzie wdrożyć koncepcję Przemysłu 4.0. Z naszych obserwacji oraz z prognoz analityków sytuacja w polskich przedsiębiorstwach zaczyna i będzie zmieniać się na korzyść.

- Jakie są, podsumowując, korzyści i jednocześnie wyzwania związane z integracją obszarów IT oraz automatyki?

Koncepcją standardu Przemysł 4.0 jest przełamanie granic, które obecnie istnieją jeszcze w wielu miejscach. Pozwala ona zbliżyć do siebie systemy, które do tej pory były całkowicie odrębne. Wyłaniające się nowe struktury sieciowe - pozbawione separacji na poszczególne warstwy w samym zakładzie, co obecnie nie jest jeszcze powszechne - umożliwią naprawdę elastyczną realizacje produktu.

Te struktury sieciowe umożliwiają adaptację komunikacji zarówno w strukturze pionowej w zakładzie, jak i w strukturze poziomej w łańcuchu zwiększania wartości. Pod tym względem bezpieczeństwo danych będzie równie ważne jak znalezienie nowego, elastycznego podejścia do wyodrębnienia źródeł informacji i osiągnięcie ogólnoświatowego porozumienia dotyczącego ustandaryzowanego protokołu.

Na Przemysł 4.0 w docelowym kształcie musimy jeszcze poczekać, ale niewątpliwie przyszłość będzie należała do tej koncepcji.

Wirtualna i rozszerzona rzeczywistość

CYFROWE MAKIETY

Wraz z rozwojem koncepcji Industry 4.0 można oczekiwać, że w zakładach przemysłowych zwiększy się wykorzystanie modeli komputerowych, technik oraz narzędzi do symulacji i trójwymiarowej wizualizacji do planowania i analizowania struktury zakładu, procesów produkcyjnych oraz produktów. Przykładem są cyfrowe makiety, czyli umieszczone w trójwymiarowej przestrzeni komputerowe modele obiektów - na przykład kompleksów budynków lub linii montażowych, o wszystkich cechach prawdziwego obiektu możliwych do odwzorowania w postaci cyfrowej.

Wraz z rozwojem koncepcji Industry 4.0 można oczekiwać, że w zakładach przemysłowych zwiększy się wykorzystanie modeli komputerowych, technik oraz narzędzi do symulacji i trójwymiarowej wizualizacji do planowania i analizowania struktury zakładu, procesów produkcyjnych oraz produktów. Przykładem są cyfrowe makiety, czyli umieszczone w trójwymiarowej przestrzeni komputerowe modele obiektów - na przykład kompleksów budynków lub linii montażowych, o wszystkich cechach prawdziwego obiektu możliwych do odwzorowania w postaci cyfrowej.

Przegląda się je pod kątem rozmieszczenia wyposażenia oraz zagospodarowania przestrzeni, co pozwala szybko wykryć jej ograniczenia. Można też uruchamiać ich symulacje, aby sprawdzić działanie obiektu w różnych konfiguracjach i warunkach, na przykład w razie awarii sprzętu. Pozoruje się też tzw. wąskie gardła spowodowane blokadą lub opóźnieniami w przepływie materiałów, analizując wpływ takich sytuacji na pracę zakładu.

Do projektu można ponadto wprowadzać modele pracowników oparte na biomechanicznych modelach odwzorowujących ludzkie ruchy. Pozwala to na przykład sprawdzić optymalność organizacji stanowiska pracy pod kątem bezpieczeństwa, wygody oraz wydajności pracy.

RZECZYWISTOŚĆ WIRTUALNA I ROZSZERZONA

Rozszerzeniem technik symulacyjnych jest wirtualna rzeczywistość. Dzięki okularom 3D cyfrowe makiety można oglądać w taki sposób, aby odnieść wrażenie, że jest się w środku projektowanego zakładu. Dostępne są także narzędzia, które pozwalają przenieść ruchy osoby ubranej w specjalny kombinezon do cyfrowego modelu.

Uzupełnieniem wirtualnej rzeczywistości jest rzeczywistość rozszerzona (Augmented Reality), tworzona w wyniku połączenia modeli 3D z cyfrowymi fotografiami lub wideo rzeczywistych obiektów. Jednym z jej zastosowań jest projektowanie prototypów produktów.

Rzeczywistość rozszerzona pozwala skonfrontować już wykonane elementy z modelami cyfrowymi pozostałych części urządzenia. Można w ten sposób przeanalizować różne warianty projektu przed podjęciem ostatecznej decyzji o produkcji danego elementu, a także zweryfikować już wykonane części, sprawdzając na przykład liczbę i położenie otworów na śruby oraz odstępy, które dzielą podzespoły.

Symulacje i wirtualna rzeczywistość urzeczywistniają idee, nowe rozwiązania i konstrukcje w postaci cyfrowych modeli. Kolejna technologia, z którą Przemysł 4.0 wiąże ogromne nadzieje, umożliwia konwersję odwrotną, z ekranu komputera w obiekt rzeczywisty.

Drukowanie przyrostowe

CO ODRÓŻNIA DRUK 3D OD METOD TRADYCYJNYCH?

Chodzi oczywiście o wytwarzanie addytywne, co popularnie określa się mianem druku 3D. Jest to metoda produkcji obiektów trójwymiarowych przez łączenie kolejnych warstw materiałów (metali, tworzyw sztucznych) w przedmioty na podstawie ich komputerowych modeli. Realizuje się ją na kilka sposobów.

Chodzi oczywiście o wytwarzanie addytywne, co popularnie określa się mianem druku 3D. Jest to metoda produkcji obiektów trójwymiarowych przez łączenie kolejnych warstw materiałów (metali, tworzyw sztucznych) w przedmioty na podstawie ich komputerowych modeli. Realizuje się ją na kilka sposobów.

Jednym z nich jest metoda FDM (Fused Deposition Modeling), w której obiekt powstaje w wyniku nanoszenia kolejnych warstw stopionego materiału. SLS (Selective Laser Sintering) polega z kolei na spiekaniu proszków materiałów za pomocą wiązki lasera. W EBM (Electron Beam Melting) w tym celu używa się natomiast wiązki elektronów.

|

Technologie wytwarzania addytywnego wciąż są doskonalone. Główne kierunki ich rozwoju to:

|

Sposób formowania obiektów metodą druku przestrzennego diametralnie różni się od technik tradycyjnych. Te ostatnie mają bowiem charakter subtraktywny, ponieważ etapami wytwarzania są takie operacje jak szlifowanie, kucie, gięcie, cięcie, spawanie, klejenie, a na koniec dopiero montaż. Do wad tego podejścia zalicza się straty materiałowe, do których dochodzi w wyniku inwazyjnych operacji. Ponadto każdą z nich wykonuje się narzędziami / maszynami wyspecjalizowanymi w danej czynności, o nastawach dopasowanych do konkretnego wyrobu.

Ograniczenia te druku przestrzennego nie dotyczą. Strat materiałów w jego przypadku w zasadzie nie ma, jedna drukarka może wyprodukować jeden po drugim, całkowicie różne produkty, nawet razem z ruchomymi elementami, których nie trzeba montować. W ramce podsumowujemy zalety druku przestrzennego i kierunki, w jakich może się rozwijać ta technologia w przyszłości.

Tytan - materiał przyszłości dzięki drukowi 3D

Pierwszym z nich jest wysoka cena (około 50 razy wyższa od ceny stali). Drugim ograniczeniem, które jest głównym powodem, przez który użycie tytanu sprowadza się obecnie tylko do niszowych zastosowań w przemyśle lotniczym, implantach medycznych i biżuterii, jest trudność jego obróbki. Tytan bowiem w czasie cięcia twardnieje, co przyspiesza zużycie narzędzi tnących. Oprócz tego podczas spawania łatwo się zanieczyszcza, co z kolei wpływa na osłabienie spawów. Dzięki temu, że za pomocą drukarek przestrzennych można produkować całe komponenty, których nie trzeba rozcinać, na znaczeniu traci pierwsze ograniczenie. Jeżeli z kolei z czasem technologia wytwarzania addytywnego rozwinie się na tyle, że będzie można produkować coraz większe elementy, nie będzie potrzeby ich spawania. |

JAKI JEST POTENCJAŁ DRUKU 3D?

Drukowanie przestrzenne nie jest nową metodą, zostało bowiem wynalezione już ponad 30 lat temu. Dopiero jednak niedawno udało się skomercjalizować drukarki 3D. To sprawiło, że zrobiło się o nich głośno, przede wszystkim dzięki konstruktorom- amatorom, którzy zyskali narzędzie na miarę swoich możliwości finansowych, pozwalające na realizację ich projektów.

Wytwarzanie addytywne może znaleźć wiele różnych zastosowań także w przemyśle. Jednym z nich jest szybsze oraz tańsze budowanie prototypów, bez konieczności uruchamiania w tym celu całego procesu produkcyjnego.

Drukarki przestrzenne można również wykorzystać w produkcji, w której priorytetem jest jej elastyczność. Ich przeprogramowanie polega bowiem w zasadzie wyłącznie na wprowadzeniu nowego modelu cyfrowego, jest więc prostsze, szybsze oraz tańsze niż częste przestrajanie całej linii produkcyjnej.

Case study: Druk 3D

Elementy wydrukowane są zwykle lżejsze od tych wytwarzanych tradycyjnymi metodami. Wykorzystało to m.in. BMW. Konstruktorzy tej firmy za pomocą drukarek przestrzennych wyprodukowali ergonomiczne, lżejsze wersje narzędzi, z których korzystają pracownicy w jej zakładach. Dzięki temu udało się zmniejszyć ich wagę o ponad kilogram. Może się to wydawać niedużą wartością, jednak biorąc pod uwagę to, że personel w ciągu jednej zmiany posługuje się tymi narzędziami setki razy, odciążenie go nawet tylko o tyle robi znaczną różnicę. Oprócz tego lżejszymi narzędziami wygodniej się manipuluje. |

Dzięki temu z czasem będzie możliwe świadczenie usługi produkcji na żądanie. Klienci będą wówczas sami modyfikować cyfrowy model zamawianego produktu lub zlecać wykonawcy wprowadzenie konkretnych zmian. Dzięki temu gotowy produkt będzie spersonalizowany i unikalny.

Produkcja na żądanie zrewolucjonizuje także magazynowanie i logistykę. Dzięki drukarkom 3D magazyny staną się wirtualne, czyli będą mieć formę bazy danych komputerowych modeli detali, które będą wytwarzane wyłącznie na zamówienie. Jeżeli dodatkowo będą drukowane lokalnie, u dystrybutora, zmaleją koszty transportu oraz skróci się czas oczekiwania na dostawę. Szerzej druk 3D i jego obecne oraz przyszłe zastosowania omówimy w temacie numeru w następnym numerze APA.

Podsumowanie

Na zakończenie warto wyjaśnić, na czym może polegać pełniejsza integracja systemów informatycznych w obrębie przedsiębiorstwa. Przewiduje się, że nastąpi ona w dwóch kierunkach - w poziomym i pionowym. W przypadku konsolidacji horyzontalnej zintegrowane zostaną systemy informatyczne na różnych etapach, od projektowania produktu, planowania jego produkcji, po jej przebieg, a następnie dystrybucję wyrobów.

Na zakończenie warto wyjaśnić, na czym może polegać pełniejsza integracja systemów informatycznych w obrębie przedsiębiorstwa. Przewiduje się, że nastąpi ona w dwóch kierunkach - w poziomym i pionowym. W przypadku konsolidacji horyzontalnej zintegrowane zostaną systemy informatyczne na różnych etapach, od projektowania produktu, planowania jego produkcji, po jej przebieg, a następnie dystrybucję wyrobów.

Ważnymi informacjami będą się zatem wymieniać klienci, producenci i dostawcy. Integrację poziomą umożliwią głównie cyfryzacja oraz Internet Rzeczy. Konsolidacja wertykalna z kolei zacieśni współpracę systemów IT wszystkich warstw przedsiębiorstwa od poziomu obiektowego, przez systemy sterowania, po systemy zarządzania produkcją i przedsiębiorstwem.

|

|

Nie tylko Industry 4.0

W Szwecji działa program Produktion 2030, wspierający badania i innowacje w dziedzinie produkcji, z kolei w Finlandii program Industrial Internet Business Revolution. Celem ostatniej inicjatywy jest finansowanie projektów w zakresie digitalizacji i obróbki dużych ilości danych na potrzeby m.in. komunikacji M2M oraz procesów produkcyjnych. Firmy belgijskie, które planują rozwijać technologie i procesy związane z inteligentną produkcją, mogą natomiast dołączyć do programu Made Different. W Polsce przykładem programu sektorowego skierowanego do branży lotniczej był INNOLOT. W ramach tej inicjatywy dofinansowano przedsięwzięcia, które zwiększały konkurencyjność polskiej gospodarki w obszarze produktów wysokiej techniki dla sektora lotniczego przez wzrost liczby wdrożonych innowacyjnych rozwiązań i wzmocnienie współpracy przedsiębiorców z jednostkami badawczymi. Reszta świata nie pozostaje w tyle. Na przykład w USA działa organizacja Industrial Internet Consortium. Jej zadaniem jest m.in. promowanie rozwiązań z zakresu Internetu Przemysłowego, wymiana najlepszych praktyk pomiędzy jej członkami i definiowanie standardów do wymiany danych pomiędzy systemami cyberfizycznymi a pozostałymi w zakładzie. W Chinach natomiast rząd ogłosił niedawno plan dziesięcioletni Made in China 2025. Dzięki m.in. wdrażaniu założeń Przemysłu 4.0 kraj ten ma nadzieję przekształcić się w gospodarkę innowacyjną. |

Tematy numerów w kolejnych miesiącach

W podsumowaniu artykułu należy też zaznaczyć, że trudno jest już teraz przewidzieć, w jakim kierunku ewoluowała będzie koncepcja Przemysłu 4.0, a wraz z nią zachodząca rewolucja przemysłowa. Nie można mieć stuprocentowej pewności, że przyszła rzeczywistość pokryje się z obecnymi przewidywaniami. Zmiany następują bardzo szybko i pewne pozornie niszowe technologie, czego przykładem jest druk 3D, rozwijają się bardzo szybko i na skalę globalną, zaś te, w których pokłada się ogromne nadzieje - jak kilka lat temu Google Glass, mogą okazywać się rozczarowaniem.

Jarosław Gracel, członek zarządu operacyjnego w ASTOR

Pomagamy przedsiębiorstwom tworzyć praktyczne scenariusze wdrażania Przemysłu 4.0 w ich organizacjach

Pomagamy przedsiębiorstwom tworzyć praktyczne scenariusze wdrażania Przemysłu 4.0 w ich organizacjach

- Jakie są kluczowe obszary związane z Przemysłem 4.0? Jak bardzo jest to odmienne od dotychczasowego podejścia do automatyzacji i informatyzacji przedsiębiorstw?

Przemysł 4.0 łączy w sobie obszary innowacji technicznych oraz koncepcji organizacji łańcucha wartości, które zmieniają produkcję przemysłową w rewolucyjny sposób. Dodatkowo, technologie Przemysłu 4.0 otwierają dalsze trzy drogi innowacji. Pierwszą jest indywidualizacja oferty, dzięki bardziej elastycznym liniom produkcyjnym, robotyzacji i technologii druku 3D.

Druga możliwość to wejście na nowe rynki za pomocą innowacyjnych modeli biznesowych. Trzecia droga wiąże się z wykorzystaniem rozszerzonej rzeczywistości w serwisie posprzedażowym i do rozwoju nowych usług. Rynek pobudzany jest również poprzez zwiększanie wysiłków, by zaspokoić popyt na technologie Przemysłu 4.0, takie jak np. autonomiczne roboty.

Największe szanse wytworzenia dodatkowej wartości dla przedsiębiorstwa, jakie niesie Przemysł 4.0, kryją się w nowym spojrzeniu na pracujących w tym przedsiębiorstwie ludzi, połączeniu wizji i umiejętności zarządczych z oddolną inżynierską i operacyjną wiedzą, wyobraźnią i umiejętnościami zastosowania technologii. Dwiema kluczowymi grupami, które umożliwią korzystanie z otwierających się możliwości są inżynierowie oraz menedżerowie, ich wiedza, kompetencje i motywacja. Motorem zmian Przemysłu 4.0 jest więc Inżynier 4.0, z interdyscyplinarną wiedzą techniczną, ale i komunikatywny, i działający zespołowo oraz Menedżer 4.0 - kompetentny, otwarty, elastyczny, dzielący się odpowiedzialnością i decyzyjnością.

- Jak wygląda obecny stopień wykorzystania rozwiązań zgodnych z Przemysłem 4.0 u nas w kraju?

Obserwujemy wyraźnie, że jest to temat ważny i coraz bardziej powszechny w Polsce. Nie tylko medialnie, ale ma realne odniesienie w firmach klientów, z którymi mamy styczność na co dzień. Ta idea to klucz, który otwiera drzwi do transformacji.

W 2015 roku przeprowadziliśmy badanie dotyczące poziomu zaawansowania technologicznego polskiego przemysłu. 76 proc. zakładów przemysłowych ma częściowo zautomatyzowany proces produkcji, a tylko 15 proc. deklaruje pełną automatyzację. 40 proc. jednostek produkcyjnych wprowadza obecnie do procesu produkcji zmiany z poziomu trzeciej rewolucji przemysłowej, natomiast liczba liderów wprowadzających technologie Przemysłu 4.0 w Polsce kształtuje się na poziomie 6 proc.

Pojawienie się w Polsce idei Przemysłu 4.0 jest dla nas i dla naszych klientów szansą, ale też dużym wyzwaniem. Jak się do tych zmian dobrze przygotować? Rozmawiamy z klientami, szkolimy i prowadzimy konsultacje dla pracowników zakładów produkcyjnych i kadry menedżerskiej, ponieważ kluczem do poznania według nas jest wiedza, jaki jest poziom zaawansowania technologicznego i kompetencyjnego w polskich firmach.

Z samego badania Akademii ASTOR z 2016 roku wynika, że 68 proc. spośród ankietowanych firm z branży przemysłowej nie ma programu rozwojowego dla pracowników. Ma to oczywiście przełożenie na stosunkowo duży niedobór interdyscyplinarnych kompetencji do wdrażania najnowocześniejszych technologii.

- Czy Przemysł 4.0 jest dla naszej branży bardziej hasłem z obszaru marketingu i promocji, czy obszarem realnego rozwoju?

Dostawcy automatyki i oprogramowania prezentują dwa odmienne podejścia - podejście produktowe, skupione na dostarczaniu i promowaniu komponentów oferty "zgodnej z Przemysłem 4.0" w wybranych przez nich samych aspektach oraz podejście holistyczne, uwzględniające dostarczanie pełnego łańcucha wartości opartego na nowoczesnych produktach i rozwiązaniach, ale i narzędziach i usługach umożliwiających kompleksowy rozwój zarówno inżynierów, jak i menedżerów z branży przemysłowej. Ważne, żeby umieć odpowiedzieć na pytanie, na jakim etapie jest zakład produkcyjny i jakie systemy mogą dostarczyć dodatkowe wartości, pomagając w przejściu na kolejny etap.

My zdecydowaliśmy się podejść do zagadnienia kompleksowo, rozwijać się także wewnątrz organizacji, tak aby móc w pełni wesprzeć klientów w ich rozwoju i na każdym etapie ich inwestycji, podnosząc ich konkurencyjność na rynku. To, na czym nam najbardziej zależy, to pomaganie klientom w tworzeniu praktycznych scenariuszy wdrażania Przemysłu 4.0 w ich organizacjach.

- Czy wdrażanie nowoczesnych rozwiązań IT oraz zmiany procesów produkcyjnych są dzisiaj w Polsce wymogiem, aby być na rynku konkurencyjnym, czy raczej dotyczy to tylko największych firm produkcyjnych? Czego można się spodziewać w przyszłości?

To pierwsza rewolucja przemysłowa, w której Polska może w pełni uczestniczyć, ponieważ z przyczyn historycznych Polska w ograniczonym stopniu brała udział w poprzednich trzech. Teraz ma odpowiednią pozycję startową, by wykorzystać cyfrową rewolucję i wejść do grona najbardziej zaawansowanych gospodarek świata.

Niezależnie czy jest to mała firma, czy duży zakład produkcyjny, wdrażanie rozwiązań Przemysłu 4.0 powoduje, że zwiększa się ich konkurencyjność, są w stanie wyprodukować więcej w krótszym czasie.

Z badań firmy McKinsey wynika, że w ciągu najbliższej dekady dzięki cyfryzacji wartość dodana całej gospodarki w Polsce mogłaby się zwiększyć o 13-22 proc. Cyfryzacja pozwoliłaby zmniejszyć lukę produktywności o 12-21 proc. w porównaniu do najbardziej zaawansowanych gospodarek Europy Zachodniej.

Jak pokazuje wiele historii sukcesu, polskie firmy mogą stawać się partnerami dla światowych gigantów, co wymaga dołączenia do fali rewolucji cyfrowej. Widzimy, jak duży, niewykorzystany potencjał drzemie w naszych, polskich, inżynierach. Kluczowe jest to, aby rozwój przemysłu czy rewolucja przemysłowa szły w parze z rozwojem ludzi - Inżynierów 4.0 i Menedżerów 4.0.

Monika Jaworowska, Zbigniew Piątek

W coraz większym stopniu koncepcja Przemysłu 4.0 staje się rzeczywistością, w której ludzie, maszyny oraz procesy są ze sobą coraz bardziej zintegrowane, dzięki czemu produkcja staje się bardziej elastyczna i wydajna. Przykład to linia produkcyjna firmy Bosch Rexroth w Homburgu. Montuje się na niej ponad dwieście różnych wariantów zaworów hydraulicznych bez konieczności przestrajania maszyn.

W coraz większym stopniu koncepcja Przemysłu 4.0 staje się rzeczywistością, w której ludzie, maszyny oraz procesy są ze sobą coraz bardziej zintegrowane, dzięki czemu produkcja staje się bardziej elastyczna i wydajna. Przykład to linia produkcyjna firmy Bosch Rexroth w Homburgu. Montuje się na niej ponad dwieście różnych wariantów zaworów hydraulicznych bez konieczności przestrajania maszyn. Internet Rzeczy to wiele nowych możliwości dla produkcji. Już pojawiają się one w dziedzinie jej organizacji, a w przyszłości pozwolą na rozszerzenia jej asortymentu.

Internet Rzeczy to wiele nowych możliwości dla produkcji. Już pojawiają się one w dziedzinie jej organizacji, a w przyszłości pozwolą na rozszerzenia jej asortymentu. Zobacz, jak wytwarzane są roboty współpracujące - relację z zakładu produkcyjnego Universal Robots znajdziesz w APA 3/2016 oraz na stronie https://goo.gl/5Yn341

Zobacz, jak wytwarzane są roboty współpracujące - relację z zakładu produkcyjnego Universal Robots znajdziesz w APA 3/2016 oraz na stronie https://goo.gl/5Yn341 Drukowanie przestrzenne ma wiele zalet. Najważniejsze z nich to:

Drukowanie przestrzenne ma wiele zalet. Najważniejsze z nich to: W przypadku niektórych materiałów drukowanie przestrzenne nie jest jedynie alternatywną metodą produkcji, lecz może okazać się tą jedyną, najlepszą, która w przyszłości zadecyduje o możliwości ich wykorzystania w produkcji. Przykładem jest tytan. Ma on liczne zalety: jest lekki, mocniejszy (ze względu na gęstość) od stali oraz odporniejszy na korozję niż stal nierdzewna. Dzięki takim cechom tytan mógłby się sprawdzić w licznych zastosowaniach, gdyby nie dwa bardzo poważne ograniczenia.

W przypadku niektórych materiałów drukowanie przestrzenne nie jest jedynie alternatywną metodą produkcji, lecz może okazać się tą jedyną, najlepszą, która w przyszłości zadecyduje o możliwości ich wykorzystania w produkcji. Przykładem jest tytan. Ma on liczne zalety: jest lekki, mocniejszy (ze względu na gęstość) od stali oraz odporniejszy na korozję niż stal nierdzewna. Dzięki takim cechom tytan mógłby się sprawdzić w licznych zastosowaniach, gdyby nie dwa bardzo poważne ograniczenia. Wytwarzanie addytywne popularyzuje się w wielu branżach. Jedną z nich jest branża lotnicza. Na przykład firma Boeing w swoich samolotach zamontowała już ponad 20 tysięcy komponentów wyprodukowanych w drukarkach 3D. Tą metodą m.in. wytworzono jeden z elementów systemu wentylacji w samolotach. Ze względu na skomplikowaną budowę tradycyjnie był on składany z około 20 części, jednak wykorzystując drukarkę przestrzenną, udało się go wyprodukować jako jeden element w całości. Dzięki temu ważył mniej, nie zajmował tyle miejsca w magazynie i nie wymagał montażu.

Wytwarzanie addytywne popularyzuje się w wielu branżach. Jedną z nich jest branża lotnicza. Na przykład firma Boeing w swoich samolotach zamontowała już ponad 20 tysięcy komponentów wyprodukowanych w drukarkach 3D. Tą metodą m.in. wytworzono jeden z elementów systemu wentylacji w samolotach. Ze względu na skomplikowaną budowę tradycyjnie był on składany z około 20 części, jednak wykorzystując drukarkę przestrzenną, udało się go wyprodukować jako jeden element w całości. Dzięki temu ważył mniej, nie zajmował tyle miejsca w magazynie i nie wymagał montażu. W Europie podejmuje się różne inicjatywy, prywatne, regionalne i na poziomie krajowym, związane z Przemysłem 4.0. Najbardziej znana jest niemiecka Industrie 4.0. Jest to platforma łącząca przedstawicieli z różnych obszarów, m.in. przemysłu, polityki, biznesu i R&D. Cele ich współpracy to: standaryzacja i normalizacja, zwiększanie bezpieczeństwa systemów sieciowych, tworzenie ram prawnych, promocja badań i innowacyjności. Jednym z rezultatów ich działalności jest powstanie Reference Architecture Model for Industry 4.0.

W Europie podejmuje się różne inicjatywy, prywatne, regionalne i na poziomie krajowym, związane z Przemysłem 4.0. Najbardziej znana jest niemiecka Industrie 4.0. Jest to platforma łącząca przedstawicieli z różnych obszarów, m.in. przemysłu, polityki, biznesu i R&D. Cele ich współpracy to: standaryzacja i normalizacja, zwiększanie bezpieczeństwa systemów sieciowych, tworzenie ram prawnych, promocja badań i innowacyjności. Jednym z rezultatów ich działalności jest powstanie Reference Architecture Model for Industry 4.0.