Przegląd standardów RFID

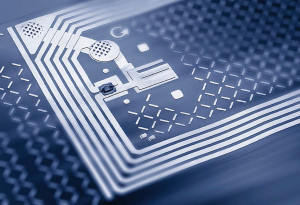

Przykładem jest seria dokumentów ISO/IEC 18000. Jest ich siedem. Opisano w nich komunikację pomiędzy czytnikiem a znacznikami RFID w pięciu pasmach częstotliwości. Część pierwsza zawiera informacje ogólne. ISO/IEC 18000-2 odnosi się do tagów o częstotliwości pracy poniżej 135 kHz. ISO/IEC 18000-3 poświęcono tagom HF, natomiast kolejną znacznikom o częstotliwości pracy 2,45 GHz.

W ISO/IEC 18000-4 opisano dwa tryby komunikacji: ITF (Interrogator Talks First) oraz TTF (Tag Talks First). W pierwszym łączność nawiązuje czytnik (dotyczy tagów pasywnych), natomiast w drugim znacznik (dotyczy tagów zasilanych bateryjnie).

W szóstej części skupiono się na znacznikach o częstotliwości pracy w przedziale 860÷960 MHz. Opisano w niej cztery typy tagów: A, B, C i D. Najczęściej używane są te przedostatnie. Siódmą część z kolei poświęcono aktywnym znacznikom o częstotliwości pracy 433 MHz.

Kolejnym przykładem jest EPC Gen 2. Jest to specyfikacja, w której zestandaryzowano interfejs radiowy do komunikacji ze znacznikami w paśmie 860‒960 MHz z uwzględnieniem regionalnych regulacji. Jej pierwsza wersja została opracowana w 2004 roku, a wkrótce przyjęto ją jako część poświęconą tagom typu C standardu ISO 18000-6. Aktualnie obowiązuje wersja EPC GEN 2 v 2, którą przyjęto w 2015 roku.

W EPC Gen 2 wprowadzono kilka wartych wspomnienia rozwiązań. Jednym z nich jest możliwość zmiany przez czytnik metody kodowania w zależności od warunków, w jakich odbywa się przesył danych. Jeżeli nie występują silne zaburzenia, korzysta się z metody szybszej, zaś w przeciwnym wypadku z wolniejszej, lecz zapewniającej lepszą jakość transmisji.

Bezpieczeństwo systemów RFIDSystemy RFID narażone są na różnego rodzaju ataki, których celem może być chęć uzyskania nieautoryzowanego dostępu do informacji zapisanych w znacznikach, wprowadzenia w błąd operatorów lub użytkowników systemu przez wprowadzenie do niego fałszywych danych lub uniemożliwienie mu spełniania jego funkcji. W drugim przypadku niezmienny pozostaje numer identyfikacyjny znacznika, przez co czytnik rozpoznaje go prawidłowo i przesłane przez niego informacje traktuje jako wiarygodne.

Aby zapobiec zdarzeniom takim jak wymienione, konieczne jest wzajemne uwierzytelnienie znacznika i czytnika. Ten drugi rozpoznaje pierwszy na podstawie jego numeru ID. Dodatkowo czytnik może przesyłać pewną, losowo wybraną, każdorazowo inną liczbę, którą znacznik, korzystając z takiego samego klucza szyfrującego, co nadawca, musi odesłać zakodowaną. Popularną metodą identyfikacji czytnika jest natomiast zabezpieczenie dostępu do tagu hasłem. Szyfrowanie informacji jest natomiast najpowszechniej stosowaną metodą zabezpieczenia przed podsłuchaniem transmisji. Najskuteczniejszym sposobem na uniknięcie tego jest jednak po prostu niezapisywanie w znaczniku żadnych ważnych informacji oprócz jego numeru identyfikującego. Dane są wówczas w zamian przechowywane w bazie danych systemu. Stamtąd są pobierane na podstawie numeru ID odczytanego przez czytnik. Takie rozwiązanie ma dodatkowe zalety. Można wówczas skorzystać ze znaczników tańszych, o małej pamięci, a w tej systemowej zapisać nieporównywalnie więcej informacji. |

Alternatywnym rozwiązaniem jest odczyt numeru ID tagu, a następnie użycie go do podszycia się pod dany znacznik z wykorzystaniem urządzenia potrafiącego symulować jego działanie. Dostęp do danych mogą również próbować uzyskać czytniki spoza systemu. Aby sparaliżować jego działanie, atakujący może też wydać komendę dezaktywującą znaczniki. Inne sposoby to: podsłuchanie lub zakłócanie transmisji między znacznikiem a czytnikiem.

Alternatywnym rozwiązaniem jest odczyt numeru ID tagu, a następnie użycie go do podszycia się pod dany znacznik z wykorzystaniem urządzenia potrafiącego symulować jego działanie. Dostęp do danych mogą również próbować uzyskać czytniki spoza systemu. Aby sparaliżować jego działanie, atakujący może też wydać komendę dezaktywującą znaczniki. Inne sposoby to: podsłuchanie lub zakłócanie transmisji między znacznikiem a czytnikiem.